Американская компания Brightspeed, предоставляющая услуги широкополосного доступа в Интернет по оптоволоконным линиям, расследует заявления группы Crimson Collective о том, что она похитила конфиденциальные данные более 1 миллиона частных клиентов, включая обширную личную информацию (PII), а также данные об учетных записях и счетах.

Brightspeed — один из крупнейших провайдеров широкополосного доступа по оптоволоконной сети в США, обслуживающий клиентов в 20 штатах.

4 января Crimson Collective опубликовал следующее сообщение в своем Telegram-канале:

«Если у кого-то есть знакомые, работающие в BrightSpeed, скажите им, чтобы они быстрее читали свои письма!

В наших руках находится более 1 миллиона личных данных пользователей, которые включают в себя следующее:

- Основные записи о клиентах/учетных записях, содержащие полную личную информацию, такую как имена, адреса электронной почты, номера телефонов, адреса для выставления счетов и обслуживания, статус учетной записи, тип сети, флаги согласия, система выставления счетов, экземпляр службы, назначение сети и идентификаторы сайта.

- Ответы по квалификации адресов с идентификаторами адресов, полными почтовыми адресами, координатами широты и долготы, статусом квалификации (оптоволокно/медь/4G), максимальной пропускной способностью, длиной кабеля, центром проводки, кодами маркетингового профиля и флагами соответствия требованиям.

- Данные учетной записи на уровне пользователя, введенные по идентификаторам сеанса/пользователя, пересекающиеся с персональными данными, включая имена, адреса электронной почты, телефоны, адреса обслуживания, номера счетов, статус, предпочтения в области коммуникации и причины приостановки.

- История платежей по каждому счету, включая идентификаторы платежей, даты, суммы, номера счетов, типы карт и замаскированные номера карт (последние 4 цифры), шлюзы и статус; некоторые записи указывают на нулевую или пустую историю.

- Способы оплаты по счету, включая идентификаторы способов оплаты по умолчанию, шлюзы, замаскированные номера кредитных карт, сроки действия, BIN-коды, имена и адреса держателей, флаги статуса (активный/отклоненный) и временные метки создания/обновления.

- Записи о встречах/заказах по счетам, с личной информацией клиентов, такой как имена, адреса электронной почты, телефоны, адреса, номера заказов, статус, windows встреч, информация об отправке и технических специалистах, а также типы установки.

Образец будет отправлен в понедельник вечером, чтобы у них было время ответить нам. (UTC+9, в Японии довольно весело проводить Новый год, сбрасывая данные компании)».

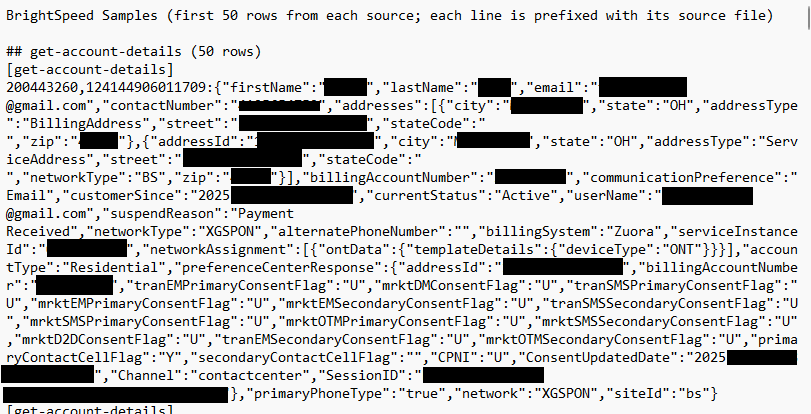

Обещанный образец был позже предоставлен и содержит 50 записей из каждой из следующих таблиц базы данных:

- [получить-детали-аккаунта]

- [получить квалификацию адреса]

- [getUserAccountDetails]

- [listPaymentHistory]

- [список способов оплаты]

- [встречи пользователя]

В отдельном сообщении в Telegram группа также заявила, что отключила большое количество клиентов Brightspeed. Однако это утверждение фигурирует только в сообщениях самой группы и не подтверждается никакими публичными сообщениями.

Хотя в социальных сетях циркулируют некоторые жалобы клиентов, остается неясным, действительно ли эти проблемы вызваны какими-либо действиями Crimson Collective.

Brightspeed сообщил BleepingComputer:

«Мы серьезно относимся к безопасности наших сетей и защите информации наших клиентов и сотрудников и строго следим за безопасностью наших сетей и отслеживаем угрозы. В настоящее время мы расследуем сообщения о событии, связанном с кибербезопасностью. По мере поступления новой информации мы будем информировать наших клиентов, сотрудников и власти».

Защита себя после утечки данных

Если вы считаете, что стали жертвой утечки данных, вот что вы можете сделать, чтобы защитить себя:

- Проверьте рекомендации компании.Каждое нарушение уникально, поэтому свяжитесь с компанией, чтобы выяснить, что произошло, и следуйте всем конкретным рекомендациям, которые она дает.

- Измените свой пароль. Вы можете сделать украденный пароль бесполезным для воров, изменив его. Выберите надежный пароль, который вы больше ни для чего не используете. А еще лучше, чтобы менеджер паролей выбрал его за вас.

- Включите двухфакторную аутентификацию (2FA). Если есть возможность, используйте в качестве второго фактора аппаратный ключ, ноутбук или телефон, совместимый с FIDO2. Некоторые формы 2FA можно подделать так же легко, как и пароль, но 2FA, основанный на устройстве FIDO2, подделать невозможно.

- Остерегайтесь мошенников.Воры могут связаться с вами, выдавая себя за представителей взломанной платформы. Проверьте официальный веб-сайт, чтобы узнать, связывается ли он с жертвами, и проверьте личность любого, кто связывается с вами через другой канал связи.

- Не торопитесь. Фишинговые атаки часто выдают себя за знакомых вам людей или бренды и используют темы, требующие срочного внимания, например, пропущенные поставки, приостановка действия счета или предупреждения о безопасности.

- Не сохраняйте данные своей карты. Конечно, удобнее, когда сайты запоминают данные вашей карты, но мы настоятельно рекомендуем не хранить эту информацию на веб-сайтах.

- Установите систему мониторинга личных данных, которая предупредит вас о том, что ваша личная информация попала в незаконный оборот в Интернете, и поможет вам восстановить ее.

Мы не просто сообщаем об угрозах — мы помогаем защитить всю вашу цифровую идентичность.

Риски кибербезопасности не должны выходить за рамки заголовков новостей. Защитите личную информацию о себе и своей семье с помощью средств защиты личности.