Киберпреступники злоупотребили инструментом искусственного интеллекта Vercel для создания веб-сайта, Malwarebytes .

Киберпреступникам больше не нужны навыки дизайна или программирования, чтобы создать убедительный поддельный сайт бренда. Все, что им нужно, — это доменное имя и конструктор сайтов на базе искусственного интеллекта. За считанные минуты они могут скопировать внешний вид сайта, подключить платежные системы или механизмы кражи учетных данных и начать привлекать жертв через поисковые системы, социальные сети и спам.

Одним из побочных эффектов того, что вы являетесь устоявшимся и заслуживающим доверия брендом, является привлечение подражателей, которые хотят получить часть этого доверия, не прилагая к этому никаких усилий. Киберпреступники всегда знали, что гораздо проще обмануть пользователей, выдавая себя за кого-то, кого они уже знают, чем придумывая что-то новое, а развитие искусственного интеллекта сделало для мошенников создание убедительных поддельных сайтов делом тривиальным.

Регистрация домена, выглядящего правдоподобно, обходится недорого и занимает мало времени, особенно через регистраторов и реселлеров, которые практически не проводят предварительной проверки. Как только злоумышленники получают имя, достаточно похожее на настоящее, они могут использовать инструменты на базе искусственного интеллекта для копирования макетов, цветов и элементов брендинга, а также для создания страниц продуктов, процессов регистрации и часто задаваемых вопросов, которые выглядят «в стиле бренда».

Наводнение поддельных «официальных» сайтов

Данные последних праздничных сезонов показывают, насколько обычным явлением стало крупномасштабное злоупотребление доменами.

В течение трех месяцев, предшествовавших сезону покупок 2025 года, исследователи обнаружили более 18 000 доменов с праздничной тематикой, содержащих такие приманки, как «Рождество», «Черная пятница» и «Флэш-распродажа», из которых по меньшей мере 750 были подтверждены как вредоносные, а многие другие все еще находятся под следствием. В тот же период было зарегистрировано около 19 000 дополнительных доменов, явно созданных для подражания крупным розничным брендам, из которых почти 3000 уже содержали фишинговые страницы или мошеннические витрины.

Эти сайты используются для всего: от сбора учетных данных и мошенничества с платежами до доставки вредоносных программ, замаскированных под «трекеры заказов» или «обновления безопасности».

Затем злоумышленники повышают видимость с помощью SEO-поискового яда, злоупотребления рекламой и спама в комментариях, продвигая свои поддельные сайты в результатах поиска и рекламируя их в социальных сетях рядом с легитимными сайтами. С точки зрения пользователя, особенно на мобильных устройствах без функции наведения курсора, этот поддельный сайт может быть всего лишь опечаткой или одним касанием.

Когда подражание достигает своей цели

Недавний пример показывает, насколько низким стало барьер для входа на рынок.

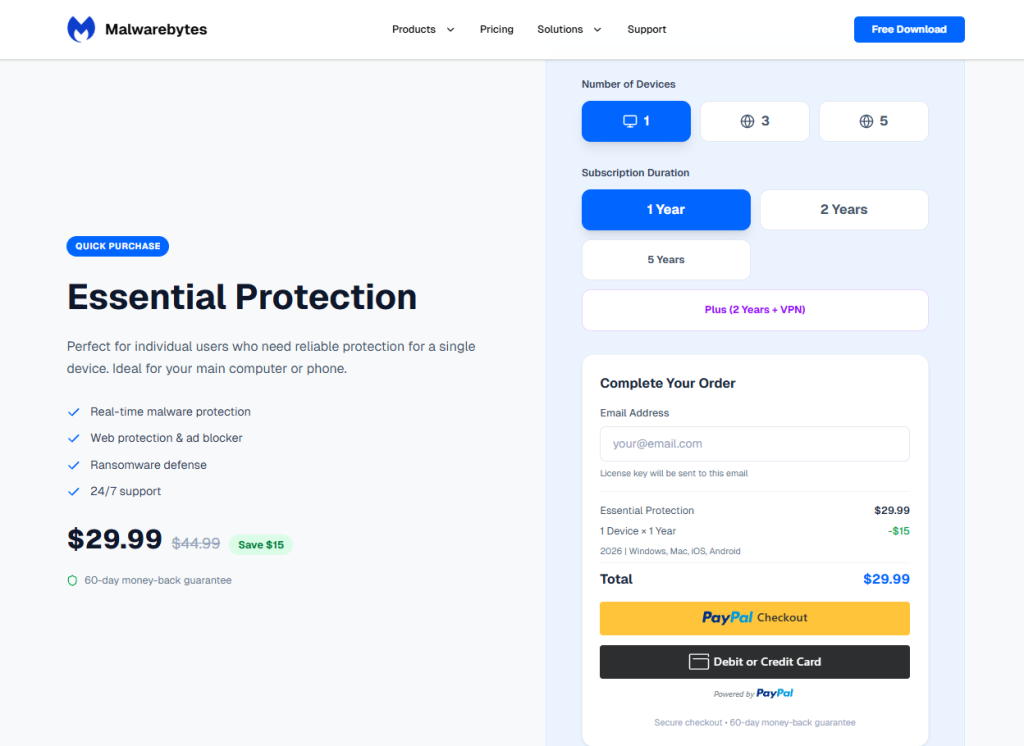

Нам сообщили о сайте installmalwarebytes[.]org, который маскировался под настоящий Malwarebytes , от логотипа до макета.

Внимательное изучение показало, что HTML содержал метатег, указывающий на v0 от Vercel, приложения и конструктора веб-сайтов с поддержкой искусственного интеллекта.

Этот инструмент позволяет пользователям вставлять существующий URL-адрес в командную строку, чтобы автоматически воссоздать его макет, стиль и структуру, создавая практически идеальный клон сайта за очень короткое время.

История домена-самозванца свидетельствует о постепенной эволюции в сторону злоупотребления.

Зарегистрированный в 2019 году, сайт изначально не содержал никаких Malwarebytes . В 2022 году оператор начал добавлять Malwarebytes , публикуя контент по безопасности на индонезийском языке. Вероятно, это помогло улучшить репутацию в поисковых системах и нормализовать восприятие бренда посетителями. Позже сайт стал пустым, без публичных архивных записей за 2025 год, но вскоре вновь появился в виде полного клона, поддерживаемого инструментами с искусственным интеллектом.

Трафик не появлялся случайно. Ссылки на сайт появлялись в спаме в комментариях и вставлялись на несвязанные сайты, создавая у пользователей впечатление органических ссылок и направляя их на поддельные страницы загрузки.

Платежные потоки были столь же непрозрачными. Поддельный сайт использовал PayPal оплаты, но интеграция скрывала название и логотип продавца на экранах подтверждения, доступных пользователю, оставляя видимыми только данные покупателя. Это позволяло преступникам принимать деньги, раскрывая о себе как можно меньше информации.

За кулисами исторические регистрационные данные указывали на происхождение из Индии и на IP-адрес хостинга (209.99.40[.]222), связанный с парковкой доменов и другими сомнительными видами использования, а не с обычным производственным хостингом.

В сочетании с клонированием на основе искусственного интеллекта и настройкой уклонения от оплаты это создавало картину мошенничества, требующего минимальных усилий и обеспечивающего высокую степень уверенности.

Создатели веб-сайтов на базе искусственного интеллекта как мультипликаторы силы

Случай installmalwarebytes[.]org — не единичный случай злоупотребления инструментами, основанными на искусственном интеллекте. Он вписывается в более широкую картину, когда злоумышленники используют генеративные инструменты для создания и размещения фишинговых сайтов в больших масштабах.

Команды по анализу угроз зафиксировали случаи злоупотребления платформой Vercel v0 для создания полнофункциональных фишинговых страниц, которые имитируют порталы входа в систему для различных брендов, включая поставщиков идентификационных данных и облачные сервисы, и все это на основе простых текстовых подсказок. Как только ИИ создает клон, преступники могут изменить несколько ссылок, чтобы они указывали на их собственные бэкэнды для кражи учетных данных, и запустить их в работу за считанные минуты.

Исследования роли ИИ в современном фишинге показывают, что злоумышленники в значительной степени полагаются на генераторы веб-сайтов, помощников по написанию текстов и чат-ботов для оптимизации всей цепочки атак — от создания убедительных текстов на нескольких языках до создания адаптивных страниц, которые отображаются правильно на всех устройствах. Анализ фишинговых кампаний с использованием ИИ показал, что примерно 40 % наблюдаемых злоупотреблений были связаны с услугами по созданию веб-сайтов, 30 % — с инструментами ИИ для написания текстов и около 11 % — с чат-ботами, часто в комбинации. Этот набор инструментов позволяет даже малоопытным злоумышленникам создавать профессионально выглядящие мошеннические сайты, для которых раньше требовались специальные навыки или платные наборы инструментов.

Сначала рост, потом ограждения

Основная проблема заключается не в том, что ИИ может создавать веб-сайты. Проблема в том, что стимулы для развития платформ ИИ являются искаженными. Поставщики испытывают сильное давление, чтобы выпускать новые функции, расширять базу пользователей и завоевывать долю рынка, и это давление часто опережает серьезные инвестиции в предотвращение злоупотреблений.

Как сказал Malwarebytes директор Malwarebytes Марк Бир:

«Создатели веб-сайтов на базе искусственного интеллекта, такие как Lovable и Vercel, значительно снизили барьер для запуска отполированных сайтов за считанные минуты. Хотя эти платформы включают базовые средства контроля безопасности, их основной фокус — это скорость, простота использования и рост, а не предотвращение подделки брендов в больших масштабах. Этот дисбаланс создает возможность для злоумышленников действовать быстрее, чем средства защиты, создавая убедительные поддельные бренды, прежде чем жертвы или компании смогут отреагировать».

Генераторы сайтов позволяют клонировать бренды известных компаний без проверки, процессы публикации пропускают проверку личности, а модерация либо проходит незаметно, либо реагирует только после получения сообщения о нарушении. Некоторые конструкторы позволяют любому создавать и публиковать сайты, даже не подтверждая адрес электронной почты, что упрощает сжигание учетных записей, как только одна из них помечается или удаляется.

Справедливости ради следует отметить, что есть признаки того, что некоторые провайдеры начинают реагировать, блокируя конкретные фишинговые кампании после их раскрытия или добавляя ограниченные средства контроля для защиты бренда. Но зачастую это реактивные меры, применяемые уже после нанесения ущерба.

Между тем, злоумышленники могут перейти на клоны с открытым исходным кодом или слегка модифицированные форки тех же инструментов, размещенные в других местах, где может вообще отсутствовать значимая модерация контента.

На практике это приводит к тому, что компании, занимающиеся искусственным интеллектом, получают выгоду от роста и экспериментов, которые сопутствуют разрешительным инструментам, в то время как последствия остаются за жертвами и защитниками.

Мы заблокировали домен в нашем модуле веб-защиты и запросили удаление домена и поставщика.

Как оставаться в безопасности

Конечные пользователи не могут исправить несоответствующие стимулы ИИ, но они могут усложнить жизнь подражателям брендов. Даже если клонированный веб-сайт выглядит убедительно, есть некоторые признаки, на которые следует обратить внимание:

- Перед совершением любого платежа всегда проверяйте данные в поле «Платить» или сводку транзакции. Если продавец не указан, откажитесь от покупки и считайте сайт подозрительным.

- Используйте современноеантивирусное решение, работающее в режиме реального времени, с модулем веб-защиты.

- Не переходите по ссылкам, размещенным в комментариях, социальных сетях или в нежелательных электронных письмах, чтобы купить продукт. Всегда используйте проверенные и надежные способы связи с продавцом.

Если вы обнаружили поддельный Malwarebytes , сообщите нам об этом.

Мы не просто сообщаем об угрозах — мы помогаем защитить всю вашу цифровую идентичность.

Риски кибербезопасности не должны выходить за рамки заголовков новостей. Защитите личную информацию о себе и своей семье с помощью средств защиты личности.