Microsoft выпускает важные обновления безопасности во второй вторник каждого месяца, известный как «вторник патчей». Обновления этого месяца исправляют 59 уязвимостей Microsoft CVE, включая шесть уязвимостей нулевого дня.

Давайте кратко рассмотрим эти шесть активно используемых уязвимостей нулевого дня.

Уязвимость обхода функции безопасности Windows

CVE-2026-21510 (оценка CVSS 8,8 из 10) — это обход функции безопасности вWindows . Сбой механизма защиты позволяет злоумышленнику обойти Windows и аналогичные предупреждения, если ему удается убедить пользователя открыть вредоносную ссылку или файл ярлыка.

Уязвимость используется через сеть, но все же требует взаимодействия с пользователем. Чтобы обход был запущен, жертва должна быть подвергнута социальной инженерии и запустить заминированный ярлык или ссылку. Успешное использование уязвимости позволяет злоумышленнику подавлять или обходить обычные диалоговые окна безопасности «Вы уверены?» для недоверенного контента, что упрощает доставку и выполнение дальнейших полезных нагрузок, не вызывая подозрений у пользователя.

Уязвимость обхода функции безопасности MSHTML Framework

CVE-2026-21513 (оценка CVSS 8,8 из 10) затрагивает MSHTML Framework, который используется в Trident/встроенном веб-рендеринге Internet Explorer. Он классифицируется как сбой механизма защиты, приводящий к обходу функции безопасности в сети.

Для успешной атаки необходимо, чтобы жертва открыла вредоносный HTML-файл или специально созданный ярлык (.lnk), который использует MSHTML для рендеринга. При открытии уязвимость позволяет злоумышленнику обойти определенные проверки безопасности в MSHTML, потенциально удалив или ослабив нормальные средства защиты браузера или песочницы Office, а также предупреждения, и обеспечив последующее выполнение кода или фишинговую активность.

Уязвимость обхода функции безопасности Microsoft Word

CVE-2026-21514 (оценка CVSS 5,5 из 10) затрагивает Microsoft Word. Она основана на использовании недоверенных входных данных при принятии решения о безопасности, что приводит к обходу локальной функции безопасности.

Чтобы воспользоваться этой уязвимостью, злоумышленник должен убедить пользователя открыть вредоносный документ Word. В случае успеха недоверенный ввод обрабатывается некорректно, что может привести к обходу средств защиты Word от встроенного или активного контента и, как следствие, к выполнению контролируемого злоумышленником контента, который в обычных условиях был бы заблокирован.

Уязвимость повышения привилегий в Desktop Window Manager

CVE-2026-21519 (оценка CVSS 7,8 из 10) — это уязвимость локального повышения привилегий в Windows Window Manager, вызванная путаницей типов (недостаток, при котором система обрабатывает один тип данных как другой, что приводит к непреднамеренному поведению).

Злоумышленник, прошедший локальную аутентификацию с низкими привилегиями и без необходимости взаимодействия с пользователем, может использовать эту уязвимость для получения более высоких привилегий. Использование уязвимости должно осуществляться локально, например, с помощью специально созданной программы или цепочки эксплойтов, запущенных в целевой системе. Злоумышленник, успешно воспользовавшийся этой уязвимостью, может получить привилегии SYSTEM.

Уязвимость, позволяющая отказать в обслуживании в диспетчере подключений Windows доступа Windows

CVE-2026-21525 (оценка CVSS 6,2 из 10) — это уязвимость, позволяющая осуществить отказ в обслуживании, в службе диспетчера подключенийWindows доступаWindows (RasMan).

Неаутентифицированный локальный злоумышленник может вызвать эту уязвимость с низкой сложностью атаки, что приведет к серьезному ущербу для доступности, но не повлияет напрямую на конфиденциальность или целостность. Это означает, что он может вызвать сбой службы или, возможно, системы, но не сможет повысить свои привилегии или выполнить вредоносный код.

Уязвимость повышения привилегий в службе Windows рабочего стола Windows

CVE-2026-21533 (оценка CVSS 7,8 из 10) — это уязвимость, связанная с повышением привилегий в службах Windows рабочего стола Windows , вызванная ненадлежащим управлением привилегиями.

Местный аутентифицированный злоумышленник с низкими привилегиями, без необходимости взаимодействия с пользователем, может использовать эту уязвимость для повышения привилегий до уровня SYSTEM и полного нарушения конфиденциальности, целостности и доступности уязвимой системы. Успешное использование уязвимости обычно включает в себя запуск кода, контролируемого злоумышленником, на системе с установленными службами удаленного рабочего стола и злоупотребление уязвимым путем управления привилегиями.

Уязвимости Azure

Пользователям Azure также рекомендуется обратить внимание на две критические уязвимости с рейтингом CVSS 9,8:

- CVE-2026-21531, влияющий на Azure SDK

- CVE-2026-24300, влияющий на Azure Front Door

Как применить исправления и проверить свою защиту

Эти обновления устраняют проблемы безопасности и обеспечивают защиту ПК с Windows . Вот как убедиться в том, что обновления актуальны:

1. Откройте настройки

- Нажмите кнопку«Пуск»( Windows в левом нижнем углу экрана).

- Нажмите на кнопку Настройки (она выглядит как маленькая шестеренка).

2. Перейдите в раздел ОбновлениеWindows

- В окне "Параметры" выберите пункт "ОбновлениеWindows " (обычно он находится в нижней части меню слева).

3.Проверьте наличие обновлений

- Нажмите кнопку с надписью Проверить наличие обновлений.

- Windows поиск последних обновлений Patch Tuesday.

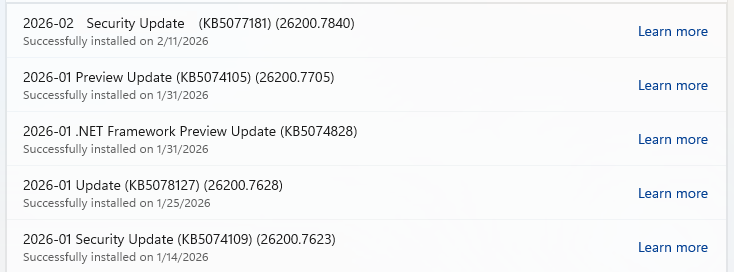

- Если вы ранее выбрали автоматические обновления, вы можете увидеть это в разделе«История обновлений»:

- Или вы можете увидеть сообщение«Требуется перезагрузка», что означает, что все, что вам нужно сделать, это перезагрузить систему, и обновление будет завершено.

- Если нет, выполните следующие действия.

4. Загрузите и установите

- Если обновления найдены, они сразу же начнут загрузку. По завершении появится кнопка с надписью Install or Restart now.

- При необходимости нажмите Установить и следуйте всем подсказкам. Обычно для завершения обновления требуется перезагрузка компьютера. Если это произойдет, нажмите Перезагрузить сейчас.

5. Дважды проверьте актуальность

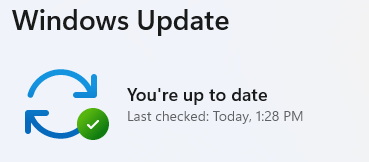

- После перезагрузки вернитесь в Windows Update и проверьте еще раз. Если появится надпись " Обновлено", значит, все готово!

Мы не просто сообщаем об угрозах - мы их устраняем

Риски кибербезопасности не должны выходить за рамки заголовка. Загрузите Malwarebytes сегодня, чтобы предотвратить угрозы на своих устройствах.