Nachdem der virale KI-Assistent Clawdbot aufgrund eines Markenrechtsstreits gezwungen war, seinen Namen in Moltbot zu ändern, handelten Opportunisten schnell. Innerhalb weniger Tage tauchten Typosquat-Domains und ein geklontes GitHub-Repository auf, die sich als Projektentwickler ausgaben und die Infrastruktur für einen potenziellen Angriff auf die Lieferkette positionierten.

Der Code ist sauber. Die Infrastruktur ist es nicht. Angesichts der rapide steigenden Downloadzahlen und Sternebewertungen auf GitHub haben wir uns eingehend damit befasst, wie gefälschte Domains virale Open-Source-Projekte ins Visier nehmen.

Der Hintergrund: Warum wurde Clawdbot umbenannt?

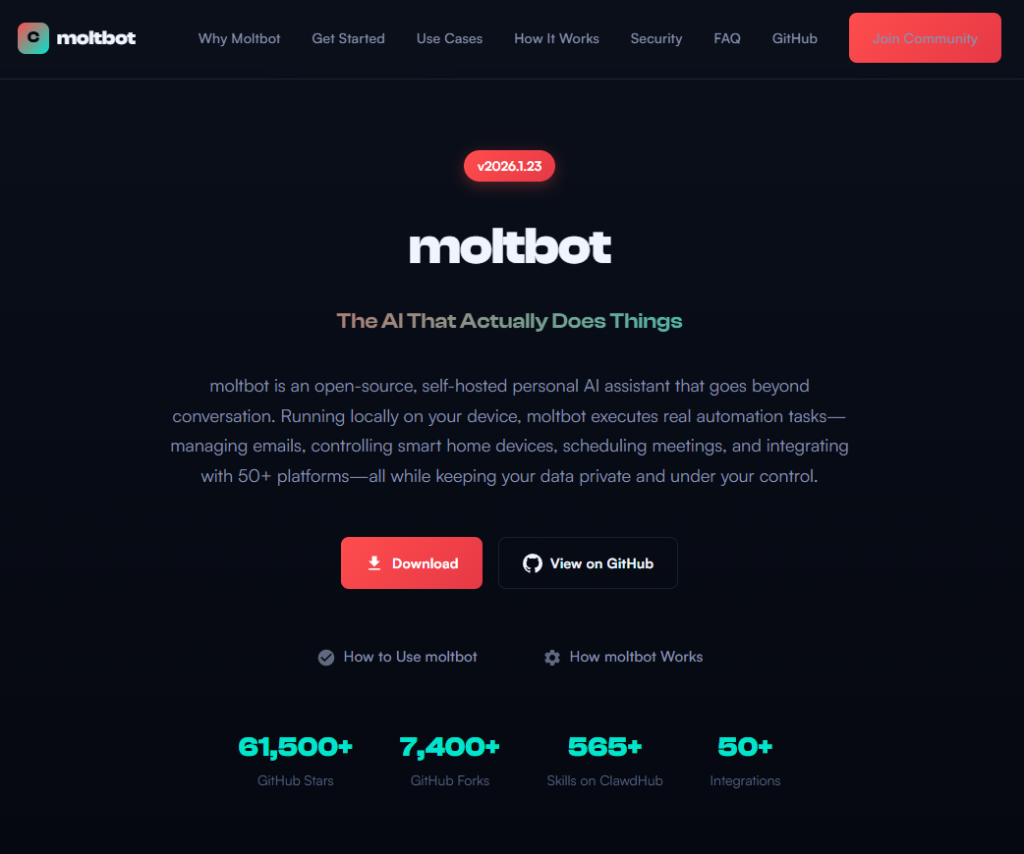

Anfang 2026 wurde Peter Steinbergers Clawdbot zu einem der am schnellsten wachsenden Open-Source-Projekte auf GitHub. Der selbst gehostete Assistent – beschrieben als „Claude mit Händen“ – ermöglichte es Benutzern, ihren Computer über WhatsApp, Telegram, Discord und ähnliche Plattformen zu steuern.

Anthropic beanstandete später den Namen. Steinberger kam dieser Forderung nach und benannte das Projekt in Moltbot um („molt“ bezeichnet den Vorgang, bei dem Hummer ihre Schale abstreifen).

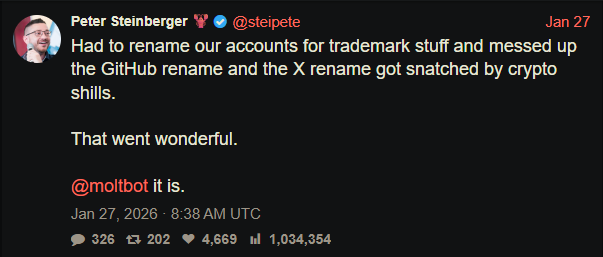

Während der Umbenennung wurden sowohl der GitHub-Organisationsname als auch X ehemals Twitter) kurzzeitig freigegeben, bevor sie wieder zurückgenommen wurden. Angreifer, die den Übergang beobachteten, schnappten sich diese innerhalb von Sekunden.

„Wir mussten unsere Konten wegen Markenrechtsfragen umbenennen und haben dabei die Umbenennung bei GitHub vermasselt, während die X von Krypto-Shills geklaut wurde.“ – Peter Steinberger

Diese kurze Lücke reichte aus.

Infrastruktur für Identitätsdiebstahl entstanden

Bei der Untersuchung eines verdächtigen Repositorys habe ich eine Reihe koordinierter Assets entdeckt, die dazu dienen, sich als Moltbot auszugeben.

Domänen

- moltbot[.]you

- clawbot[.]ai

- clawdbot[.]you

Repository

- github[.]com/gstarwd/clawbot – ein geklontes Repository, das eine Tippfehler-Variante des früheren Clawdbot-Projektnamens verwendet

Website

Eine ausgefeilte Marketing-Website mit folgenden Merkmalen:

- Professionelles Design, das dem tatsächlichen Projekt sehr nahe kommt

- SEO-Optimierung und strukturierte Metadaten

- Download-Buttons, Tutorials und FAQs

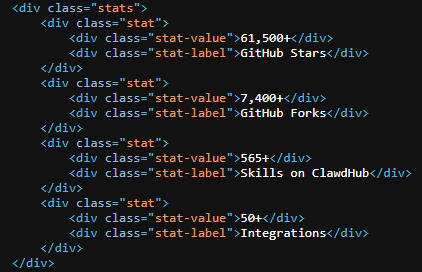

- Behauptungen von über 61.500 GitHub-Sternen, die aus dem tatsächlichen Repository entnommen wurden

Nachweis der Identitätsfälschung

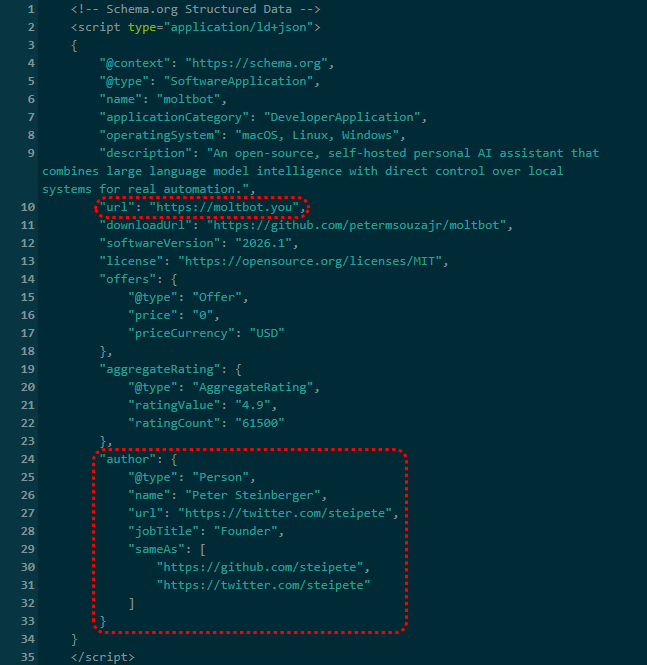

Falsche Zuordnung: Die Metadaten der Website schema.org geben fälschlicherweise Peter Steinberger als Urheber an und verlinken direkt auf seine echten GitHub- und X . Dies ist eine eindeutige falsche Darstellung der Identität.

Fehlleitung zu einem nicht autorisierten Repository: „Auf GitHub anzeigen”-Links leiten Benutzer zu gstarwd/clawbot weiter, nicht zum offiziellen moltbot/moltbot-Repository.

Gestohlene Glaubwürdigkeit: Die Website wirbt prominent mit Zehntausenden von Sternen, die zum echten Projekt gehören. Der Klon hat praktisch keine (obwohl diese Zahl zum Zeitpunkt des Verfassens dieses Artikels stetig steigt).

Vermischung legitimer und betrügerischer Links: Einige Links verweisen auf echte Ressourcen, wie offizielle Dokumente oder legitime Binärdateien. Andere leiten zu einer Infrastruktur zur Identitätsfälschung weiter. Diese selektive Legitimität umgeht eine oberflächliche Überprüfung und scheint absichtlich zu sein.

Vollständige SEO-Optimierung: Kanonische Tags, Open-Graph-Metadaten, Twitter und Analysen sind vorhanden – eindeutig mit dem Ziel, die gefälschte Website vor den legitimen Projektressourcen zu platzieren.

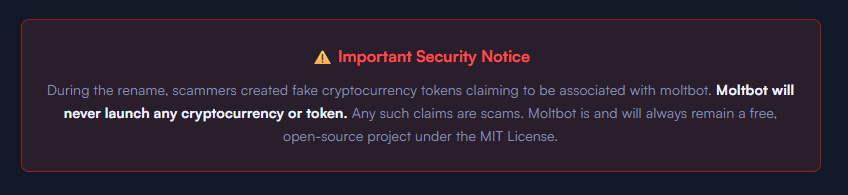

Die ironische Sicherheitswarnung: Die gefälschte Website warnt Nutzer sogar vor Betrug mit gefälschten Kryptowährungstoken – während sie selbst das Projekt vortäuscht.

Code-Analyse: Sauber durch Design

Ich habe eine statische Prüfung des Repositorys gstarwd/clawbot durchgeführt:

- Keine bösartigen npm-Skripte

- kein Abfluss von Anmeldedaten

- Keine Verschleierung oder Payload-Staging

- kein Cryptomining

- keine verdächtigen Netzwerkaktivitäten

Der Code ist funktional identisch mit dem legitimen Projekt, was nicht gerade beruhigend ist.

Das Bedrohungsmodell

Das Fehlen von Malware ist die Strategie. Nichts deutet hier auf eine opportunistische Malware-Kampagne hin. Stattdessen deutet die Konfiguration auf eine frühzeitige Vorbereitung für einen Angriff auf die Lieferkette hin.

Die wahrscheinliche Abfolge der Ereignisse:

Ein Benutzer sucht nach „clawbot GitHub“ oder „moltbot download“ und findet moltbot[.]you oder gstarwd/clawbot.

Der Code sieht legitim aus und besteht eine Sicherheitsprüfung.

Der Benutzer installiert das Projekt und konfiguriert es, indem er API-Schlüssel und Messaging-Token hinzufügt. Das Vertrauen ist hergestellt.

Zu einem späteren Zeitpunkt wird ein Routine-Update über npm update oder git pull durchgeführt. Eine bösartige Nutzlast wird in eine Installation eingeschleust, der der Benutzer bereits vertraut.

Ein Angreifer kann dann Folgendes sammeln:

- Anthropic-API-Schlüssel

- OpenAI-API-Schlüssel

- WhatsApp-Sitzungsanmeldedaten

- Telegram-Bot-Token

- Discord-OAuth-Token

- Slack-Anmeldedaten

- Signalidentitätsschlüssel

- vollständige Gesprächsverläufe

- Zugriff auf die Befehlsausführung auf dem kompromittierten Rechner

Was ist bösartig und was nicht?

Eindeutig böswillig

- falsche Zuschreibung an eine reale Person

- Falsche Darstellung von Popularitätsmetriken

- Absichtliche Umleitung zu einem nicht autorisierten Repository

Irreführend, aber noch keine Malware

- Typosquat-Domains

- SEO-Manipulation

- Geklonte Repositorys mit sauberem Code

(Noch) nicht vorhanden

- aktive Malware

- Datenexfiltration

- Kryptomining

Sauberer Code heute verringert den Verdacht morgen.

Ein bekanntes Muster

Dies folgt einem bekannten Muster bei Angriffen auf Open-Source-Lieferketten.

Ein Benutzer sucht nach einem beliebten Projekt und landet auf einer überzeugend aussehenden Website oder einem geklonten Repository. Der Code erscheint legitim und besteht eine Sicherheitsprüfung.

Sie installieren das Projekt und konfigurieren es, indem sie API-Schlüssel oder Messaging-Token hinzufügen, damit es wie vorgesehen funktioniert. Das Vertrauen ist hergestellt.

Später kommt ein Routine-Update über ein normales npm-Update oder Git Pull. Dieses Update bringt eine bösartige Payload in eine Installation, der der Nutzer schon vertraut.

Von dort aus kann ein Angreifer Anmeldedaten und Konversationsdaten sammeln und möglicherweise Befehle auf dem kompromittierten System ausführen.

Es ist kein Exploit erforderlich. Die gesamte Kette basiert auf Vertrauen und nicht auf technischen Schwachstellen.

Wie man sicher bleibt

Eine solche Infrastruktur zur Identitätsfälschung ist so konzipiert, dass sie lange bevor etwas Bösartiges auftritt, legitim erscheint. Wenn dann ein schädliches Update eintrifft – falls es überhaupt eintrifft –, ist die Software möglicherweise bereits weit verbreitet und genießt das Vertrauen der Nutzer.

Deshalb ist die grundlegende Quellenüberprüfung nach wie vor wichtig, insbesondere wenn beliebte Projekte schnell umbenannt oder verschoben werden.

Hinweise für Benutzer

- Überprüfen Sie die Eigentumsverhältnisse der GitHub-Organisation.

- Offizielle Repositorys direkt mit einem Lesezeichen versehen

- Behandeln Sie umbenannte Projekte während Übergangsphasen als risikoreicher.

Hinweise für Betreuer

- Registrieren Sie wahrscheinlich Typosquat-Domains vor der öffentlichen Umbenennung vorab.

- Änderungen von Koordinaten und Handles sorgfältig koordinieren

- Überwachen Sie geklonte Repositorys und Identitätsdiebstahl-Websites.

Profi-Tipp: Malwarebytes sind geschützt. Malwarebytes aktiv alle bekannten Kompromittierungsindikatoren (IOCs) im Zusammenhang mit dieser Identitätsbetrugs-Infrastruktur und verhindert so, dass Benutzer auf die in dieser Untersuchung identifizierten betrügerischen Domains und zugehörigen Ressourcen zugreifen können.

Wir berichten nicht nur über Bedrohungen - wir beseitigen sie

Cybersecurity-Risiken sollten nie über eine Schlagzeile hinausgehen. Laden Sie noch heute Malwarebytes herunter, um Bedrohungen von Ihren Geräten fernzuhalten.