Microsoft ha publicado un parche de emergencia para una vulnerabilidad de día cero de alta gravedad en Office que permite a los atacantes eludir los controles de seguridad de los documentos y que está siendo explotada en la red a través de archivos maliciosos.

Microsoft lanzó el parche de emergencia para el zero-day, identificado como CVE-2026-21509, y lo clasificó como una «vulnerabilidad de omisión de la función de seguridad de Microsoft Office» con una puntuación CVSS de 7,8 sobre 10.

La vulnerabilidad permite a los atacantes eludir las medidas de mitigación de Object Linking and Embedding (OLE), diseñadas para bloquear los controles COM/OLE inseguros dentro de los documentos de Office. Esto significa que un archivo adjunto malicioso podría infectar un PC a pesar de las protecciones integradas.

En una situación real, un atacante crea un archivo falso de Word, Excel o PowerPoint que contiene «miniprogramas» ocultos u objetos especiales. Estos pueden ejecutar código y realizar otras acciones en el equipo afectado. Normalmente, Office cuenta con controles de seguridad que bloquearían esos miniprogramas debido a su carácter peligroso.

Sin embargo, la vulnerabilidad permite al atacante modificar la estructura del archivo y la información oculta de tal manera que engaña a Office haciéndole creer que el peligroso miniprograma que contiene el documento es inofensivo. Como resultado, Office omite los controles de seguridad habituales y permite que se ejecute el código oculto.

Dado que el código para probar el bypass está disponible públicamente, lo que aumenta el riesgo de explotación, se recomienda urgentemente a los usuarios que apliquen el parche.

Cómo proteger su sistema

Lo que debe hacer depende de la versión de Office que esté utilizando.

Los productos afectados incluyen Microsoft Office 2016, 2019, LTSC 2021, LTSC 2024 y Microsoft 365 Apps (tanto de 32 bits como de 64 bits).

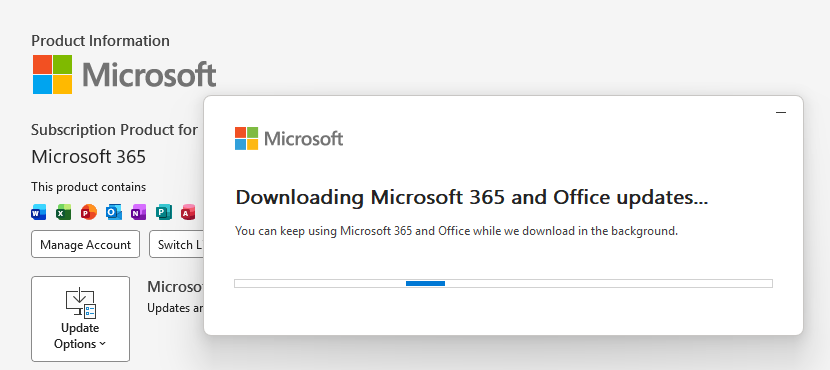

Office 2021 y versiones posteriores están protegidas mediante un cambio del lado del servidor una vez que se reinicia Office. Para aplicarlo, cierre todas las aplicaciones de Office y reinícielas.

Office 2016 y 2019 requieren una actualización manual. Ejecute Windows con la opción de actualizar otros productos de Microsoft activada.

Si está ejecutando la compilación 16.0.10417.20095 o superior, no es necesario realizar ninguna acción. Puede comprobar el número de compilación abriendo cualquier aplicación de Office, yendo a la página de su cuenta y seleccionando Acerca de para la aplicación que tenga abierta. Asegúrese de que el número de compilación que aparece en la parte superior es 16.0.10417.20095 o superior.

Lo que siempre ayuda:

- No abras archivos adjuntos no solicitados sin antes verificarlos con un remitente de confianza.

- Trate todos los documentos inesperados, especialmente aquellos que solicitan «habilitar contenido» o «habilitar edición», como sospechosos.

- Mantenga las macros desactivadas de forma predeterminada y solo permita macros firmadas de editores de confianza.

- Utilice una solución antimalware actualizada en tiempo real.

- Mantenga su sistema operativo y su software completamente actualizados.

No nos limitamos a informar de las amenazas: las eliminamos

Los riesgos de ciberseguridad nunca deben propagarse más allá de un titular. Mantenga las amenazas alejadas de sus dispositivos descargando Malwarebytes hoy mismo.