Microsoft publica importantes actualizaciones de seguridad el segundo martes de cada mes, conocido como «Patch Tuesday». Las actualizaciones de este mes corrigen 59 CVE de Microsoft, incluidos seis zero-days.

Echemos un vistazo rápido a estos seis zero-days que se explotan activamente.

Vulnerabilidad de omisión de la función de seguridad de Windows

CVE-2026-21510 (puntuación CVSS de 8,8 sobre 10) es una vulnerabilidad de seguridad en elWindows . Un fallo en el mecanismo de protección permite a un atacante eludir Windows y avisos similares una vez que convence al usuario para que abra un enlace malicioso o un archivo de acceso directo.

La vulnerabilidad se explota a través de la red, pero sigue requiriendo la interacción del usuario. La víctima debe ser manipulada socialmente para que abra el acceso directo o el enlace con la trampa para que se active la elusión. Una explotación exitosa permite al atacante suprimir o eludir los habituales diálogos de seguridad «¿Está seguro?» para contenido no confiable, lo que facilita la entrega y ejecución de cargas adicionales sin levantar sospechas en el usuario.

Vulnerabilidad de omisión de la función de seguridad del marco MSHTML

CVE-2026-21513 (puntuación CVSS de 8,8 sobre 10) afecta al marco MSHTML, que utiliza Trident/renderización web integrada de Internet Explorer. Se clasifica como un fallo del mecanismo de protección que da lugar a una elusión de la función de seguridad en la red.

Para que el ataque tenga éxito, es necesario que la víctima abra un archivo HTML malicioso o un acceso directo (.lnk) creado específicamente para aprovechar MSHTML para la representación. Una vez abierto, el fallo permite al atacante eludir ciertos controles de seguridad de MSHTML, lo que podría eliminar o debilitar las protecciones normales del navegador o del entorno aislado de Office, así como las advertencias, y permitir la ejecución de código o actividades de phishing.

Vulnerabilidad de omisión de la función de seguridad de Microsoft Word

CVE-2026-21514 (puntuación CVSS de 5,5 sobre 10) afecta a Microsoft Word. Se basa en entradas no fiables en una decisión de seguridad, lo que conduce a una elusión de la función de seguridad local.

Para explotar esta vulnerabilidad, el atacante debe persuadir al usuario para que abra un documento Word malicioso. Si se explota, la entrada no fiable se procesa incorrectamente, lo que podría eludir las defensas de Word para contenido incrustado o activo, lo que daría lugar a la ejecución de contenido controlado por el atacante que normalmente se bloquearía.

Vulnerabilidad de elevación de privilegios en Desktop Window Manager

CVE-2026-21519 (puntuación CVSS de 7,8 sobre 10) es una vulnerabilidad de elevación de privilegios local en Windows Window Manager causada por una confusión de tipos (un fallo por el que el sistema trata un tipo de datos como otro, lo que provoca un comportamiento no deseado).

Un atacante autenticado localmente con privilegios bajos y sin necesidad de interacción por parte del usuario puede aprovechar el problema para obtener privilegios más elevados. La explotación debe realizarse localmente, por ejemplo, mediante un programa diseñado específicamente o una cadena de explotación que se ejecute en el sistema de destino. Un atacante que logre explotar esta vulnerabilidad podría obtener privilegios del SISTEMA.

Vulnerabilidad de denegación de servicio en el Administrador de conexiones de acceso Windows

CVE-2026-21525 (puntuación CVSS de 6,2 sobre 10) es una vulnerabilidad de denegación de servicio en el servicio Administrador de conexiones de accesoWindows (RasMan).

Un atacante local no autenticado puede activar el fallo con una complejidad de ataque baja, lo que provoca un gran impacto en la disponibilidad, pero no tiene un impacto directo en la confidencialidad o la integridad. Esto significa que podrían bloquear el servicio o, potencialmente, el sistema, pero no elevar privilegios ni ejecutar código malicioso.

Vulnerabilidad de elevación de privilegios en los Servicios de Escritorio Windows

CVE-2026-21533 (puntuación CVSS de 7,8 sobre 10) es una vulnerabilidad de elevación de privilegios en los Servicios de Escritorio Windows , causada por una gestión inadecuada de los privilegios.

Un atacante autenticado local con privilegios bajos y sin necesidad de interacción por parte del usuario puede aprovechar la vulnerabilidad para elevar sus privilegios a SYSTEM y comprometer por completo la confidencialidad, integridad y disponibilidad del sistema afectado. Para aprovechar con éxito esta vulnerabilidad, normalmente es necesario ejecutar código controlado por el atacante en un sistema con Servicios de Escritorio Remoto y abusar de la ruta de gestión de privilegios vulnerable.

Vulnerabilidades de Azure

También se recomienda a los usuarios de Azure que tomen nota de dos vulnerabilidades críticas con puntuaciones CVSS de 9,8:

- CVE-2026-21531que afecta al SDK de Azure

- CVE-2026-24300que afecta a Azure Front Door

Cómo aplicar las correcciones y comprobar que está protegido

Estas actualizaciones corrigen problemas de seguridad y mantienen protegido su PC Windows . A continuación te explicamos cómo asegurarte de que estás al día:

1. Abrir Ajustes

- Haga clic en el botónInicio(el Windows situado en la parte inferior izquierda de la pantalla).

- Haz clic en Configuración (parece un pequeño engranaje).

2. Ir a Windows Update

- En la ventana de Configuración, seleccione Windows Update (normalmente en la parte inferior del menú de la izquierda).

3.Comprueba si hay actualizaciones.

- Haga clic en el botón que dice Buscar actualizaciones.

- Windows las últimas actualizaciones del Patch Tuesday.

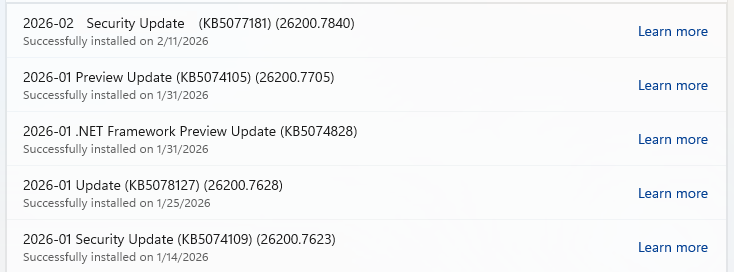

- Si ha seleccionado las actualizaciones automáticas anteriormente, es posible que vea esto enel historial de actualizaciones:

- O puede que veas un mensaje quedice «Se requiere reiniciar», lo que significa que solo tienes que reiniciar el sistema y ya habrás terminado la actualización.

- Si no es así, continúe con los pasos que se indican a continuación.

4. Descargar e instalar

- Si se encuentran actualizaciones, empezarán a descargarse inmediatamente. Una vez completada, verás un botón que dice Instalar o reiniciar ahora.

- Haga clic en Instalar si es necesario y siga las instrucciones. Normalmente, su ordenador necesitará reiniciarse para finalizar la actualización. Si es así, haz clic en Reiniciar ahora.

5. Comprueba que estás al día

- Después de reiniciar, vuelve a Windows Update y compruébalo de nuevo. Si dice You're up to date, ¡ya está todo listo!

No nos limitamos a informar de las amenazas: las eliminamos

Los riesgos de ciberseguridad nunca deben propagarse más allá de un titular. Mantenga las amenazas alejadas de sus dispositivos descargando Malwarebytes hoy mismo.