Los atacantes publican Facebook pagados Facebook que parecen promociones oficiales de Microsoft y luego dirigen a los usuarios a clones casi perfectos de la página de descarga Windows . Al hacer clic en «Descargar ahora», en lugar de una Windows , se obtiene un instalador malicioso que roba silenciosamente las contraseñas guardadas, las sesiones del navegador y los datos de las carteras de criptomonedas.

«Solo quería actualizar Windows Windows

El ataque comienza con algo completamente normal: un Facebook . Tiene un aspecto profesional, utiliza la marca Microsoft y promociona lo que parece ser la última actualización Windows . Si tienes intención de mantener tu PC actualizado, parece un atajo muy conveniente.

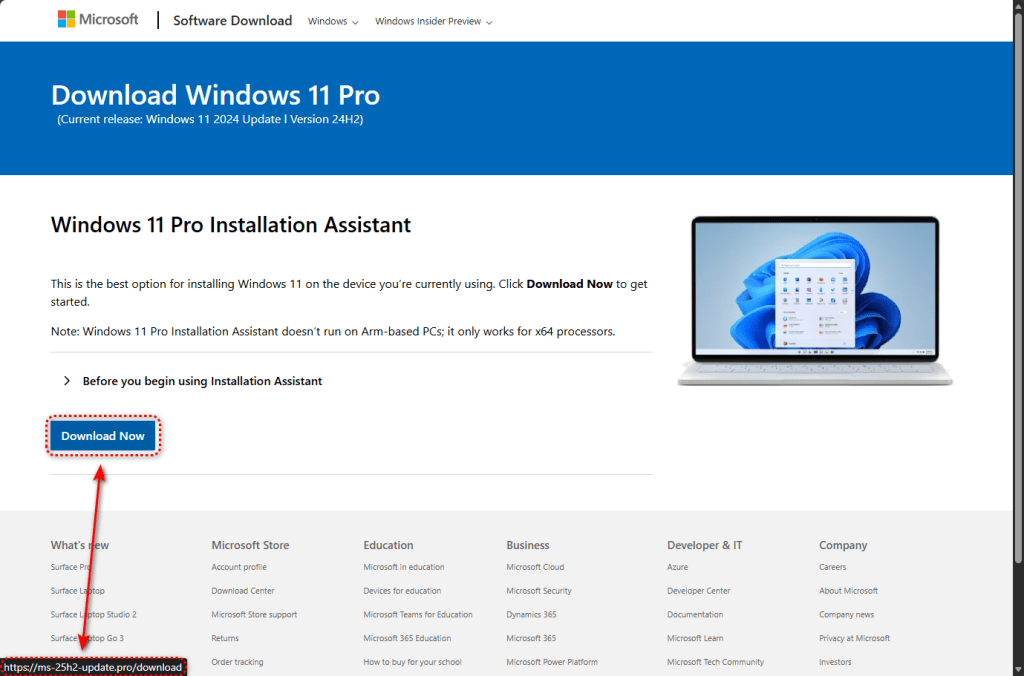

Al hacer clic en el anuncio, se accede a un sitio web que parece casi idéntico a la página real de descarga de software de Microsoft. Se han copiado el logotipo, el diseño, las fuentes e incluso el texto legal del pie de página. La única diferencia evidente se encuentra en la barra de direcciones. En lugar de microsoft.com, aparecerá uno de estos dominios similares:

- ms-25h2-descargar[.]pro

- ms-25h2-actualización[.]pro

- ms25h2-descargar[.]pro

- ms25h2-actualización[.]pro

El «25H2» en los nombres de dominio es intencionado. Imita la convención de nomenclatura que utiliza Microsoft para Windows : 24H2, la versión actual, estaba en boca de todos cuando se lanzó esta campaña, lo que hacía que los dominios falsos parecieran plausibles a simple vista.

Geofencing: solo los objetivos correctos reciben la carga útil.

Esta campaña no infecta ciegamente a todos los que visitan el sitio.

Antes de distribuir el malware, la página falsa verifica quién eres. Si te conectas desde una dirección IP de un centro de datos, que suelen utilizar los investigadores de seguridad y los escáneres automatizados, se te redirige a google.com. El sitio parece inofensivo.

Solo los visitantes que parecen ser usuarios habituales de hogares u oficinas reciben el archivo malicioso.

Esta técnica, conocida como geofencing combinada con detección sandbox, es lo que permitió que esta campaña se mantuviera activa durante tanto tiempo sin ser detectada y desactivada por los sistemas automatizados. La infraestructura está configurada para evadir los análisis de seguridad automatizados.

Cuando un usuario objetivo hace clic en «Descargar ahora», el sitio activa un evento «Lead» Facebook , el mismo método de seguimiento que utilizan los anunciantes legítimos para medir las conversiones. Los atacantes supervisan qué víctimas muerden el anzuelo y optimizan su inversión publicitaria en tiempo real.

Un «instalador» de 75 MB servido directamente desde GitHub.

Si superas las comprobaciones, el sitio descarga un archivo llamado ms-update32.exe. Con un tamaño de 75 MB, parece un Windows legítimo Windows .

El archivo está alojado en GitHub, una plataforma de confianza utilizada por millones de desarrolladores. Eso significa que la descarga se realiza a través de HTTPS con un certificado de seguridad válido. Al provenir de un dominio de confianza, los navegadores no lo marcan automáticamente como sospechoso.

El instalador se creó con Inno Setup, una herramienta legítima que a menudo utilizan de forma indebida los autores de malware, ya que permite crear paquetes de instalación con un aspecto profesional.

¿Qué sucede cuando lo ejecutas?

Antes de hacer cualquier daño, el instalador comprueba si está siendo vigilado. Busca entornos de máquinas virtuales, software de depuración y herramientas de análisis. Si encuentra alguno de ellos, se detiene. Se trata de la misma lógica de evasión que le permite eludir muchos entornos de seguridad automatizados, sistemas que, por diseño, se ejecutan dentro de máquinas virtuales.

En el equipo de un usuario real, el instalador procede a extraer e implementar sus componentes.

El componente más significativo es una aplicación completa basada en Electron instalada en C:\Users\<USER>\AppData\Roaming\LunarApplication\Electron es un marco legítimo utilizado por aplicaciones como Slack y Visual Studio Code. Eso lo convierte en un disfraz útil.

La elección del nombre no es casual. «Lunar» es una marca asociada con herramientas de criptomonedas, y la aplicación viene con bibliotecas Node.js diseñadas específicamente para crear archivos ZIP, lo que sugiere que recopila datos, los empaqueta y los envía. Los objetivos probables incluyen archivos de monederos de criptomonedas, frases semilla, almacenes de credenciales de navegadores y cookies de sesión.

Al mismo tiempo, se escriben dos scripts PowerShell ofuscados con nombres de archivo aleatorios en la carpeta %TEMP% y se ejecutan con una línea de comandos que desactiva deliberadamente las protecciones Windows :

powershell.exe -NoProfile -NoLogo -InputFormat Text -NoExit -ExecutionPolicy Unrestricted -Command -

Ocultándose en el registro, borrando sus huellas

Para sobrevivir a los reinicios, el malware escribe un gran blob binario en el Windows en: HKEY_LOCAL_MACHINE\SYSTEM\Software\Microsoft\TIP\AggregateResults.

La ruta del registro TIP (Text Input Processor) es un Windows legítimo Windows , lo que hace que sea menos probable que levante sospechas.

La telemetría también muestra un comportamiento coherente con la inyección de procesos. El malware crea Windows en estado suspendido, inyecta código en ellos y reanuda la ejecución. Esto permite que el código malicioso se ejecute bajo la identidad de un proceso legítimo, lo que reduce la posibilidad de detección.

Una vez establecida la ejecución, el instalador elimina los archivos temporales para reducir su huella forense. También puede iniciar operaciones de apagado o reinicio del sistema, potencialmente para interferir en el análisis.

El malware utiliza múltiples técnicas de cifrado y ofuscación, incluyendo RC4, HC-128, codificación XOR y hash FNV para la resolución de API. Estos métodos dificultan el análisis estático.

El enfoque de Facebook

Vale la pena detenerse en el uso de Facebook pagada Facebook para distribuir malware. No se trata de un correo electrónico de phishing que acaba en la carpeta de spam, ni de un resultado malicioso oculto en una página de búsqueda. Se trata de Facebook pagados Facebook que aparecen junto a las publicaciones de amigos y familiares.

Los atacantes llevaron a cabo dos campañas publicitarias paralelas, cada una de ellas dirigida a dominios de phishing distintos. Cada campaña utilizó su propio ID Facebook y sus propios parámetros de seguimiento. Si se cierra un dominio o una cuenta publicitaria, la otra puede seguir funcionando.

El uso de dos dominios paralelos y dos campañas publicitarias independientes sugiere que los operadores cuentan con un sistema redundante: si se cierra un dominio o se suspende una cuenta publicitaria, la otra sigue funcionando.

Qué hacer si cree que se ha visto afectado

Esta campaña está técnicamente pulida y es consciente de los aspectos operativos. La infraestructura demuestra conocer las técnicas habituales de investigación de seguridad y sandboxing. Entienden cómo descargan el software los usuarios y han elegido Facebook como vector de distribución precisamente porque llega a usuarios reales en un contexto en el que la confianza es alta.

Recuerde: Windows provienen de Windows dentro de la configuración de su sistema, no de un sitio web y nunca de un anuncio en redes sociales. Microsoft no anuncia Windows en Facebook.

Y un consejo profesional: Malwarebytes detectado y bloqueado la carga útil identificada y la infraestructura asociada.

Si ha descargado y ejecutado un archivo de cualquiera de estos sitios, considere que el sistema está comprometido y actúe con rapidez.

- No inicie sesión en ninguna cuenta desde ese ordenador hasta que haya sido escaneado y limpiado.

- Ejecute inmediatamente un análisis completo con Malwarebytes.

- Cambia las contraseñas de cuentas importantes, como el correo electrónico, la banca y las redes sociales, desde un dispositivo diferente y limpio.

- Si utiliza carteras de criptomonedas en ese equipo, transfiera los fondos a una nueva cartera con una nueva frase semilla generada en un dispositivo limpio.

- Considere la posibilidad de alertar a su banco y habilitar la supervisión de fraudes si se almacenaron credenciales financieras en ese dispositivo o se podía acceder a ellas desde él.

Para equipos de TI y seguridad:

- Bloquee los dominios de phishing en el DNS y el proxy web.

- Alerta sobre la ejecución de PowerShell con

-ExecutionPolicy Unrestricteden contextos no administrativos - Busca el directorio LunarApplication y aleatorio.

.yiz.ps1/.unx.ps1archivos en%TEMP%

Indicadores de compromiso (IOC)

Hash del archivo (SHA-256)

- c634838f255e0a691f8be3eab45f2015f7f3572fba2124142cf9fe1d227416aa (ms-update32.exe)

Dominios

- ms-25h2-descargar[.]pro

- ms-25h2-actualización[.]pro

- ms25h2-descargar[.]pro

- ms25h2-actualización[.]pro

- raw.githubusercontent.com/preconfigured/dl/refs/heads/main/ms-update32.exe (URL de entrega de carga útil)

Artefactos del sistema de archivos

- C:\Users\<USER>\AppData\Roaming\LunarApplication\

- C:\Users\<USER>\AppData\Local\Temp\[random].yiz.ps1

- C:\Users\<USER>\AppData\Local\Temp\[random].unx.ps1

Registro

- HKEY_LOCAL_MACHINE\SYSTEM\Software\Microsoft\TIP\AggregateResults (datos binarios de gran tamaño — persistencia)

Infraestructura Facebook

- Identificación de píxel: 1483936789828513

- Identificación de píxel: 955896793066177

- ID de campaña: 52530946232510

- ID de campaña: 6984509026382