Como parte de nuestra investigación sobre una campaña de phishing relacionada con el empleo, encontramos varias URL sospechosas que tenían todas este aspecto:

https://forms.google.ss-o[.]com/forms/d/e/{unique_id}/viewform?form=opportunitysec&promo=

El subdominio forms.google.ss-o[.]com Es un claro intento de suplantar la identidad del sitio legítimo forms.google.com. Es probable que se haya introducido «ss-o» para que parezca «single sign-on» (inicio de sesión único), un método de autenticación que permite a los usuarios iniciar sesión de forma segura en varias aplicaciones o sitios web independientes utilizando un único conjunto de credenciales (nombre de usuario y contraseña).

Desafortunadamente, cuando intentamos visitar las URL, fuimos redirigidos al sitio web local de búsqueda de Google. Esta es una táctica común de los phishers para evitar que las víctimas compartan sus enlaces personalizados con investigadores o análisis en línea.

Después de investigar un poco, encontramos un archivo llamado generation_form.php en el mismo dominio, que creemos que el grupo de phishing utilizó para crear estos enlaces. La página de destino de la campaña era: https://forms.google.ss-o[.]com/generation_form.php?form=opportunitysec

En generation_form.php El script hace lo que su nombre indica: crea una URL personalizada para la persona que hace clic en ese enlace.

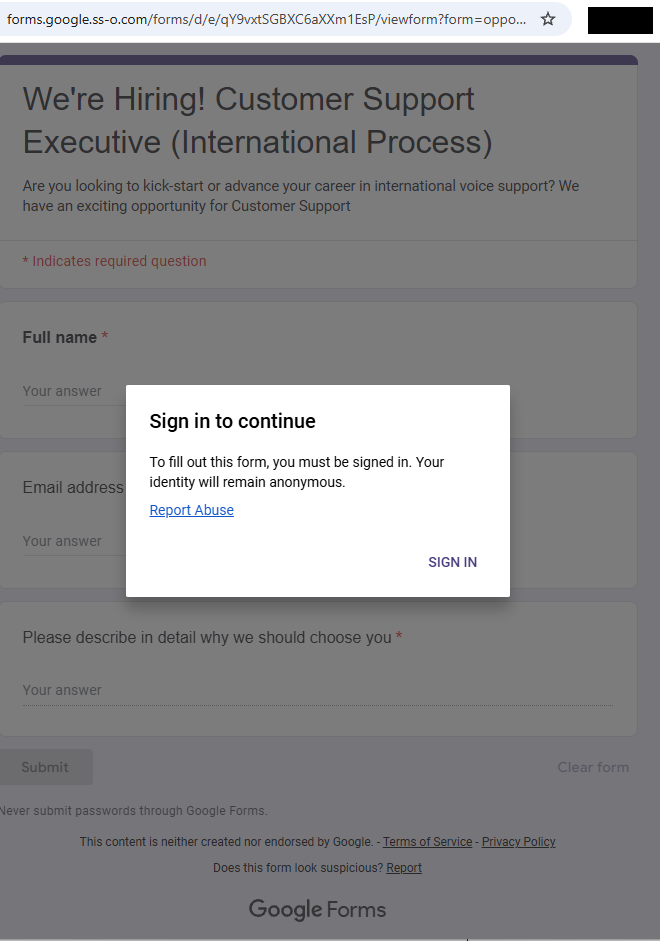

Con esa información en mano, pudimos comprobar de qué se trataba el phishing. Nuestro enlace personalizado nos llevó a este sitio web:

El «formulario» atenuado detrás del mensaje promete:

- ¡Estamos contratando! Ejecutivo de atención al cliente (proceso internacional)

- ¿Quieres impulsar o avanzar en tu carrera profesional?

- Los campos del formulario: nombre completo, dirección de correo electrónico y un campo de redacción «Describa detalladamente por qué deberíamos elegirle».

- Botones: «Enviar» y «Borrar formulario».

Toda la página web emula Google Forms, incluyendo imágenes de logotipos, combinaciones de colores, un aviso sobre no «enviar contraseñas» y enlaces legales. En la parte inferior, incluso incluye el típico aviso legal de Google Forms («Este contenido no ha sido creado ni respaldado por Google») para dar autenticidad.

Al hacer clic en el botón «Iniciar sesión», nos llevó a https://id-v4[.]com/generation.php, que ahora ha sido eliminado. El dominio id-v4.com se ha utilizado en varias campañas de phishing durante casi un año. En este caso, solicitaba las credenciales de la cuenta de Google.

Dado el enfoque de «oportunidad laboral», sospechamos que los enlaces se distribuyeron a través de correos electrónicos específicos o LinkedIn .

Cómo mantenerse seguro

Los señuelos que prometen oportunidades de trabajo a distancia son muy comunes hoy en día. A continuación, te ofrecemos algunos consejos para ayudarte a protegerte de ataques dirigidos como este:

- No haga clic en los enlaces de ofertas de empleo no solicitadas.

- Utiliza un gestor de contraseñas, que no habría introducido tu nombre de usuario y contraseña de Google en un sitio web falso.

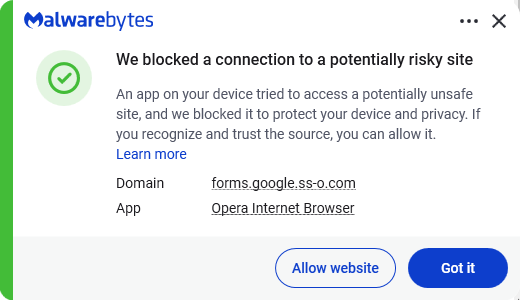

- Utilice una solución antimalware actualizada y en tiempo real con un componente de protección web.

Consejo profesional: Malwarebytes Guard identificó este ataque como una estafa con solo mirar la URL.

COIs

id-v4[.]com

formularios.google.ss-o[.]com

No sólo informamos de las estafas, sino que ayudamos a detectarlas.

Los riesgos de ciberseguridad nunca deben ir más allá de un titular. Si algo te parece sospechoso, comprueba si se trata de una estafa con Malwarebytes Guard. Envía una captura de pantalla, pega el contenido sospechoso o comparte un enlace, texto o número de teléfono, y te diremos si se trata de una estafa o es legítimo. Disponible con Malwarebytes Premium para todos tus dispositivos y en la Malwarebytes para iOS Android.