Les pirates diffusent Facebook payantes Facebook qui ressemblent à des promotions officielles de Microsoft, puis redirigent les utilisateurs vers des clones quasi parfaits de la page de téléchargement Windows . En cliquant sur « Télécharger maintenant », au lieu d'une Windows , vous obtenez un programme d'installation malveillant qui vole silencieusement les mots de passe enregistrés, les sessions de navigation et les données du portefeuille de cryptomonnaie.

« Je voulais juste mettre à jour Windows

L'attaque commence par quelque chose de tout à fait ordinaire : une Facebook . Elle a l'air professionnelle, utilise la marque Microsoft et fait la promotion de ce qui semble être la dernière mise à jour Windows . Si vous avez l'intention de maintenir votre PC à jour, cela semble être un raccourci pratique.

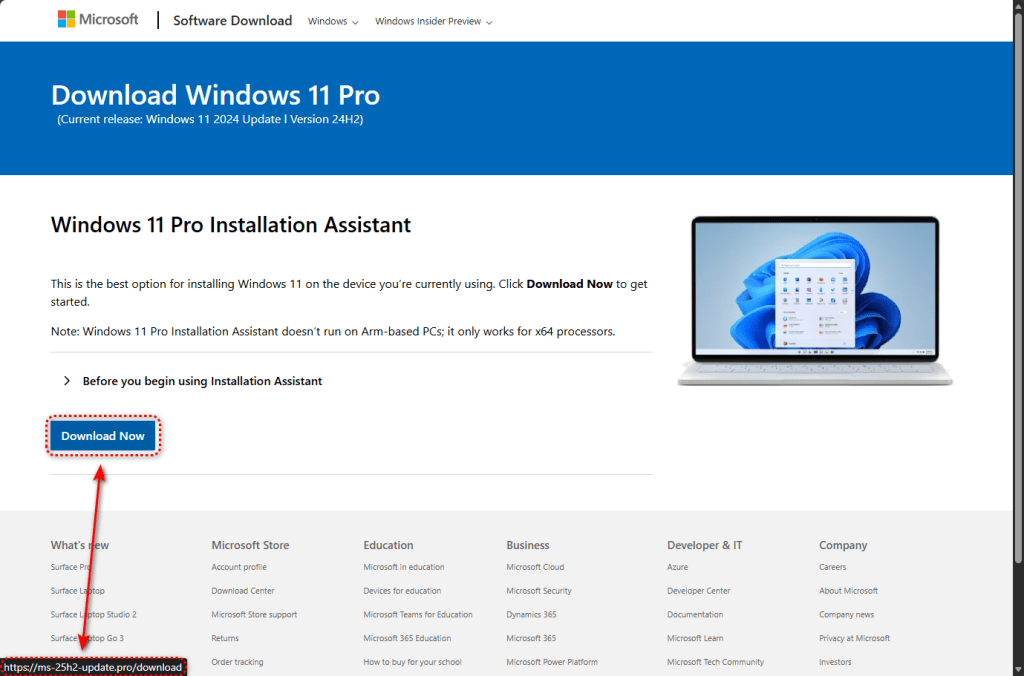

Cliquez sur la publicité et vous arrivez sur un site qui ressemble presque à s'y méprendre à la véritable page de téléchargement de logiciels de Microsoft. Le logo, la mise en page, les polices et même le texte juridique en bas de page sont copiés. La seule différence notable se trouve dans la barre d'adresse. Au lieu de microsoft.com, vous verrez l'un de ces domaines similaires :

- ms-25h2-télécharger[.]pro

- ms-25h2-update[.]pro

- ms25h2-télécharger[.]pro

- ms25h2-mise-à-jour[.]pro

Le « 25H2 » dans les noms de domaine est délibéré. Il imite la convention de nommage utilisée par Microsoft pour Windows . La version actuelle, 24H2, était sur toutes les lèvres lorsque cette campagne a été lancée, ce qui rendait les faux domaines plausibles à première vue.

Géorepérage : seules les cibles appropriées reçoivent la charge utile

Cette campagne n'infecte pas aveuglément tous les visiteurs du site.

Avant de diffuser le logiciel malveillant, la fausse page vérifie qui vous êtes. Si vous vous connectez à partir d'une adresse IP de centre de données, souvent utilisée par les chercheurs en sécurité et les scanners automatisés, vous êtes redirigé vers google.com. Le site semble inoffensif.

Seuls les visiteurs qui semblent être des utilisateurs réguliers à domicile ou au bureau reçoivent le fichier malveillant.

Cette technique, connue sous le nom de géorepérage combiné à la détection de bac à sable, a permis à cette campagne de fonctionner aussi longtemps sans être détectée et interrompue par des systèmes automatisés. L'infrastructure est configurée pour échapper aux analyses de sécurité automatisées.

Lorsqu'un utilisateur ciblé clique sur « Télécharger maintenant », le site déclenche un événement « Lead » Facebook , la même méthode de suivi que les annonceurs légitimes utilisent pour mesurer les conversions. Les pirates surveillent quelles victimes mordent à l'hameçon et optimisent leurs dépenses publicitaires en temps réel.

Un « programme d'installation » de 75 Mo fourni directement depuis GitHub

Si vous passez les vérifications, le site télécharge un fichier nommé ms-update32.exe. Avec ses 75 Mo, il ressemble à un Windows légitime.

Le fichier est hébergé sur GitHub, une plateforme fiable utilisée par des millions de développeurs. Cela signifie que le téléchargement s'effectue via HTTPS avec un certificat de sécurité valide. Comme il provient d'un domaine réputé, les navigateurs ne le signalent pas automatiquement comme suspect.

Le programme d'installation a été créé à l'aide d'Inno Setup, un outil légitime souvent utilisé à mauvais escient par les auteurs de logiciels malveillants, car il permet de créer des packages d'installation d'aspect professionnel.

Que se passe-t-il lorsque vous l'exécutez ?

Avant d'effectuer toute action nuisible, le programme d'installation vérifie s'il est surveillé. Il recherche les environnements de machines virtuelles, les logiciels de débogage et les outils d'analyse. S'il en trouve, il s'arrête. Il s'agit de la même logique d'évasion qui lui permet de contourner de nombreux bacs à sable de sécurité automatisés, ces systèmes fonctionnant de par leur conception à l'intérieur de machines virtuelles.

Sur l'ordinateur d'un utilisateur réel, le programme d'installation procède à l'extraction et au déploiement de ses composants.

Le composant le plus important est une application complète basée sur Electron installée sur C:\Users\<USER>\AppData\Roaming\LunarApplication\. Electron est un framework légitime utilisé par des applications telles que Slack et Visual Studio Code. Cela en fait un déguisement utile.

Le choix du nom n'est pas fortuit. « Lunar » est une marque associée aux outils de cryptomonnaie, et l'application est fournie avec des bibliothèques Node.js spécialement conçues pour créer des archives ZIP, ce qui suggère qu'elle collecte des données, les compile et les envoie. Les cibles potentielles comprennent les fichiers de portefeuille de cryptomonnaie, les phrases de départ, les magasins d'identifiants de navigateur et les cookies de session.

Dans le même temps, deux scripts PowerShell obscurcis avec des noms de fichiers aléatoires sont écrits dans le dossier %TEMP% et exécutés à l'aide d'une ligne de commande qui désactive délibérément les protections Windows :

powershell.exe -NoProfile -NoLogo -InputFormat Text -NoExit -ExecutionPolicy Unrestricted -Command -

Se cachant dans le registre, effaçant ses traces

Pour survivre aux redémarrages, le logiciel malveillant écrit un gros bloc binaire dans le Windows sous : HKEY_LOCAL_MACHINE\SYSTEM\Software\Microsoft\TIP\AggregateResults.

Le chemin d'accès au registre TIP (Text Input Processor) est un Windows légitime, ce qui le rend moins susceptible d'éveiller les soupçons.

La télémétrie montre également un comportement compatible avec l'injection de processus. Le logiciel malveillant crée Windows en état suspendu, y injecte du code, puis reprend l'exécution. Cela permet au code malveillant de s'exécuter sous l'identité d'un processus légitime, réduisant ainsi les risques de détection.

Une fois l'exécution établie, le programme d'installation supprime les fichiers temporaires afin de réduire son empreinte numérique. Il peut également déclencher l'arrêt ou le redémarrage du système, potentiellement dans le but d'entraver l'analyse.

Le logiciel malveillant utilise plusieurs techniques chiffrement d'obfuscation, notamment RC4, HC-128, le codage XOR et le hachage FNV pour la résolution des API. Ces méthodes rendent l'analyse statique plus difficile.

L'angle Facebook

L'utilisation de Facebook payantes Facebook pour diffuser des logiciels malveillants mérite qu'on s'y attarde. Il ne s'agit pas d'un e-mail de phishing qui atterrit dans un dossier spam, ni d'un résultat malveillant enfoui dans une page de recherche. Il s'agit de Facebook payantes qui apparaissent à côté des publications de vos amis et de votre famille.

Les pirates ont mené deux campagnes publicitaires parallèles, chacune renvoyant vers des domaines de phishing distincts. Chaque campagne utilisait son propre identifiant Facebook et ses propres paramètres de suivi. Si un domaine ou un compte publicitaire était fermé, l'autre pouvait continuer à fonctionner.

L'utilisation de deux domaines parallèles et de deux campagnes publicitaires distinctes suggère que les opérateurs ont prévu une redondance : si un domaine est supprimé ou un compte publicitaire suspendu, l'autre continue de fonctionner.

Que faire si vous pensez être concerné

Cette campagne est techniquement aboutie et opérationnellement bien pensée. L'infrastructure démontre une bonne connaissance des techniques courantes de recherche en matière de sécurité et de sandboxing. Ses auteurs comprennent comment les gens téléchargent les logiciels et ont choisi Facebook comme vecteur de diffusion précisément parce qu'elle touche de vrais utilisateurs dans un contexte où le niveau de confiance est élevé.

N'oubliez pas : Windows proviennent de Windows dans les paramètres de votre système, et non d'un site Web ni d'une publicité sur les réseaux sociaux. Microsoft ne fait pas la promotion Windows sur Facebook.

Et un conseil de pro : Malwarebytes détecté et bloqué la charge utile identifiée et l'infrastructure associée.

Si vous avez téléchargé et exécuté un fichier provenant de l'un de ces sites, considérez que votre système est compromis et agissez rapidement.

- Ne vous connectez à aucun compte depuis cet ordinateur tant qu'il n'a pas été analysé et nettoyé.

- Lancez immédiatement une analyse complète avec Malwarebytes.

- Modifiez les mots de passe des comptes importants tels que ceux de messagerie électronique, bancaires et réseaux sociaux à partir d'un autre appareil non infecté.

- Si vous utilisez des portefeuilles de cryptomonnaie sur cet appareil, transférez vos fonds vers un nouveau portefeuille avec une nouvelle phrase de récupération générée sur un appareil propre.

- Envisagez d'alerter votre banque et d'activer la surveillance des fraudes si des informations financières confidentielles étaient stockées sur cet appareil ou accessibles à partir de celui-ci.

Pour les équipes informatiques et de sécurité :

- Bloquer les domaines de phishing au niveau du DNS et du proxy web

- Alerte lors de l'exécution de PowerShell avec

-ExecutionPolicy Unrestricteddans des contextes non administratifs - Recherche du répertoire LunarApplication et randomisation

.yiz.ps1/.unx.ps1fichiers dans%TEMP%

Indicateurs de compromis (IOC)

Hachage du fichier (SHA-256)

- c634838f255e0a691f8be3eab45f2015f7f3572fba2124142cf9fe1d227416aa (ms-update32.exe)

Domaines

- ms-25h2-télécharger[.]pro

- ms-25h2-update[.]pro

- ms25h2-télécharger[.]pro

- ms25h2-mise-à-jour[.]pro

- raw.githubusercontent.com/preconfigured/dl/refs/heads/main/ms-update32.exe (URL de livraison de la charge utile)

Artefacts du système de fichiers

- C:\Users\<USER>\AppData\Roaming\LunarApplication\

- C:\Users\<USER>\AppData\Local\Temp\[random].yiz.ps1

- C:\Users\<USER>\AppData\Local\Temp\[random].unx.ps1

Registre

- HKEY_LOCAL_MACHINE\SYSTEM\Software\Microsoft\TIP\AggregateResults (données binaires volumineuses — persistance)

Infrastructure Facebook

- Identifiant pixel : 1483936789828513

- Identifiant pixel : 955896793066177

- Identifiant de la campagne : 52530946232510

- Identifiant de la campagne : 6984509026382