Dans le cadre de notre enquête sur une campagne de phishing liée à l'emploi, nous avons découvert plusieurs URL suspectes qui ressemblaient toutes à ceci :

https://forms.google.ss-o[.]com/forms/d/e/{unique_id}/viewform?form=opportunitysec&promo=

Le sous-domaine forms.google.ss-o[.]com Il s'agit clairement d'une tentative d'usurpation du site légitime forms.google.com. Le « ss-o » a probablement été ajouté pour ressembler à « single sign-on » (authentification unique), une méthode d'authentification qui permet aux utilisateurs de se connecter en toute sécurité à plusieurs applications ou sites Web indépendants à l'aide d'un seul ensemble d'identifiants (nom d'utilisateur et mot de passe).

Malheureusement, lorsque nous avons essayé de visiter ces URL, nous avons été redirigés vers le site Web local de recherche Google. Il s'agit d'une tactique couramment utilisée par les hameçonneurs pour empêcher les victimes de partager leurs liens personnalisés avec des chercheurs ou des analyses en ligne.

Après quelques recherches, nous avons trouvé un fichier appelé generation_form.php sur le même domaine, que nous pensons avoir été utilisé par les pirates pour créer ces liens. La page d'accueil de la campagne était : https://forms.google.ss-o[.]com/generation_form.php?form=opportunitysec

Le generation_form.php Le script fait exactement ce que son nom indique : il crée une URL personnalisée pour la personne qui clique sur ce lien.

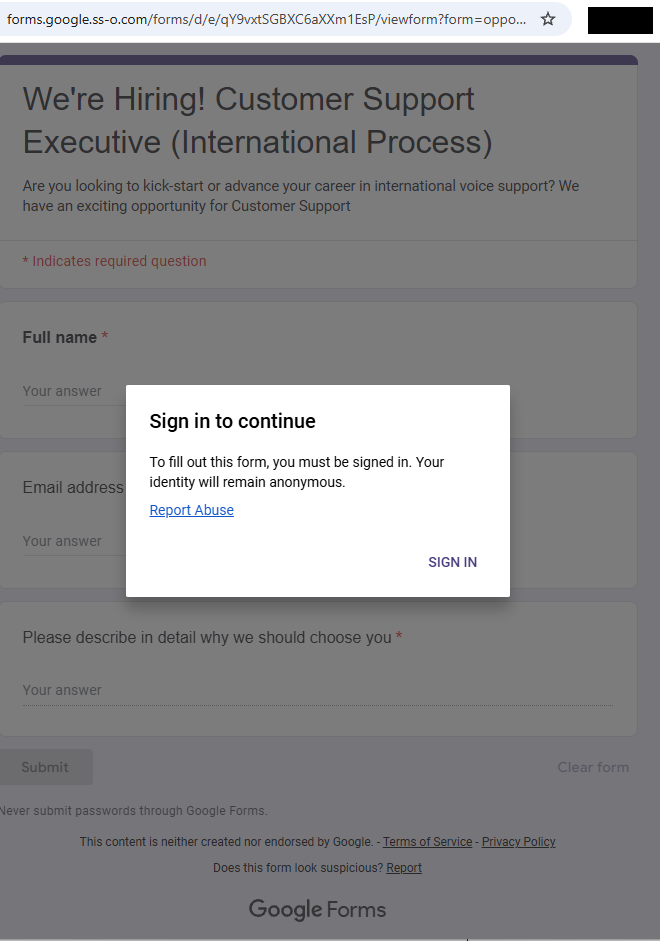

Fort de cette information, nous avons pu vérifier la nature exacte de cette tentative d'hameçonnage. Notre lien personnalisé nous a redirigés vers ce site web :

Le « formulaire » grisé derrière l'invite promet :

- Nous recrutons ! Responsable du service clientèle (processus international)

- Vous souhaitez démarrer ou faire progresser votre carrière…

- Les champs du formulaire : Nom complet, Adresse e-mail et un champ de texte « Veuillez décrire en détail pourquoi nous devrions vous choisir ».

- Boutons : « Soumettre » et « Effacer le formulaire ».

La page Web entière imite Google Forms, y compris les images du logo, les couleurs, un avertissement indiquant de ne pas « soumettre de mots de passe » et les liens juridiques. En bas de page, elle inclut même la clause de non-responsabilité typique de Google Forms (« Ce contenu n'est ni créé ni approuvé par Google ») pour plus d'authenticité.

En cliquant sur le bouton « Se connecter », nous avons été redirigés vers https://id-v4[.]com/generation.php, qui a désormais été supprimé. Le domaine id-v4.com a été utilisé dans plusieurs campagnes de phishing pendant près d'un an. Dans ce cas précis, il demandait les identifiants d'un compte Google.

Compte tenu de l'angle « opportunité d'emploi », nous soupçonnons que les liens ont été distribués par le biais d'e-mails ciblés ou de LinkedIn .

Comment rester en sécurité

Les leurres qui promettent des opportunités d'emploi à distance sont très courants de nos jours. Voici quelques conseils pour vous protéger contre ce type d'attaques ciblées :

- Ne cliquez pas sur les liens contenus dans les offres d'emploi non sollicitées.

- Utilisez un gestionnaire de mots de passe, qui n'aurait pas renseigné votre nom d'utilisateur et votre mot de passe Google sur un faux site web.

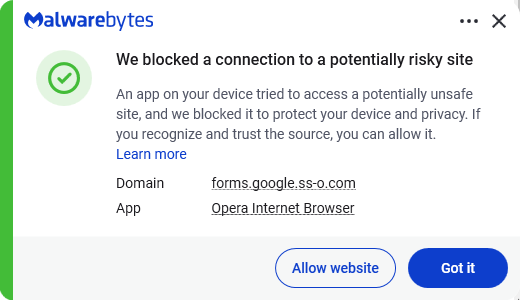

- Utilisez une solution anti-malware à jour et en temps réel, dotée d'un composant de protection Web.

Conseil de pro : Malwarebytes Guard a identifié cette attaque comme une arnaque simplement en examinant l'URL.

CIO

id-v4[.]com

formulaires.google.ss-o[.]com

Nous ne nous contentons pas de signaler les escroqueries, nous contribuons à les détecter.

Les risques liés à la cybersécurité ne devraient jamais dépasser le stade des gros titres. Si quelque chose vous semble louche, vérifiez s'il s'agit d'une arnaque à l'aide de Malwarebytes Guard. Envoyez une capture d'écran, collez le contenu suspect ou partagez un lien, un texte ou un numéro de téléphone, et nous vous dirons s'il s'agit d'une arnaque ou d'un site légitime. Disponible avec Malwarebytes Premium pour tous vos appareils, et dans Malwarebytes pour iOS Android.