Parlons du ransomware Ryuk

Ryuk est le nom d'une famille de ransomwares, découverte pour la première fois en août 2018. Autrefois, nous connaissions Ryuk comme un personnage fictif d'un célèbre manga et anime japonais, mais maintenant, il est l'un des ransomwares les plus redoutés qui frappent les systèmes du monde entier.

Qu'est-ce que le ransomware Ryuk ?

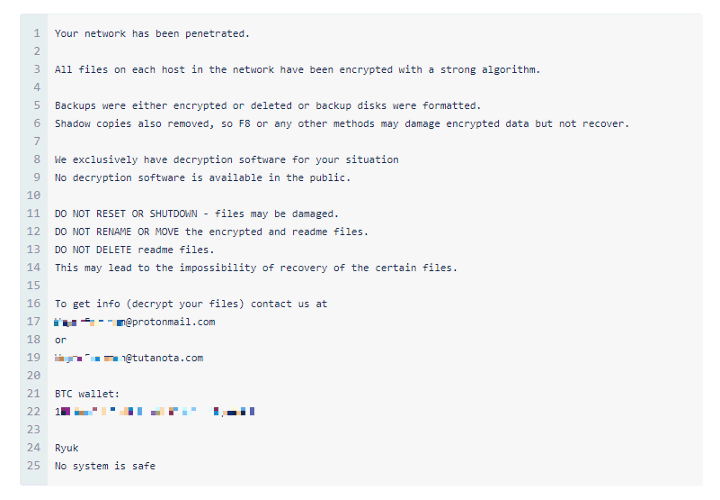

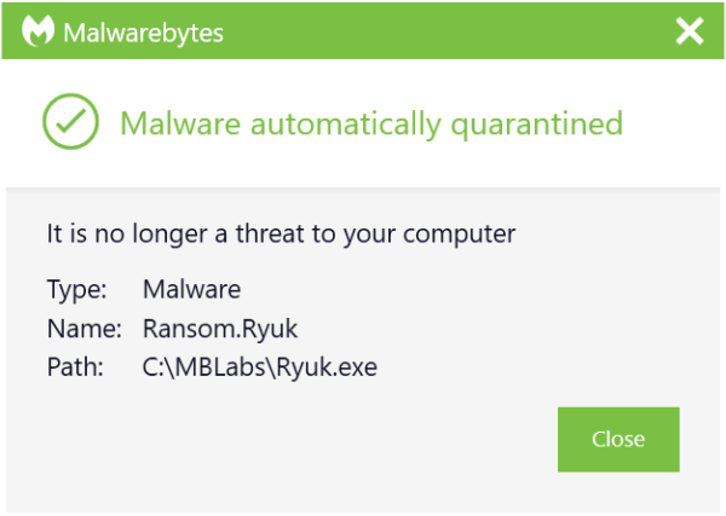

Commençons par définir le ransomware en général. Ransomware est une catégorie de malwares qui verrouillent vos fichiers ou systèmes, les tenant en otage contre une rançon. Ryuk est un type de ransomware utilisé dans des attaques ciblées, où les acteurs de la menace s'assurent que les fichiers essentiels sont chiffrés afin de demander des montants de rançon élevés. Une demande de rançon typique de Ryuk peut atteindre quelques centaines de milliers de dollars. Malwarebytes le détecte comme Ransom.Ryuk. Pour une analyse technique plus approfondie de cette menace, consultez notre point focal sur la menace ransomware Ryuk.

Comment fonctionne Ryuk ?

Ryuk est l'une des premières familles de ransomwares capables d'identifier et de chiffrer les disques et ressources réseau, ainsi que de supprimer les copies de sauvegarde dans les terminaux. Cela signifie que les attaquants peuvent désactiver la restauration du système Windows pour les utilisateurs, rendant la récupération impossible sans sauvegardes externes ou technologie de retour en arrière.

Qui a créé Ryuk ?

L'attribution d'un logiciel malveillant est toujours difficile. Cependant, les chercheurs de Deloitte Argentine, Gabriela Nicolao et Luciano Martins, ont attribué le ransomware Ryuk à CryptoTech, un groupe cybercriminel peu connu qui a été observé en train de vanter Hermes 2.1 dans un forum clandestin en août 2017. Selon les chercheurs, Hermes 2.1 est un autre nom pour le ransomware Ryuk.

Actualités sur le ransomware Ryuk

- 2021:

- La ville de Liège touchée par un ransomware, Ryuk suspecté

- Le ransomware Ryuk se transforme en ver informatique

- 2020:

- VideoBytes : Ryuk Ransomware cible les hôpitaux américains

- Le Tampa Bay Times victime d'une attaque par le ransomware Ryuk

- 2019:

Qui sont les cibles de Ryuk ?

Les cibles de Ryuk sont généralement des organisations de haut profil où les attaquants savent qu'ils ont de bonnes chances de se faire payer des rançons conséquentes. Parmi les victimes, on compte EMCOR, les hôpitaux UHS et plusieurs journaux. En ciblant ces organisations, Ryuk aurait généré un revenu de 61 millions de dollars pour ses opérateurs entre février 2018 et octobre 2019.

Comment Ryuk est-il déployé ?

Comme pour de nombreuses attaques de logiciels malveillants, la méthode d'acheminement est celle des courriels de spam(malspam). Ces courriels sont souvent envoyés à partir d'une adresse usurpée, de sorte que le nom de l'expéditeur n'éveille pas les soupçons.

Une attaque typique de Ryuk commence lorsqu'un utilisateur ouvre un document Microsoft Office armé joint à un courriel d'hameçonnage. L'ouverture du document entraîne l'exécution par une macro malveillante d'une commande PowerShell qui tente de télécharger le cheval de Troie bancaire Emotet. Ce cheval de Troie a la capacité de télécharger d'autres logiciels malveillants sur une machine infectée qui récupère et exécute Trickbot, dont la charge utile principale est un logiciel espion. Ce dernier recueille les informations d'identification de l'administrateur, ce qui permet aux attaquants de se déplacer latéralement vers des actifs critiques connectés au réseau. La chaîne d'attaque se termine lorsque les attaquants exécutent Ryuk sur chacun de ces biens.

Alors, une fois que votre réseau est compromis, les attaquants décident s'ils estiment que cela vaut la peine d'explorer et d'infiltrer davantage le réseau. S'ils ont suffisamment de levier pour demander une grosse somme, ils déploieront le ransomware Ryuk.

Comment puis-je me protéger contre Ryuk ?

La première étape pour se protéger contre une attaque de ransomware est d'investir dans une protection anti-malware/antivirus, de préférence une protection en temps réel conçue pour contrecarrer les attaques de logiciels malveillants avancés tels que les ransomwares. Vous devez également rechercher des fonctions qui protègent les programmes vulnérables contre les menaces (technologie anti-exploitation ) et qui empêchent les ransomwares de prendre les fichiers en otage (composante anti-ransomware ). Certaines solutions anti-programmes malveillants proposent une technologie de retour en arrière, spécialement conçue pour contrer les effets des ransomwares.

Ensuite, même si cela vous fait mal, vous devez créer régulièrement des sauvegardes sécurisées de vos données. Nous vous recommandons d'utiliser un système de stockage en nuage qui inclut un chiffrement de haut niveau et une authentification multifactorielle. Une autre option consiste à acheter des clés USB ou un disque dur externe où vous pouvez sauvegarder des fichiers nouveaux ou mis à jour. Veillez toutefois à déconnecter physiquement les périphériques de votre ordinateur après la sauvegarde, sinon ils pourraient également être infectés par un ransomware.

Veillez ensuite à ce que vos systèmes et logiciels soient régulièrement mis à jour. L'épidémie de ransomware WannaCry a tiré parti d'une vulnérabilité dans les logiciels Microsoft, et bien que l'entreprise ait publié un correctif pour la faille de sécurité en mars 2017, de nombreuses personnes n'ont pas installé la mise à jour, ce qui les a laissées ouvertes à l'attaque. Nous comprenons qu'il est difficile de rester au fait d'une liste toujours plus longue de mises à jour provenant d'une liste toujours plus longue de logiciels et d'applications que vous utilisez dans votre vie quotidienne. C'est pourquoi nous vous recommandons de modifier vos paramètres afin d'activer la mise à jour automatique.

Enfin, restez informé. L'un des moyens les plus courants d'infecter les ordinateurs avec un ransomware est l'ingénierie sociale. Renseignez-vous (et vos employés si vous êtes chef d'entreprise) sur la manière de détecter les courriels d'hameçonnage, les sites web suspects et autres escroqueries. Et surtout, faites preuve de bon sens. Si cela semble suspect, c'est probablement le cas.

Comment puis-je supprimer Ryuk ?

Vous pouvez utiliser la console Malwarebytes Anti-Malware Nebula pour analyser vos terminaux. Choisissez l'option Scan + Quarantaine. Après, vous pouvez vérifier la page Détections pour voir quelles menaces ont été trouvées. Sur la page Quarantaine, vous pouvez voir quelles menaces ont été mises en quarantaine et les restaurer si nécessaire. Examinez attentivement la page Détections pour voir si vous pouvez trouver la réponse à comment Ryuk a été livré. Vous ne voulez pas laisser de portes dérobées que les attaquants pourraient réutiliser !

Si vous soupçonnez que la livraison de Ryuk a été effectuée par Emotet, vous devez prendre des mesures supplémentaires. Si votre ordinateur est connecté à un réseau, isolez-le immédiatement. Une fois isolé, veillez à appliquer des correctifs et à nettoyer le système infecté. Mais ce n'est pas tout. En raison de la manière dont Emotet se propage dans votre réseau, un ordinateur propre peut être réinfecté lorsqu'il est rebranché à un réseau infecté. Nettoyez chaque ordinateur de votre réseau un par un. C'est un processus fastidieux, mais les solutions professionnelles deMalwarebytes peuvent le faciliter, en isolant et en remédiant aux points finaux infectés et en offrant une protection proactive contre les futures infections par Emotet.