Un membro del nostro team di ricerca web mi ha segnalato un falso programma di installazione WinRAR collegato a vari siti web cinesi. Quando questi link iniziano a comparire, di solito è un buon indicatore dell'inizio di una nuova campagna.

Quindi, ho scaricato il file e ho avviato un'analisi, che si è rivelata essere una sorta di matrioska. Strato dopo strato, dopo strato.

WinRAR è un'utilità molto diffusa che viene spesso scaricata da siti "non ufficiali", il che aumenta le possibilità di efficacia delle campagne che offrono download contraffatti.

Spesso questi payload contengono componenti autoestraenti o multistadio in grado di download malware, stabilire persistenza, sottrarre dati o aprire backdoor, il tutto a seconda dell'analisi iniziale del sistema. Non sorprende quindi che una delle prime azioni intraprese da questo malware sia stata quella di accedere a Windows sensibili Windows sotto forma di informazioni Windows .

Questo, insieme ad altri risultati della nostra analisi (vedi sotto), indica che il file seleziona il malware "più adatto" al sistema colpito prima di comprometterlo o infettarlo ulteriormente.

Come stare al sicuro

Quando si cerca un software per risolvere un problema, è facile commettere errori, soprattutto se si desidera una soluzione rapida. Alcuni semplici consigli possono aiutarti a stare al sicuro in situazioni come questa.

- download solo da fonti ufficiali e affidabili. Evita di cliccare su link che promettono di fornire quel software sui social media, nelle e-mail o su altri siti web sconosciuti.

- Utilizza una soluzione anti-malware aggiornata in tempo reale per bloccare le minacce prima che possano essere eseguite.

Analisi

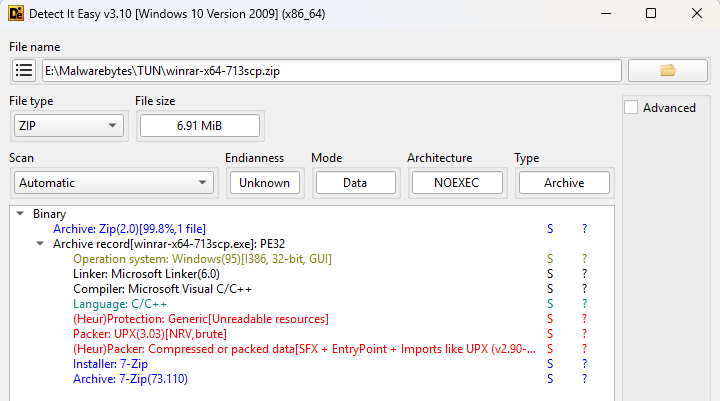

Il file originale si chiamava winrar-x64-713scp.zip e l'analisi iniziale con Detect It Easy (DIE) aveva già suggerito la presenza di diversi livelli.

Decomprimere il file prodotto winrar-x64-713scp.exe che si è rivelato essere un file compresso con UPX che richiedeva il --force opzione per decomprimerlo a causa di anomalie PE deliberate. UPX normalmente interrompe la compressione se trova valori imprevisti o dati sconosciuti nei campi dell'intestazione dell'eseguibile, poiché tali dati potrebbero essere necessari per il corretto funzionamento del programma. Il --force L'opzione indica a UPX di ignorare queste anomalie e procedere comunque con la decompressione.

Guardando il file decompresso, DIE ha mostrato un altro livello: (Heur)Packer: Compressed or packed data[SFX]Guardando le stringhe all'interno del file ho notato due RunProgram esempi:

RunProgram="nowait:\"1winrar-x64-713scp1.exe\" "

RunProgram="nowait:\"youhua163

Questi comandi indicano all'archivio SFX di eseguire i programmi incorporati immediatamente dopo l'estrazione, senza attendere il completamento dell'operazione (nowait).

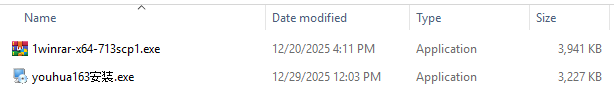

Utilizzando PeaZip, ho estratto entrambi i file incorporati.

I caratteri cinesi “安装" hanno complicato l'analisi della stringa, ma si traducono come "installare", il che ha ulteriormente stuzzicato il mio interesse. Il file 1winrar-x64-713scp1.exe si è rivelato essere il vero programma di installazione di WinRAR, probabilmente incluso per non destare sospetti in chiunque avesse eseguito il malware.

Dopo aver rimosso un altro livello, l'altro file si è rivelato essere un file zip protetto da password denominato setup.hta. L'offuscamento utilizzato in questo caso mi ha portato a passare all'analisi dinamica. L'esecuzione del file su una macchina virtuale ha mostrato che setup.hta viene decompresso in fase di esecuzione direttamente nella memoria. Il dump della memoria ha rivelato un'altra stringa interessante: nimasila360.exe.

Si tratta di un file noto, spesso creato da programmi di installazione falsi e associato al malware Winzipper. Winzipper è un noto programma dannoso in lingua cinese che finge di essere un innocuo archivio di file per poter penetrare nel computer della vittima, spesso tramite link o allegati. Una volta aperto e installato, distribuisce silenziosamente una backdoor nascosta che consente agli aggressori di controllare in remoto il computer, rubare dati e installare ulteriori malware, mentre la vittima crede di aver semplicemente installato un software legittimo.

Indicatori di compromesso (IOC)

Domini:

winrar-tw[.]com

winrar-x64[.]com

winrar-zip[.]com

Nomi dei file:

winrar-x64-713scp.zip

youhua163installazione.exe

setup.hta (inserito in C:\Users\{username}\AppData\Local\Temp)

Il componente di protezione web Malwarebytesblocca tutti i domini che ospitano il file dannoso e il programma di installazione.

![Malwarebytes winrar-tw[.]com](https://www.malwarebytes.com/wp-content/uploads/sites/2/2026/01/blocked.png)