Nozioni di base e protezione della sicurezza informatica

Siete nuovi alla cybersecurity? Siete nel posto giusto.

Tutto quello che c'è da sapere sulla criminalità informatica

Il mondo della criminalità informatica è in continua evoluzione. Quando i virus sono comparsi per la prima volta, la maggior parte di essi era uno scherzo. Per stare al sicuro online, una delle cose migliori da fare è rimanere informati sulla litania delle minacce che si annidano sul web. Utilizzate questo hub informativo per imparare tutto quello che c'è da sapere sulle minacce informatiche e su come fermarle.

Antivirus

Qual è la differenza tra protezione antivirus e anti-malware? Entrambi si riferiscono a software di sicurezza informatica, ma cosa significano questi termini e come si relazionano con le minacce digitali online di oggi?

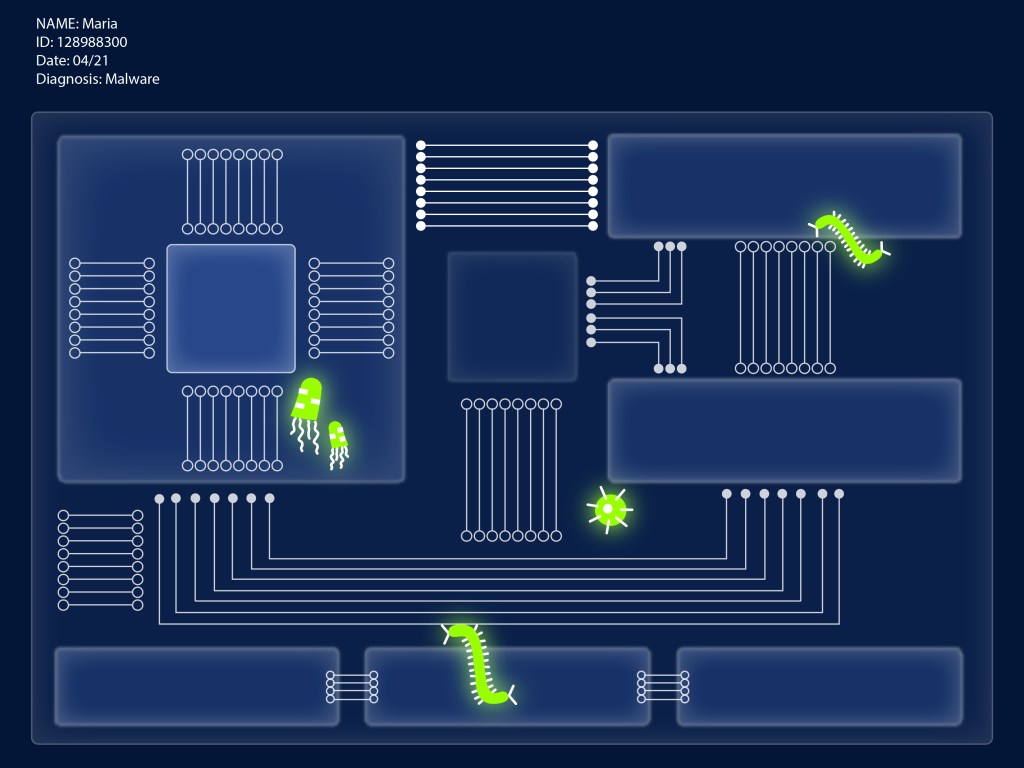

Malware

Malware, o software maligno, è un termine generico che indica qualsiasi tipo di software per computer con intento malevolo. La maggior parte delle minacce online è costituita da una qualche forma di malware.

Ransomware

Il ransomware è una forma emergente di malware che blocca l'utente sui propri file o sul proprio dispositivo, richiedendo poi un pagamento online anonimo per ripristinare l'accesso.

Adware

L'adware è una forma di malware che si nasconde sul vostro dispositivo e vi propone annunci pubblicitari. Alcuni adware monitorano anche il vostro comportamento online in modo da potervi indirizzare con annunci specifici.

Spyware

Lo spyware è una forma di malware che si nasconde sul vostro dispositivo, monitora la vostra attività e ruba informazioni sensibili come dati bancari e password.

Hacker

Il termine hacking si riferisce ad attività che mirano a compromettere dispositivi digitali, come computer, smartphone, tablet, e anche reti intere. Gli hacker sono motivati dal guadagno personale, dal desiderio di fare una dichiarazione, o semplicemente perché possono.

Phishing

Il phishing è un metodo per indurre l'utente a condividere password, numeri di carta di credito e altre informazioni sensibili, spacciandosi per un'istituzione fidata in un'e-mail o in una telefonata.

Violazione dei dati

Una violazione dei dati è il risultato di un attacco informatico che consente ai criminali informatici di ottenere un accesso non autorizzato a un sistema o a una rete di computer e di rubare i dati personali e finanziari privati, sensibili o riservati dei clienti o degli utenti che vi sono contenuti.

Antivirus per Android

Android è il più grande sistema operativo mobile del pianeta, presente su oltre 2 miliardi di dispositivi. Questo fa sì che la piattaforma Android sia anche il principale obiettivo dei criminali informatici che cercano di diffondere virus e altre minacce informatiche.

Trojan

I trojan sono programmi che dichiarano di svolgere una funzione ma in realtà ne svolgono un'altra, tipicamente dannosa. I trojan possono assumere la forma di allegati, download e video/programmi falsi.

AntivirusMac

Nonostante la loro reputazione, i Mac sono ancora vulnerabili alle minacce informatiche. Sono anche un bersaglio crescente per gli hackers, che non vedono l'ora di sfruttare gli utenti che pensano di essere al sicuro.

Emotet

Emotet è un tipo di malware originariamente progettato come Trojan bancario finalizzato al furto di dati finanziari, ma si è evoluto fino a diventare una minaccia importante per gli utenti di tutto il mondo.

Keylogger

I keylogger registrano segretamente ciò che vedete, dite e fate sul vostro computer. I datori di lavoro usano i keylogger per controllare i dipendenti, ma anche i criminali informatici li usano.

Spam

Lo spam è qualsiasi tipo di comunicazione digitale indesiderata e non richiesta che viene inviata in massa. Ed è più di un fastidio. Oggi lo spam è una minaccia seria.

Iniezione SQL

I criminali informatici utilizzano le iniezioni SQL per sfruttare le vulnerabilità del software nelle applicazioni web e ottenere l'accesso non autorizzato ai vostri dati sensibili e preziosi.

DDoS

Il DDoS è un attacco di rete dannoso in cui hackers sommergono un sito web o un servizio con traffico web falso o richieste provenienti da numerosi dispositivi connessi a Internet asserviti.

Spoofing

Lo spoofing è quando qualcuno o qualcosa finge di essere qualcos'altro nel tentativo di guadagnare la fiducia della vittima, ottenere l'accesso a un sistema, rubare dati o diffondere malware.

Cryptojacking

Il cryptojacking è una forma di malware che si nasconde nel dispositivo e ne ruba le risorse di calcolo per estrarre preziose valute online come i Bitcoin.

Chiamata truffa

Ciò che lo spam è per le e-mail, le robocall sono per il vostro telefono. Sono messaggi preregistrati fastidiosi, automatici e spesso illegali. I criminali informatici usano le robocall per rubare informazioni e denaro alle vittime.

Sfruttamenti

Gli exploit sfruttano le vulnerabilità del software, nascoste nel codice del sistema operativo e delle sue applicazioni, che i criminali informatici utilizzano per ottenere l'accesso illecito al sistema.

Malvertising

Il malvertising, o pubblicità dannosa, è l'uso della pubblicità online per distribuire malware senza che sia necessaria alcuna interazione da parte dell'utente.

Backdoor

Per backdoor si intende qualsiasi metodo con cui gli utenti autorizzati e non autorizzati sono in grado di aggirare le normali misure di sicurezza e ottenere un accesso utente di alto livello (alias accesso root) su un sistema informatico, una rete o un'applicazione software.

FurtoIdentity

Il furto Identity si verifica quando un criminale ottiene o utilizza le informazioni personali, ad esempio nome, login, numero di previdenza sociale, data di nascita, ecc. di un'altra persona per assumerne l'identità o accedere ai suoi conti allo scopo di commettere frodi, ricevere benefici o trarre vantaggi finanziari in qualche modo.

Virus informatico

Un virus informatico è un malware collegato a un altro programma (ad esempio un documento), che può replicarsi e diffondersi dopo un'esecuzione iniziale su un sistema di destinazione in cui è richiesta l'interazione umana. Molti virus sono dannosi e possono distruggere i dati, rallentare le risorse del sistema e registrare i tasti premuti.

GandCrab

Il ransomware GandCrab è un tipo di malware che cripta i file delle vittime e richiede il pagamento di un riscatto per poter accedere nuovamente ai loro dati. GandCrab colpisce i consumatori e le aziende con PC che utilizzano Microsoft Windows.

VPN

Una VPN, o rete privata virtuale, è una connessione sicura tra persone e dispositivi su Internet. Una VPN rende la navigazione online più sicura e privata, impedendo alle persone di vedere chi siete, dove siete o cosa state guardando.

Ingegneria sociale

L'ingegneria sociale si riferisce ai metodi utilizzati dai criminali informatici per indurre le vittime a compiere azioni discutibili, che spesso comportano una violazione della sicurezza, l'invio di denaro o la consegna di informazioni private.

Gestore di password

Un gestore di password è un'applicazione software progettata per archiviare e gestire le credenziali online. Di solito, le password vengono memorizzate in un database crittografato e bloccate dietro una password principale.

Che cos'è l'EDR?

Che cos'è il rilevamento e la risposta degli endpoint? Come funziona l'EDR e come si differenzia da antivirus e antimalware?

Che cos'è la protezione degli endpoint?

Cos'è la protezione degli endpoint? Che cos'è l'antivirus? Uno è utilizzato per le applicazioni aziendali e l'altro per i consumatori. Scoprite come funzionano e cosa è meglio per la vostra azienda.

Farmaceutica

Il pharming consiste nel reindirizzare il traffico web da siti legittimi a siti falsi allo scopo di rubare nomi utente, password, dati finanziari e altre informazioni personali.

Ryuk ransomware

Ryuk, un nome che una volta era unico per un personaggio immaginario di una popolare serie di fumetti e cartoni animati giapponesi, è ora il nome di una delle famiglie di ransomware più cattive che abbiano mai afflitto i sistemi di tutto il mondo.

Trickbot

TrickBot è un Trojan bancario che può rubare dettagli finanziari, credenziali di account e informazioni di identificazione personale (PII), oltre a diffondersi all'interno di una rete e rilasciare ransomware, in particolare Ryuk.

Rapporti trimestrali e annuali

Il mondo della criminalità informatica è molto simile a quello della tecnologia. Ogni anno porta con sé nuove tendenze, innovazioni e nuovi strumenti. Per avere un'idea di come il crimine informatico cambi di anno in anno, consultate i nostri rapporti sulle minacce informatiche e i nostri rapporti su argomenti speciali.

Tattiche e tecniche di criminalità informatica:

Stato del malware:

Consigli per la sicurezza online

Non lasciate che malware e altre minacce informatiche vi rovinino la giornata. Rimanete un passo avanti ai criminali informatici con i nostri suggerimenti, trucchi e guide per stare al sicuro, divertirvi e fare cose online.

Sicurezza mobile

Gli attacchi informatici non riguardano solo il computer. Anche lo smartphone e il tablet sono vulnerabili. Anzi, i criminali informatici li considerano la prossima frontiera. Consultate questi articoli per conoscere le ultime novità in materia di criminalità informatica mobile.

Articoli del blog di Malwarebytes Labs in evidenza

Oh, i siti che non vedrete mai

Vi state chiedendo perché la funzione di blocco dei siti web di Malwarebytesvi ha impedito di accedere a un sito apparentemente legittimo? Scoprite la differenza tra siti dannosi e siti utilizzati per scopi dannosi e perché Malwarebytes blocca entrambi per i suoi clienti.

Truffe del supporto tecnico: pagina di aiuto e risorse

Abbiamo riunito tutte le informazioni che abbiamo raccolto nel corso del tempo sulle truffe dell'assistenza tecnica in un unico posto che potete utilizzare come risorsa di riferimento su come funzionano le truffe dell'assistenza tecnica, su come ottenere aiuto se siete già stati truffati e su come denunciarle.

Sotto il cappuccio: perché il denaro, il potere e l'ego spingono hackers al crimine informatico

Sappiamo cosa fanno i criminali informatici. Sappiamo come lo fanno. Ora ci chiediamo: perché? Questo profilo approfondito esamina cosa spinge hackers a dedicarsi al crimine informatico e cosa potrebbe fargli cambiare idea.

Per saperne di più sulla sicurezza informatica e sulle minacce più recenti, visitate il sito Malwarebytes Labs.