ランサムウェア攻撃のすべて

ランサムウェアは2021年を通して大きな話題となり、2022年もニュースを賑わせている。大企業や組織、政府機関への攻撃の話を耳にしたことがあるかもしれないし、個人として自分のデバイスにランサムウェア攻撃を受けた経験があるかもしれない。

あなたがお金を払うまで、あなたのファイルやデータがすべて人質に取られるというのは重大な問題であり、恐ろしいことです。この脅威についてもっと知りたい方は、ランサムウェアの様々な形態、入手方法、どこから来るのか、誰をターゲットにしているのか、そして最終的にランサムウェアから身を守るために何ができるのかについて、この先をお読みください。

ランサムウェアとは何か?

ランサムウェアの定義

身代金要求型マルウェア(ランサムウェア)とは、ユーザーがシステムや個人ファイルにアクセスできないようにし、アクセスを取り戻すために身代金の支払いを要求するマルウェアの一種です。ウイルスがコンピュータをロックした」と考える人もいるかもしれないが、ランサムウェアは通常、ウイルスとは異なる形態のマルウェアに分類される。

ランサムウェアの初期の亜種は1980年代後半に開発され、支払いは郵便で行われた。今日、ランサムウェアの作者は、暗号通貨やクレジットカードによる支払いを命じており、攻撃者は個人、企業、あらゆる種類の組織を標的としている。一部のランサムウェア作者は、他のサイバー犯罪者にサービスを販売しており、これはRansomware-as-a-ServiceまたはRaaSとして知られている。

ランサムウェア攻撃

脅威者は具体的にどのようにしてランサムウェア攻撃を行うのだろうか?まず、デバイスやネットワークにアクセスする必要がある。アクセスすることで、デバイスやデータを暗号化、つまりロックするために必要なマルウェアを利用できるようになる。ランサムウェアがコンピュータに感染する方法はいくつかあります。

ランサムウェアの感染経路は?

- マルスパム:悪意のある添付ファイル付きの電子メールをできるだけ多くの人に送り、誰が添付ファイルを開いて、いわば「餌に食いつく」かを見るのです。悪意のあるスパム(マルスパム)は、マルウェアを配信するために使われる迷惑メールです。メールには、PDFやWord文書など、厄介な罠が仕掛けられた添付ファイルが含まれていることがあります。また、悪意のあるウェブサイトへのリンクが含まれていることもあります。

- 不正広告:もう1つの一般的な感染手法は、マルバタイジングである。マルバタイジング(悪意のある広告)とは、オンライン広告を利用して、ユーザーの操作をほとんど必要とせずにマルウェアを配布することです。合法的なサイトであっても、ウェブを閲覧している間に、ユーザーは広告をクリックすることなく、犯罪サーバーに誘導される可能性があります。これらのサーバーは、被害者のコンピュータとその位置に関する詳細をカタログ化し、配信に最適なマルウェアを選択する。多くの場合、そのマルウェアはランサムウェアである。マルウェアは多くの場合、感染したiframe、つまり目に見えないウェブページの要素を利用して活動する。iframeはエクスプロイト・ランディング・ページにリダイレクトし、悪意のあるコードはエクスプロイト・キットを介してランディング・ページからシステムを攻撃する。これらはすべてユーザーの知らないところで行われるため、ドライブバイダウンロードと呼ばれることもあります。

- スピアフィッシング:ランサムウェア攻撃のより標的を絞った手段として、スピアフィッシングがある。スピアフィッシングの例としては、ある企業の従業員に対して、CEOが重要な従業員アンケートに回答するよう求めているとか、人事部が新しいポリシーをダウンロードして読むよう求めているといった内容のメールを送信することが挙げられます。Whaling(捕鯨)」という用語は、CEOやその他の幹部など、組織内のハイレベルな意思決定者をターゲットにしたこのような手法を表すのに使われます。

- ソーシャルエンジニアリング:マルスパム、マルバタイジング、スピアフィッシングには、ソーシャルエンジニアリングの要素が含まれていることがあります。ソーシャルエンジニアリングは、信頼できる機関や友人からのメールであるかのように見せかけることで、添付ファイルを開かせたり、リンクをクリックさせたりします。サイバー犯罪者は、他のタイプのランサムウェア攻撃でもソーシャルエンジニアリングを使用しています。例えば、ユーザーを脅してファイルをロック解除するために多額の金銭を支払わせるためにFBIを装うなどです。ソーシャル・エンジニアリングのもう1つの例は、脅威行為者が公開されているソーシャル・メディアのプロフィールから、ユーザーの趣味、よく訪れる場所、仕事などに関する情報を収集し、その情報の一部を使って、ユーザーにとって見覚えのあるメッセージを送信し、正規のものではないと気づく前にクリックしてしまうことを期待する場合です。

ファイルの暗号化と身代金の要求

攻撃者がどのような方法を使うにせよ、いったんアクセス権を獲得し、ランサムウェア・ソフトウェア(通常、被害者がリンクをクリックしたり添付ファイルを開いたりすることで起動する)がファイルやデータを暗号化してアクセスできなくすると、奪われたものを復元するために身代金の支払いを要求するメッセージが表示される。多くの場合、攻撃者は暗号通貨による支払いを要求します。

ランサムウェアの種類

ランサムウェアの主な種類には、スケアウェア、スクリーン・ロッカー、暗号化ランサムウェアの3つがある:

- スケアウェア結局のところ、スケアウェアはそれほど怖いものではない。 不正なセキュリティ・ソフトウェアやテクニカル・サポート詐欺などがそれにあたる。マルウェアが発見され、それを駆除するにはお金を払うしかないというポップアップメッセージを受け取るかもしれない。何もしなければ、ポップアップの嵐は続くだろうが、あなたのファイルは基本的に安全だ。正当なサイバーセキュリティ・ソフトウェア・プログラムであれば、このような方法で顧客を勧誘することはない。もしあなたがまだこの会社のソフトウェアをコンピューターに入れていないのであれば、ランサムウェア感染のためにあなたを監視することはないだろう。セキュリティ・ソフトウェアがあれば、感染を除去するためにお金を払う必要はない。

- スクリーンロッカー:テロ警戒オレンジにアップグレードしてください。画面ロック型ランサムウェアがコンピュータに侵入すると、コンピュータから完全に遮断されます。コンピュータを起動すると、フルサイズのウィンドウが表示され、多くの場合、あなたのコンピュータ上で違法行為が検出されたため、罰金を支払わなければならないというFBIや米国司法省の公式のようなシールが添付されます。しかし、FBIは違法行為に対して、あなたをコンピュータから凍結したり、支払いを要求したりはしません。海賊版、児童ポルノ、その他のサイバー犯罪の疑いがある場合、FBIは適切な法的手段を取るでしょう。

- 暗号化ランサムウェア:これは本当に厄介なものだ。あなたのファイルをひったくり、暗号化し、復号化して再配信するために支払いを要求するものです。この種のランサムウェアが非常に危険な理由は、サイバー犯罪者がいったんあなたのファイルを手に入れてしまうと、セキュリティ・ソフトウェアやシステムの復元ではファイルを戻すことができないからです。身代金を支払わない限り、ほとんどの場合、ファイルは消えてしまう。また、たとえ支払ったとしても、サイバー犯罪者がファイルを返してくれる保証はない。

Mac ランサムウェア

ランサムウェア・ゲームから取り残されたくなかったMac マルウェア作者たちは、2016年にMac OS向けの初のランサムウェアを投下した。KeRangerと呼ばれるこのランサムウェアは、Transmissionというアプリに感染し、起動すると悪意のあるファイルをコピーし、爆発してファイルが暗号化されるまで3日間バックグラウンドで静かに実行され続けた。ありがたいことに、このランサムウェアが発見された直後、アップル内蔵のマルウェア対策プログラムXProtectが、ユーザーシステムへの感染をブロックするアップデートをリリースした。とはいえ、Mac ランサムウェアはもはや机上の空論ではない。

KeRangerに続いて、Findzipと MacRansomが2017年に発見された。さらに最近の2020年には、ランサムウェアのように見えるもの(ThiefQuest、別名EvilQuest)があったが、実際にはいわゆる "ワイパー "であることが判明した。すべてのデータを流出させるという事実を隠すためにランサムウェアのふりをし、ファイルを暗号化するものの、ユーザーがファイルを復号化したり、支払いについてギャングに連絡したりする方法はなかった。

モバイル・ランサムウェア

ランサムウェアがモバイルデバイス上で大規模に見られるようになったのは、2014年に悪名高いCryptoLockerやその他の類似ファミリーが全盛期を迎えてからだ。モバイル・ランサムウェアは通常、何らかの違法行為によってデバイスがロックされたというメッセージを表示する。このメッセージには、料金を支払えば携帯電話のロックが解除されることが記載されている。モバイル・ランサムウェアは悪意のあるアプリを介して配信されることが多く、モバイル・デバイスへのアクセスを取り戻すためには、携帯電話をセーフモードで起動し、感染したアプリを削除する必要がある。

ランサムウェアの作者は誰をターゲットにしているのか?

ランサムウェアが登場したとき(そして再登場したとき)、その最初の被害者は個々のシステム(一般人)だった。しかし、サイバー犯罪者はランサムウェアを企業向けに展開したときに、その潜在能力を最大限に発揮し始めた。ランサムウェアは企業に対して大成功を収め、生産性を停止させ、データと収益の損失をもたらした。

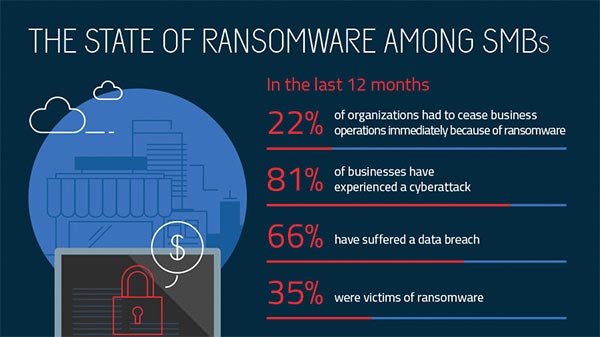

2016年末までに、世界で検出された企業の12.3パーセントがランサムウェアであったのに対し、消費者の検出のわずか1.8パーセントがランサムウェアであった。2017年までには、中小企業の35パーセントがランサムウェア攻撃を経験している。2020年に世界的な大流行が起こるまで、その脅威は続いている:ランサムウェア集団は病院や医療施設を攻撃し、「二重恐喝」のような新しい手口を開発した。攻撃者は、暗号化したコンピュータを復号化するよりも、機密データを漏えいさせるという脅しでより多くの金銭を恐喝することができる。ランサムウェア集団の中には、Ransomware-as-a-Service(RaaS)モデルを使って、自分たちのサービスを他者に提供するものもある。

地理的には、ランサムウェア攻撃は依然として欧米市場に集中しており、英国、米国、カナダがそれぞれ標的の上位3カ国となっている。他の脅威行為者と同様に、ランサムウェアの作者はお金の流れに従うため、PCが広く普及し、相対的に裕福な地域を探します。アジアや南米の新興市場が経済成長を遂げるにつれて、ランサムウェア(およびその他の形態のマルウェア)も増加することが予想されます。

ランサムウェアの駆除方法は?

予防のオンスは治療のポンドに値すると言われる。ランサムウェアに関しては、まさにその通りだ。攻撃者があなたのデバイスを暗号化し、身代金を要求した場合、あなたが支払うかどうかにかかわらず、彼らが暗号化を解除する保証はありません。

だからこそ、ランサムウェアに襲われる前に備えておくことが重要なのだ。取るべき重要なステップは2つある:

- ランサムウェアに感染する前にセキュリティソフトを導入しよう

- 重要なデータ(ファイル、文書、写真、ビデオなど)をバックアップする。

もしランサムウェアに感染してしまったら、身代金を支払わないことが第一のルールだ。(これは現在FBIが推奨しているアドバイスです)そうすることは、サイバー犯罪者があなたや他の誰かに対してさらなる攻撃を仕掛けることを助長するだけです。

ランサムウェアを除去するためのオプションの1つとして、無料の復号化ツールを使用することで、暗号化されたファイルの一部を取り戻すことができる可能性があります。ランサムウェアが高度で洗練された暗号化アルゴリズムを利用しているため、多くの場合、すべてのランサムウェア・ファミリーに復号化ツールが作成されているわけではありません。

また、復号化ツールがあったとしても、それがマルウェアの正しいバージョンに対応したものであるかどうかは必ずしも明らかではありません。間違った復号化スクリプトを使用してファイルをさらに暗号化することは避けたいものです。そのため、身代金要求メッセージ自体に細心の注意を払うか、何かを試す前にセキュリティ/ITの専門家にアドバイスを求める必要があります。

ランサムウェア感染に対処する他の方法としては、修復で有名なセキュリティ製品をダウンロードし、スキャンを実行して脅威を除去する方法があります。ファイルは戻ってこないかもしれませんが、感染は一掃されるので安心です。スクリーンロック型ランサムウェアの場合は、システムの完全な復元が必要かもしれません。それでもうまくいかない場合は、起動可能なCDやUSBドライブからスキャンを実行してみるとよい。

暗号化ランサムウェアの感染を阻止しようとするなら、特に警戒を怠らない必要がある。一見何の理由もなくシステムがスローダウンしていることに気づいたら、システムをシャットダウンし、インターネットから切り離してください。再び起動してもマルウェアがまだアクティブであれば、コマンド・アンド・コントロール・サーバーからの指示を送受信することができなくなる。つまり、キーや支払いを引き出す方法がなければ、マルウェアはアイドル状態のままかもしれない。その時点で、セキュリティ製品をダウンロードしてインストールし、完全スキャンを実行してください。

しかし、ランサムウェアを駆除するためのこれらのオプションがすべてのケースで機能するわけではない。上述の通り、消費者の皆さんは、以下のようなセキュリティ・ソフトウェアをインストールして、ランサムウェアに対する防御を積極的に行ってください。 Malwarebytes Premiumなどのセキュリティ・ソフトウェアをインストールし、重要なデータをバックアップしてください。企業向けには、ランサムウェアの検出、防止、ロールバックを含むMalwarebytes ビジネスソリューションの詳細をご覧ください。

ランサムウェアから身を守るには?

セキュリティの専門家たちは、ランサムウェアから身を守る最善の方法は、そもそもランサムウェアが発生しないようにすることだと口をそろえる。

ランサムウェア感染に対処する方法はありますが、それはせいぜい不完全な解決策であり、一般的なコンピューター・ユーザーよりもはるかに技術的なスキルを必要とすることがよくあります。そこで、ランサムウェア攻撃による被害を避けるために、私たちが推奨する方法をご紹介しよう。

ランサムウェア対策の第一歩は、ランサムウェアのような高度なマルウェア攻撃を阻止するように設計されたリアルタイム保護機能を備えた、優れたサイバーセキュリティ・プログラムに投資することです。また、脆弱なプログラムを脅威から保護する機能(エクスプロイト対策技術)と、ランサムウェアがファイルを人質に取るのをブロックする機能(アンチ・ランサムウェア・コンポーネント)の両方に注目する必要がある。例えば、 Malwarebytes forWindowsプレミアム版を使用していた顧客は、2017年の主要なランサムウェア攻撃すべてから保護されていた。

次に、面倒かもしれないが、データの安全なバックアップを定期的に作成する必要がある。お勧めは、高度な暗号化と多要素認証を備えたクラウドストレージを利用することだ。ただし、新しいファイルや更新されたファイルを保存できるUSBや外付けハードディスクドライブを購入することもできる。

そして、システムやソフトウェアがアップデートされていることを確認してください。WannaCryランサムウェアの大流行は、マイクロソフトのソフトウェアの脆弱性を利用したものだった。同社は2017年3月にセキュリティの抜け穴に対するパッチをリリースしていたが、多くの人々がアップデートをインストールしなかったため、攻撃される可能性があった。日常生活で使用するソフトウェアやアプリケーションのアップデートのリストが増え続ける中、それを常に把握しておくのは大変なことだ。そのため、自動アップデートを有効にするよう設定を変更することをお勧めする。

最後に、情報収集を怠らないこと。コンピュータがランサムウェアに感染する最も一般的な方法の1つは、ソーシャル・エンジニアリングです。マルスパムや不審なウェブサイト、その他の詐欺を検出する方法について、自分自身(そして企業経営者であれば従業員)を教育してください。そして何よりも、常識を働かせてください。怪しいと思ったら、おそらくそうです。

ランサムウェアがビジネスに与える影響とは?

GandCrab、SamSam、WannaCry、NotPetya-これらはすべて異なるタイプのランサムウェアであり、企業を直撃している。実際、サイバー犯罪者が消費者中心の攻撃から軸足を移しているため、企業に対するランサムウェア攻撃は2018年下半期に88%増加した。サイバー犯罪者は、大きなビジネスが大きな報酬につながることを認識しており、病院、政府機関、商業機関を標的にしている。修復、罰則、ランサムウェアの支払いを含め、データ侵害の平均コストは386万ドルに上る。

ここ最近のランサムウェアのケースの大半は、GandCrabであることが確認されている。2018年1月に初めて検出されたGandCrabは、脅威の作者がランサムウェアの防御を難しくし、暗号化を強化するにつれて、すでにいくつかのバージョンを経ている。GandCrabはすでに約3億ドルの身代金を要求しており、個々の身代金は600ドルから700,000ドルに設定されていると推定されている。

2018年3月に発生したもう1つの注目すべき攻撃では、SamSamランサムウェアがアトランタ市を麻痺させ、歳入の徴収や警察の記録管理システムなど、いくつかの市の重要なサービスを停止させた。このSamSam攻撃では、アトランタ市は修復に260万ドルを要した。

相次ぐランサムウェア攻撃と、それに伴う莫大なコストを考えると、今こそランサムウェアからビジネスを守るための知恵を絞る良い機会です。このトピックについては以前にも詳しく取り上げたが、ここではマルウェアからビジネスを守る方法について簡単に説明する。

- データをバックアップする。バックアップがあれば、感染したシステムをワイプして再イメージ化するだけで、ランサムウェア攻撃を修復することができます。一部のランサムウェアはネットワーク共有を探すように設計されているため、バックアップをスキャンして感染していないことを確認するとよいだろう。したがって、データのバックアップは、高度な暗号化と多要素認証を備えた安全なクラウドサーバーに保存するのがよいだろう。

- ソフトウェアのパッチとアップデートを行いましょう。ランサムウェアは、システムやネットワークに不正にアクセスするためのエクスプロイト・キットに依存することがよくあります(GandCrabなど)。ネットワーク全体のソフトウェアが最新である限り、エクスプロイトベースのランサムウェア攻撃で被害を受けることはありません。その点、時代遅れのソフトウェアや旧式のソフトウェアを使用している場合は、ランサムウェアの危険にさらされていることになります。時代遅れのソフトウェアは処分し、メーカーがまだサポートしているソフトウェアと交換しましょう。

- マルスパムと強力なパスワードの作成について、エンドユーザーを教育しましょう。Emotet の背後にいる狡猾なサイバー犯罪者は、かつてのバンキング型トロイの木馬をランサムウェアの配信手段として利用しています。Emotet は、エンドユーザーを感染させ、ネットワーク上の足がかりを得るために、マルスパムに依存しています。ネットワークに侵入すると、Emotetはワームのような動作を示し、一般的なパスワードのリストを使用してシステムからシステムへと拡散します。マルスパムを見分ける方法を学び、多要素認証を導入することで、エンドユーザーはサイバー犯罪者の一歩先を行くことができます。

- 優れたサイバーセキュリティ・テクノロジーに投資しましょう。たとえば、Malwarebytes Endpoint Detection and Responseは、ネットワーク全体にわたって1つの便利なエージェントを介して検出、対応、および修復機能を提供します。また、Malwarebytes ランサムウェア対策テクノロジーの無料トライアルをリクエストして、当社のランサムウェア対策テクノロジーについてさらに詳しく知ることもできます。

すでにランサムウェアの被害に遭ってしまったら?ランサムウェアの被害に遭ってからでは遅い。

- 復号化ツールがあるかどうかを確認してください。まれに、お金を払わずにデータを復号化できる場合もありますが、ランサムウェアの脅威は、ファイルの復号化をますます難しくする目的で常に進化しているので、期待しないようにしましょう。

- 身代金を払うな私たちは以前から身代金を支払わないことを提唱しており、FBIも(何度かやり取りをした後)同意しています。サイバー犯罪者に良心の呵責はなく、ファイルを取り戻せる保証もありません。さらに、身代金を支払うことは、サイバー犯罪者にランサムウェア攻撃が有効であることを示すことになる。

ランサムウェア攻撃の歴史

PCサイボーグまたはAIDSとして知られる最初のランサムウェアは、1980年代後半に作られた。PC Cyborgは、90回の再起動後にC:ディレクトリ内のすべてのファイルを暗号化し、その後、PC Cyborg Corp.に189ドルを郵送することでライセンスを更新するようユーザーに要求した。使用されていた暗号化は逆引きが可能なほど単純なものであったため、コンピューターに詳しい人々にとってはほとんど脅威にはならなかった。

その後10年間、いくつかの亜種が出現したが、真のランサムウェアの脅威が登場するのは、2004年のGpCodeが弱いRSA暗号を使って個人ファイルを身代金要求した時である。

2007年、WinLockは、ファイルを暗号化する代わりに、人々をデスクトップから締め出す新しいタイプのランサムウェアの台頭の先駆けとなった。WinLockは被害者の画面を占領し、ポルノ画像を表示した。そして、それらを削除するために有料SMSを介して支払いを要求した。

2012年に身代金ファミリーのRevetonが開発されたことで、新たなランサムウェアの形態、法執行機関ランサムウェアが登場した。被害者はデスクトップからロックアウトされ、FBIやインターポールといった法執行機関の認証情報を含む公式のようなページが表示される。このランサムウェアは、ユーザーがコンピュータのハッキングや違法ファイルのダウンロード、あるいは児童ポルノに関与するなどの犯罪を犯したと主張する。法執行機関のランサムウェアファミリーのほとんどは、UKashやPaySafeCardなどのプリペイドカードで100ドルから3,000ドルの罰金を支払うことを要求していました。

一般的なユーザーはこれをどう解釈していいのかわからず、本当に法執行機関から捜査を受けているのだと信じてしまった。このソーシャル・エンジニアリングの手口は、現在では「黙示の罪」と呼ばれ、ユーザーに自分自身の潔白を疑わせ、自慢できない行為を指摘されるよりも、身代金を支払ってすべてを帳消しにしようとする。

2013年、CryptoLockerは暗号化ランサムウェアを世界に再び紹介したが、今回ははるかに危険なものだった。CryptoLockerはミリタリーグレードの暗号化を使用し、ファイルのロックを解除するために必要なキーをリモートサーバーに保存していた。このため、ユーザーは身代金を支払わなければデータを取り戻すことは事実上不可能だった。

この種の暗号化ランサムウェアは、サイバー犯罪者が金儲けをするための信じられないほど効果的なツールであることが証明されているため、今日でも使用されている。2017年5月のWannaCryや2017年6月のPetyaといった大規模なランサムウェアの流行は、暗号化ランサムウェアを使って世界中のユーザーや企業を陥れました。

2018年後半、Ryukはアメリカのニュース出版社やノースカロライナ州のオンズロー上下水道局を狙った一連の攻撃で、ランサムウェアシーンに登場した。興味深いことに、標的となったシステムはまずEmotetや TrickBotに感染していた。この2つの情報窃取型トロイの木馬は現在、Ryukのような他の形態のマルウェアを配信するために使用されている。Malwarebytes Labsディレクターであるアダム・クジャワは、EmotetとTrickBotは価値の高い標的を見つけるために使用されていると推測しています。システムが感染し、ランサムウェアの格好の標的としてフラグが立てられると、Emotet/TrickBotはシステムにRyukを再感染させる。

2019年、Sodinokibiランサムウェア(GandCrabの分派とされる)の背後にいる犯罪者は、マネージド・サービス・プロバイダー(MSP)を利用して感染を広げるようになった。2019年8月、国内の数百の歯科医院が患者記録にアクセスできなくなったことに気づいた。攻撃者は侵害されたMSP(この場合は医療記録ソフトウェア会社)を利用して、記録管理ソフトウェアを使用している400以上の歯科医院に直接感染させた。

また2019年には、Malwarebytes ランサムウェアのMazeファミリーを発見した。Malwarebytes2021 State of Malware Reportによると、"Mazeはデータを人質に取るだけでなく、身代金が支払われない場合、盗まれたデータを公開するという脅威も含んでいた"。同じ年に登場したもう1つのランサムウェア集団は、"Sodin "または "Sodinokibi "としても知られるREvilだ。洗練されたランサムウェア集団であるREvilは、Ransomware-as-a-Service(RaaS)モデルを使用し、ランサムウェア攻撃を行うために彼らのソフトウェアを使用したい他の人に販売している。

2020年、Egregorと名付けられた新たなランサムウェアファミリーが登場した。Mazeで活動していたサイバー犯罪者の多くがEgregorに乗り換えたことから、Mazeランサムウェアファミリーの後継のようなものだと考えられている。Mazeと同様に、Egregorは「二重の恐喝」攻撃を使い、ファイルを暗号化すると同時に被害者からデータを盗み出し、身代金を支払わなければオンラインで公開すると脅す。

個人を狙ったランサムウェア攻撃は数年前から問題になっていたが、2021年には企業、病院・医療システム、学校・学区、地方自治体などの組織を狙ったランサムウェア攻撃が話題になっている。コロニアル・パイプラインから大手食肉業者JBS、マサチューセッツ州最大のフェリー・サービスであるSteamship Authorityに至るまで、ランサムウェア攻撃者は、ガソリンや食料、交通機関といった日常品を提供する大企業を混乱させることが可能であり、それを厭わないことを示している。

2021年を通して、大手企業や組織に対する大規模なランサムウェア攻撃の見出しを次々と目にした(その多くについては上記のニュースセクションを参照)。今年の半ば、米国政府はランサムウェアをテロと同様に調査すると発表し、ランサムウェア攻撃を阻止し、生き延びるための情報を集めたウェブサイトStopRansomware.govを開設した。

2021年と2022年のランサムウェアの脅威はどうなるのでしょうか?まだ分かりませんが、MalwareBytes Labsでは今後も情報を発信していきます。今後のアップデートについては、このページをチェックし、最新のサイバーセキュリティニュースについては、Malwarebytes Labs ブログをフォローしてください。