Os investigadores descobriram um método para roubar dados que contorna os mecanismos de segurança integrados no Microsoft Copilot.

O fluxo do ataque, chamado Reprompt, abusa da forma como o Microsoft Copilot lida com parâmetros de URL para sequestrar a sessão Copilot Personal existente de um utilizador.

O Copilot é um assistente de IA que se conecta a uma conta pessoal e está integrado ao Windows, ao Edge e a vários aplicativos de consumo.

O problema foi corrigido na atualização Patch Tuesday da Microsoft em janeiro, e até o momento não há evidências de exploração em ambiente real. Ainda assim, isso mostra mais uma vez como pode ser arriscado confiar em assistentes de IA neste momento.

O Reprompt oculta um prompt malicioso no parâmetro q de uma URL Copilot que, de outra forma, seria legítima. Quando a página é carregada, o Copilot executa automaticamente esse prompt, permitindo que um invasor execute ações na sessão autenticada da vítima após apenas um clique num link de phishing.

Em outras palavras, os invasores podem ocultar instruções secretas dentro do endereço web de um link do Copilot, num local onde a maioria dos utilizadores nunca olha. O Copilot então executa essas instruções ocultas como se os próprios utilizadores as tivessem digitado.

Como o Copilot aceita comandos através de um parâmetro URL q e os executa automaticamente, um e-mail de phishing pode induzir um utilizador a clicar num link do Copilot com aparência legítima, enquanto injeta silenciosamente instruções controladas pelo invasor numa sessão ativa do Copilot.

O que diferencia o Reprompt de outros ataques semelhantes de injeção de prompts é que ele não requer prompts inseridos pelo utilizador, plugins instalados nem conectores ativados.

A base do ataque Reprompt é incrivelmente simples. Embora o Copilot imponha medidas de segurança para impedir fugas de dados diretas, essas proteções aplicam-se apenas ao pedido inicial. Os atacantes conseguiram contornar essas barreiras simplesmente instruindo o Copilot a repetir cada ação duas vezes.

Partindo daí, os investigadores observaram:

“Assim que o primeiro comando é executado, o servidor do invasor emite instruções de acompanhamento com base nas respostas anteriores e forma uma cadeia contínua de solicitações. Essa abordagem oculta a real intenção tanto do utilizador quanto das ferramentas de monitoramento do lado do cliente, tornando a detecção extremamente difícil.”

Como se manter seguro

Pode proteger-se especificamente contra o ataque Reprompt instalando as atualizações da Patch Tuesday de janeiro de 2026.

Se disponível, use o Microsoft 365 Copilot para dados de trabalho, pois ele se beneficia da auditoria do Purview, da prevenção contra perda de dados (DLP) no nível do locatário e das restrições administrativas que não estavam disponíveis para o Copilot Personal no caso de pesquisa. As regras DLP procuram dados confidenciais, como números de cartão de crédito, números de identificação, dados de saúde, e podem bloquear, alertar ou registar quando alguém tenta enviá-los ou armazená-los de formas arriscadas (e-mail, OneDrive, Teams, conectores Power Platform e muito mais).

Não clique em links não solicitados antes de verificar com a fonte (confiável) se eles são seguros.

Segundo consta, a Microsoft está a testar uma nova política que permite aos administradores de TI desinstalar o assistente digital Copilot, equipado com inteligência artificial, em dispositivos geridos.

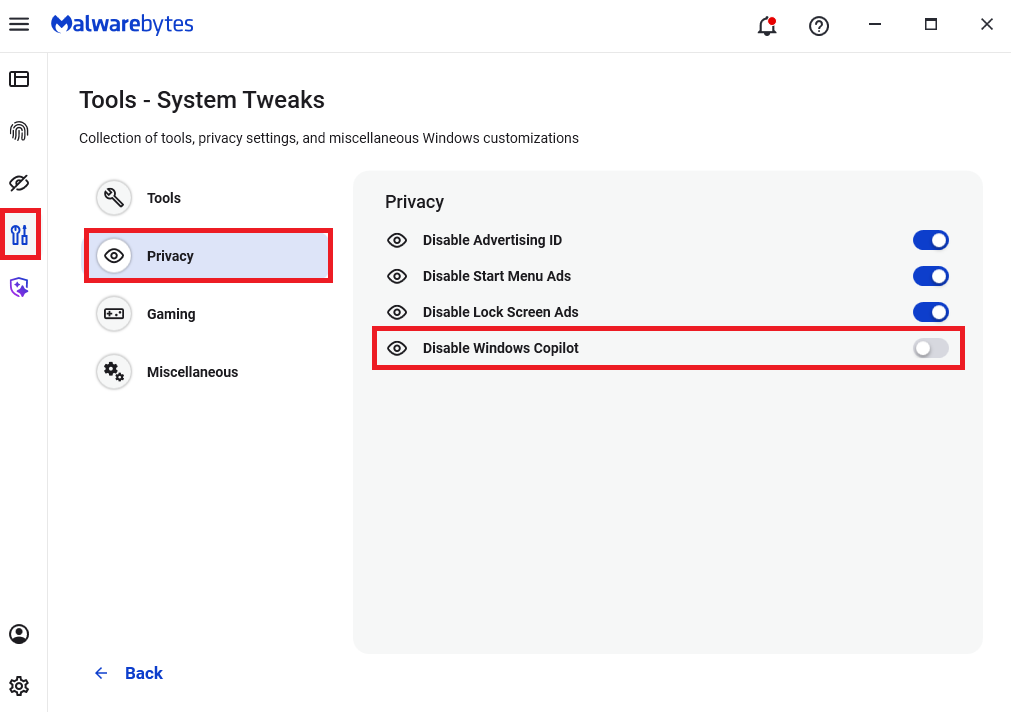

Malwarebytes podem desativar o Copilot nas suas máquinas pessoais em Ferramentas > Privacy, onde é possível ativar a opção Desativar Windows (azul).

Em geral, esteja ciente de que o uso de assistentes de IA ainda apresenta riscos à privacidade. Enquanto houver maneiras de os assistentes ingestarem automaticamente entradas não confiáveis — como parâmetros de URL, texto de página, metadados e comentários — e mesclá-las em prompts ou instruções ocultas do sistema sem separação ou filtragem rigorosas, os utilizadores continuarão correndo o risco de vazar informações privadas.

Portanto, ao usar qualquer assistente de IA que possa ser acionado por meio de links, automação do navegador ou conteúdo externo, é razoável supor que problemas do tipo «Reprompt» são, pelo menos, possíveis e devem ser levados em consideração.

Não nos limitamos a comunicar as ameaças - eliminamo-las

Os riscos de cibersegurança nunca se devem propagar para além de uma manchete. Mantenha as ameaças longe dos seus dispositivos descarregando Malwarebytes hoje mesmo.