Os atacantes estão a publicar Facebook pagos Facebook que parecem promoções oficiais da Microsoft e, em seguida, direcionam os utilizadores para clones quase perfeitos da página de download Windows . Ao clicar em «Baixar agora», em vez de uma Windows , você obtém um instalador malicioso — que rouba silenciosamente senhas salvas, sessões do navegador e dados de carteiras de criptomoedas.

“Eu só queria atualizar Windows

O ataque começa com algo completamente comum: um Facebook . Ele parece profissional, usa a marca da Microsoft e promove o que parece ser a última atualização Windows . Se você pretende manter o seu PC atualizado, parece um atalho conveniente.

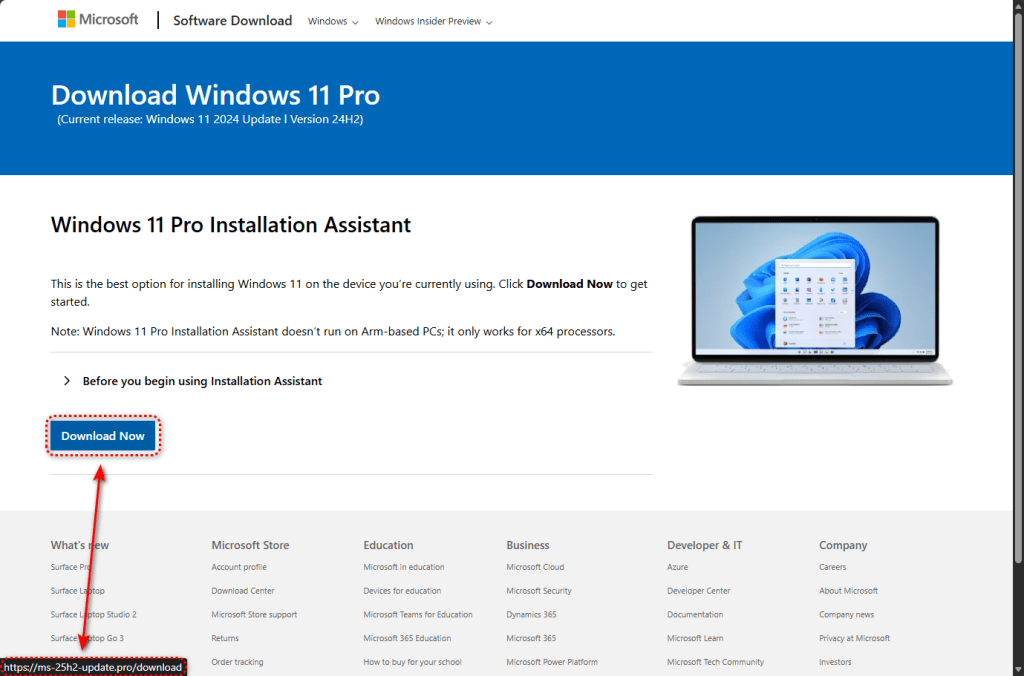

Clique no anúncio e você será direcionado para um site quase idêntico à página real de download de software da Microsoft. O logotipo, o layout, as fontes e até mesmo o texto legal no rodapé foram copiados. A única diferença óbvia está na barra de endereço. Em vez de microsoft.com, você verá um desses domínios semelhantes:

- ms-25h2-download[.]pro

- ms-25h2-update[.]pro

- ms25h2-download[.]pro

- ms25h2-update[.]pro

O «25H2» nos nomes de domínio é deliberado. Ele imita a convenção de nomenclatura que a Microsoft usa para Windows — o 24H2, a versão atual, estava na boca de todos quando esta campanha foi lançada, fazendo com que os domínios falsos parecessem plausíveis à primeira vista.

Geofencing: apenas os alvos certos recebem a carga útil

Esta campanha não infecta cegamente todos os que visitam o site.

Antes de entregar o malware, a página falsa verifica quem você é. Se você se conectar a partir de um endereço IP de centro de dados — frequentemente usado por pesquisadores de segurança e scanners automatizados —, será redirecionado para google.com. O site parece inofensivo.

Apenas os visitantes que parecem ser utilizadores regulares domésticos ou de escritório recebem o ficheiro malicioso.

Essa técnica, conhecida como geofencing combinada com deteção sandbox, foi o que permitiu que essa campanha funcionasse por tanto tempo sem ser detectada e encerrada por sistemas automatizados. A infraestrutura está configurada para evitar análises de segurança automatizadas.

Quando um utilizador visado clica em «Descarregar agora», o site aciona um evento «Lead» Facebook — o mesmo método de rastreamento que anunciantes legítimos usam para medir conversões. Os atacantes estão a monitorizar quais vítimas mordem a isca e a otimizar os seus gastos com publicidade em tempo real.

Um «instalador» de 75 MB servido diretamente do GitHub

Se passar nas verificações, o site descarrega um ficheiro chamado ms-update32.exe. Com 75 MB, parece um Windows legítimo Windows .

O ficheiro está alojado no GitHub, uma plataforma confiável usada por milhões de programadores. Isso significa que o download é feito por HTTPS com um certificado de segurança válido. Como vem de um domínio confiável, os navegadores não o sinalizam automaticamente como suspeito.

O instalador foi criado usando o Inno Setup, uma ferramenta legítima frequentemente utilizada de forma abusiva por autores de malware, pois cria pacotes de instalação com aparência profissional.

O que acontece quando o executa

Antes de fazer qualquer coisa prejudicial, o instalador verifica se está a ser vigiado. Ele procura ambientes de máquinas virtuais, software de depuração e ferramentas de análise. Se encontrar algum deles, ele para. Essa é a mesma lógica de evasão que permite que ele passe por muitas sandboxes de segurança automatizadas — esses sistemas são executados dentro de máquinas virtuais por padrão.

Na máquina de um utilizador real, o instalador prossegue com a extração e implementação dos seus componentes.

O componente mais significativo é uma aplicação completa baseada em Electron instalada para C:\Users\<USER>\AppData\Roaming\LunarApplication\. O Electron é uma estrutura legítima utilizada por aplicações como o Slack e o Visual Studio Code. Isso torna-o um disfarce útil.

A escolha do nome não é acidental. «Lunar» é uma marca associada a ferramentas de criptomoedas, e a aplicação vem com bibliotecas Node.js projetadas especificamente para criar arquivos ZIP — sugerindo que ela recolhe dados, os empacota e os envia. Os alvos prováveis incluem ficheiros de carteiras de criptomoedas, frases-semente, armazenamentos de credenciais de navegadores e cookies de sessão.

Ao mesmo tempo, dois scripts PowerShell ofuscados com nomes de ficheiros aleatórios são gravados na pasta %TEMP% e executados com uma linha de comando que desativa deliberadamente as proteções Windows :

powershell.exe -NoProfile -NoLogo -InputFormat Text -NoExit -ExecutionPolicy Unrestricted -Command -

Escondido no registo, a cobrir os seus rastos

Para sobreviver às reinicializações, o malware grava um grande blob binário no Windows em: HKEY_LOCAL_MACHINE\SYSTEM\Software\Microsoft\TIP\AggregateResults.

O caminho do registo do TIP (Processador de Entrada de Texto) é um Windows legítimo Windows , o que torna menos provável que levante suspeitas.

A telemetria também mostra um comportamento consistente com a injeção de processos. O malware cria Windows em estado suspenso, injeta código neles e retoma a execução. Isso permite que o código malicioso seja executado sob a identidade de um processo legítimo, reduzindo a chance de detecção.

Uma vez estabelecida a execução, o instalador elimina os ficheiros temporários para reduzir o seu rasto forense. Também pode iniciar operações de encerramento ou reinicialização do sistema, potencialmente para interferir na análise.

O malware utiliza várias técnicas de encriptação e ofuscação, incluindo RC4, HC-128, codificação XOR e hash FNV para resolução de API. Esses métodos tornam a análise estática mais difícil.

A perspetiva Facebook

Vale a pena parar para pensar sobre o uso de Facebook paga Facebook para distribuir malware. Não se trata de um e-mail de phishing que vai parar na pasta de spam ou de um resultado malicioso escondido numa página de pesquisa. São Facebook pagos Facebook que aparecem ao lado de publicações de amigos e familiares.

Os atacantes realizaram duas campanhas publicitárias paralelas, cada uma direcionada para domínios de phishing distintos. Cada campanha utilizou o seu próprio ID Facebook e parâmetros de rastreamento. Se um domínio ou conta publicitária for encerrado, o outro pode continuar a funcionar.

O uso de dois domínios paralelos e duas campanhas publicitárias separadas sugere que os operadores têm redundância incorporada — se um domínio for retirado do ar ou uma conta publicitária for suspensa, a outra continua a funcionar.

O que fazer se achar que foi afetado

Esta campanha é tecnicamente aperfeiçoada e operacionalmente consciente. A infraestrutura demonstra conhecimento das técnicas comuns de pesquisa de segurança e sandboxing. Eles entendem como as pessoas descarregam software e escolheram Facebook como seu vetor de entrega precisamente porque alcança utilizadores reais num contexto em que a confiança é alta.

Lembre-se: Windows vêm do Windows nas configurações do seu sistema — não de um site e nunca de um anúncio nas redes sociais. A Microsoft não anuncia Windows no Facebook.

E uma dica profissional: Malwarebytes detetado e bloqueado a carga útil identificada e a infraestrutura associada.

Se descarregou e executou um ficheiro de qualquer um destes sites, considere o sistema comprometido e aja rapidamente.

- Não inicie sessão em nenhuma conta a partir desse computador até que ele tenha sido verificado e limpo.

- Execute imediatamente uma verificação completa com Malwarebytes.

- Altere as palavras-passe de contas importantes, como e-mail, bancos e redes sociais, a partir de um dispositivo diferente e limpo.

- Se utilizar carteiras de criptomoedas nessa máquina, transfira os fundos para uma nova carteira com uma nova frase-semente gerada num dispositivo limpo.

- Considere alertar o seu banco e ativar o monitoramento de fraudes se alguma credencial financeira estiver armazenada ou acessível nesse dispositivo.

Para equipas de TI e segurança:

- Bloqueie os domínios de phishing no DNS e no proxy da web

- Alerta sobre a execução do PowerShell com

-ExecutionPolicy Unrestrictedem contextos não administrativos - Procure o diretório LunarApplication e randomizado

.yiz.ps1/.unx.ps1ficheiros em%TEMP%

Indicadores de compromisso (IOCs)

Hash do ficheiro (SHA-256)

- c634838f255e0a691f8be3eab45f2015f7f3572fba2124142cf9fe1d227416aa (ms-update32.exe)

Domínios

- ms-25h2-download[.]pro

- ms-25h2-update[.]pro

- ms25h2-download[.]pro

- ms25h2-update[.]pro

- raw.githubusercontent.com/preconfigured/dl/refs/heads/main/ms-update32.exe (URL de entrega da carga útil)

Artefactos do sistema de ficheiros

- C:\Users\<USER>\AppData\Roaming\LunarApplication\

- C:\Users\<USER>\AppData\Local\Temp\[random].yiz.ps1

- C:\Users\<USER>\AppData\Local\Temp\[random].unx.ps1

Registo

- HKEY_LOCAL_MACHINE\SYSTEM\Software\Microsoft\TIP\AggregateResults (dados binários grandes — persistência)

Infraestrutura Facebook

- ID do pixel: 1483936789828513

- ID do pixel: 955896793066177

- ID da campanha: 52530946232510

- ID da campanha: 6984509026382