Como parte da nossa investigação sobre uma campanha de phishing com tema profissional, encontramos vários URLs suspeitos que tinham todos o seguinte aspeto:

https://forms.google.ss-o[.]com/forms/d/e/{unique_id}/viewform?form=opportunitysec&promo=

O subdomínio forms.google.ss-o[.]com é uma tentativa clara de se passar pelo site legítimo forms.google.com. O «ss-o» provavelmente foi introduzido para se parecer com «single sign-on» (autenticação única), um método de autenticação que permite aos utilizadores fazer login com segurança em vários aplicativos ou sites independentes usando um único conjunto de credenciais (nome de utilizador e palavra-passe).

Infelizmente, quando tentámos visitar os URLs, fomos redirecionados para o site de pesquisa local do Google. Essa é uma tática comum dos phishers para impedir que as vítimas partilhem os seus links personalizados com investigadores ou análises online.

Após algumas pesquisas, encontramos um ficheiro chamado generation_form.php no mesmo domínio, que acreditamos ter sido usado pela equipa de phishing para criar esses links. A página de destino da campanha era: https://forms.google.ss-o[.]com/generation_form.php?form=opportunitysec

O generation_form.php O script faz o que o nome indica: cria um URL personalizado para a pessoa que clica nesse link.

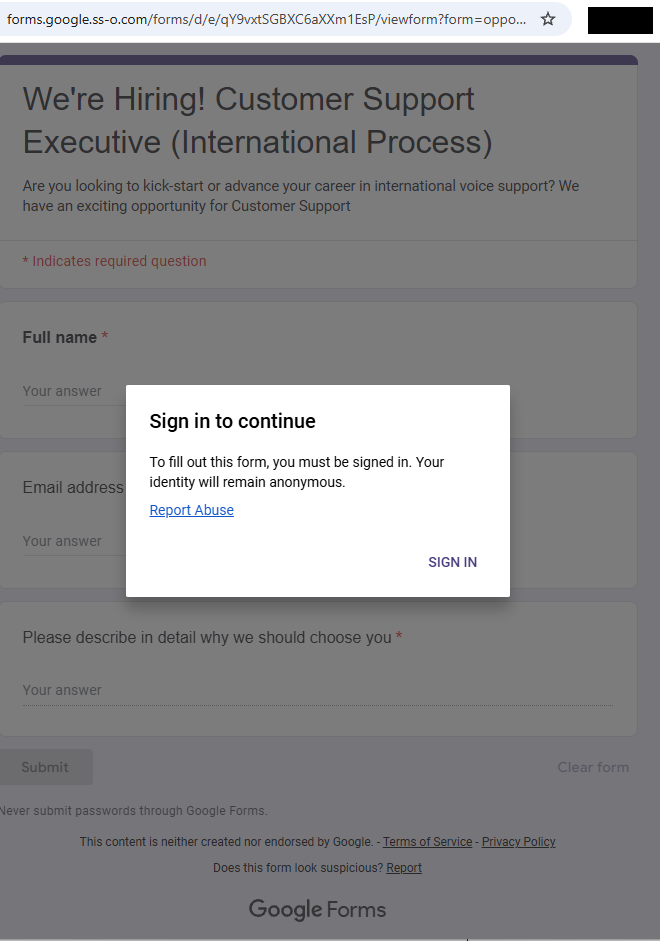

Com essa informação em mãos, pudemos verificar do que se tratava o phishing. O nosso link personalizado levou-nos a este site:

O formulário a cinza atrás da mensagem promete:

- Estamos a contratar! Executivo de Apoio ao Cliente (Processo Internacional)

- Você está procurando iniciar ou avançar na sua carreira...

- Os campos do formulário: Nome completo, endereço de e-mail e um campo para redação “Descreva detalhadamente por que devemos escolher você”.

- Botões: «Enviar» e «Limpar formulário».

A página inteira imita o Google Forms, incluindo imagens de logótipos, esquemas de cores, um aviso sobre não «enviar palavras-passe» e links legais. Na parte inferior, inclui até mesmo o aviso típico do Google Forms («Este conteúdo não foi criado nem é endossado pelo Google») para garantir a autenticidade.

Ao clicar no botão «Entrar», fomos direcionados para https://id-v4[.]com/generation.php, que agora foi retirado do ar. O domínio id-v4.com foi usado em várias campanhas de phishing durante quase um ano. Neste caso, ele solicitava as credenciais da conta Google.

Dado o ângulo da «oportunidade de emprego», suspeitamos que os links foram distribuídos por meio de e-mails direcionados ou LinkedIn .

Como se manter seguro

Atrações que prometem oportunidades de trabalho remoto são muito comuns hoje em dia. Aqui estão algumas dicas para ajudá-lo a se proteger contra ataques direcionados como esse:

- Não clique em links em ofertas de emprego não solicitadas.

- Use um gerenciador de senhas, que não teria preenchido seu nome de usuário e senha do Google em um site falso.

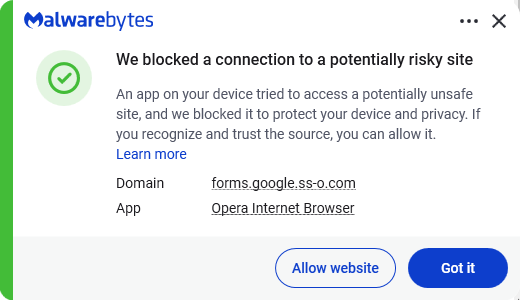

- Use uma solução antimalware atualizada e em tempo real com um componente de proteção da web.

Dica profissional: Malwarebytes Guard identificou este ataque como uma fraude apenas ao analisar o URL.

COIs

id-v4[.]com

forms.google.ss-o[.]com

Não nos limitamos a informar sobre as burlas - ajudamos a detectá-las

Os riscos de cibersegurança nunca devem ir além de uma manchete. Se algo lhe parecer suspeito, verifique se é uma fraude usando Malwarebytes Guard. Envie uma captura de ecrã, cole o conteúdo suspeito ou partilhe um link, texto ou número de telefone, e nós informaremos se é uma fraude ou se é legítimo. Disponível com Premium Malwarebytes Premium para todos os seus dispositivos e no Malwarebytes para iOS Android.