Vamos falar do ransomware Ryuk

Ryuk é o nome de uma família de ransomware, descoberta pela primeira vez em agosto de 2018. Nos bons velhos tempos, conhecíamos Ryuk apenas como uma personagem fictícia de uma popular banda desenhada japonesa e de uma série de desenhos animados, mas agora conhecemo-lo como uma das famílias de ransomware mais desagradáveis que alguma vez assolaram os sistemas em todo o mundo.

O que é o Ryuk ransomware?

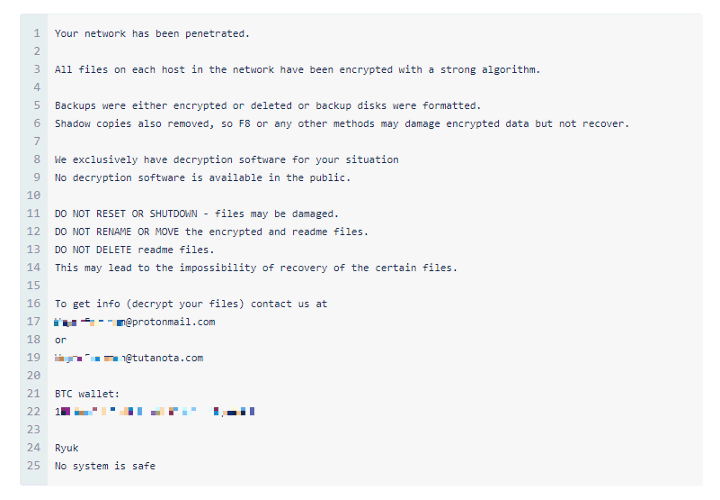

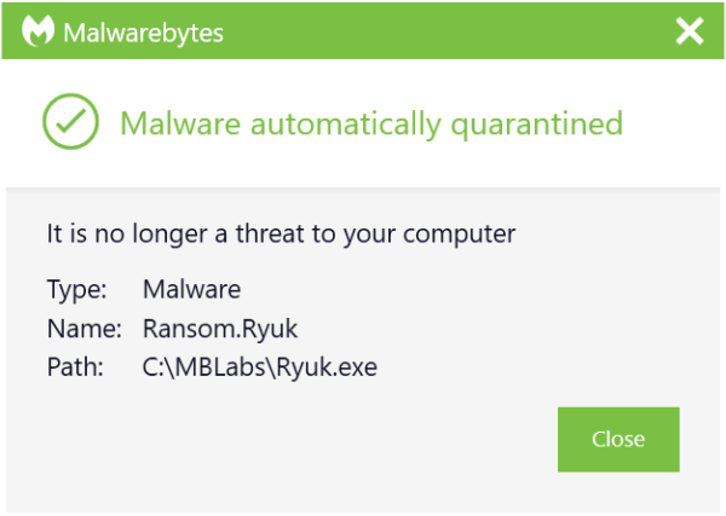

Comecemos por definir o ransomware em geral. O ransomware é uma categoria de malware que bloqueia os seus ficheiros ou sistemas e os mantém como reféns para pedir um resgate. O Ryuk é um tipo de ransomware utilizado em ataques direcionados, em que os agentes da ameaça se certificam de que os ficheiros essenciais são encriptados para poderem pedir grandes montantes de resgate. Um pedido de resgate típico do Ryuk pode chegar a algumas centenas de milhares de dólares. Malwarebytes detecta-o como Ransom.Ryuk. Para um olhar técnico mais aprofundado sobre essa ameaça, veja nosso destaque sobre a ameaça Ryuk ransomware.

Como é que Ryuk trabalha?

Ryuk é uma das primeiras famílias de ransomware a incluir a capacidade de identificar e encriptar unidades e recursos de rede, bem como eliminar cópias sombra no endpoint. Isto significa que os atacantes podem desativar o restauro do sistema Windows para os utilizadores, tornando impossível a recuperação de um ataque sem cópias de segurança externas ou tecnologia de reversão.

Quem criou Ryuk?

A atribuição de malware é sempre difícil. No entanto, os pesquisadores da Deloitte Argentina, Gabriela Nicolao e Luciano Martins, atribuíram o ransomware Ryuk à CryptoTech, um grupo cibercriminoso pouco conhecido que foi observado divulgando o Hermes 2.1 em um fórum clandestino em agosto de 2017. O Hermes 2.1, de acordo com os pesquisadores, é outro nome para o ransomware Ryuk.

Notícias sobre o ransomware Ryuk

- 2021:

- Cidade de Liège afetada por ransomware, suspeita-se que seja Ryuk

- O ransomware Ryuk desenvolve a capacidade de se assemelhar a um worm

- 2020:

- VideoBytes: Ryuk Ransomware atacando hospitais dos EUA

- O Tampa Bay Times foi alvo de um ataque de ransomware Ryuk

- 2019:

Quem são os alvos de Ryuk?

Os alvos do Ryuk tendem a ser organizações de alto nível, onde os atacantes sabem que é provável que recebam os seus elevados pedidos de resgate. As vítimas incluem a EMCOR, hospitais UHS e vários jornais. Ao visar estas organizações, estima-se que o Ryuk tenha gerado uma receita de 61 milhões de dólares para os seus operadores entre fevereiro de 2018 e outubro de 2019.

Como é que o Ryuk é entregue?

Tal como acontece com muitos ataques de malware, o método de entrega são os e-mails de spam(malspam). Estes e-mails são frequentemente enviados a partir de um endereço falso, para que o nome do remetente não levante suspeitas.

Um ataque Ryuk típico começa quando um utilizador abre um documento do Microsoft Office anexado a um e-mail de phishing. Abrir o documento faz com que uma macro maliciosa execute um comando PowerShell que tenta descarregar o Trojan bancário Emotet. Este Trojan tem a capacidade de descarregar malware adicional para uma máquina infetada que recupera e executa o Trickbot, cujo principal payload é o spyware. Este recolhe as credenciais de administrador, permitindo que os atacantes se desloquem lateralmente para activos críticos ligados à rede. A cadeia de ataque termina quando os atacantes executam o Ryuk em cada um desses activos.

Assim, uma vez que a sua rede tenha sido violada, os atacantes decidem se acham que vale a pena o esforço para continuar a explorar e infiltrar-se na rede. Se tiverem influência suficiente para exigir uma grande quantia, então irão implantar o ransomware Ryuk.

Como é que me posso proteger do Ryuk?

O primeiro passo para se proteger contra qualquer ataque de ransomware é investir em proteção anti-malware/antivírus, de preferência uma que ofereça proteção em tempo real concebida para impedir ataques de malware avançado, como o ransomware. Deve também procurar funcionalidades que protejam os programas vulneráveis das ameaças (uma tecnologia anti-exploração ) e que impeçam o ransomware de manter os ficheiros reféns (uma componente anti-ransomware ). Algumas soluções anti-malware oferecem tecnologia de reversão, especialmente concebida para contrariar os efeitos do ransomware.

Em seguida, por muito que lhe custe, é necessário criar regularmente cópias de segurança seguras dos seus dados. A nossa recomendação é utilizar o armazenamento na nuvem que inclui encriptação de alto nível e autenticação multifactor. Outra opção é comprar USBs ou um disco rígido externo onde possa guardar ficheiros novos ou actualizados - mas certifique-se de que desliga fisicamente os dispositivos do seu computador depois de fazer a cópia de segurança, caso contrário também podem ficar infectados com ransomware.

Depois, certifique-se de que os seus sistemas e software são actualizados regularmente. O surto de ransomware WannaCry aproveitou-se de uma vulnerabilidade no software da Microsoft e, embora a empresa tenha lançado uma correção para a falha de segurança em março de 2017, muitas pessoas não instalaram a atualização, o que as deixou expostas ao ataque. Sabemos que é difícil manter-se a par de uma lista crescente de actualizações de uma lista crescente de software e aplicações que utiliza no seu dia a dia. É por isso que recomendamos que altere as suas definições para ativar a atualização automática.

Por último, mantenha-se informado. Uma das formas mais comuns de os computadores serem infectados com ransomware é através da engenharia social. Eduque-se a si próprio (e aos seus funcionários, se for proprietário de uma empresa) sobre como detetar e-mails de phishing, sites suspeitos e outras fraudes. E, acima de tudo, use o bom senso. Se parece suspeito, provavelmente é.

Como é que posso remover o Ryuk?

Pode utilizar a consolaMalwarebytes Anti-Malware Nebula para analisar os seus pontos finais. Escolha a opção Verificar + Quarentena. Depois disso, pode verificar a página Detecções para ver que ameaças foram encontradas. Na página Quarentena, pode ver quais as ameaças que foram colocadas em quarentena e restaurá-las, se necessário. Dê uma olhada na página Detecções para ver se consegue encontrar a resposta de como o Ryuk foi entregue. Não quer deixar nenhuma porta traseira para trás que os atacantes possam utilizar novamente!

Se suspeitar que a entrega do Ryuk foi efectuada pelo Emotet, terá de efetuar alguns passos adicionais. Se o seu computador estiver ligado a uma rede, isole-o imediatamente. Uma vez isolado, certifique-se de que corrige e limpa o sistema infetado. Mas isso não é tudo. Devido à forma como o Emotet se espalha pela rede, um computador limpo pode ser reinfectado quando ligado novamente a uma rede infetada. Limpe cada computador da sua rede, um a um. É um processo tedioso, mas as soluções empresariaisMalwarebytes podem torná-lo mais fácil, isolando e remediando pontos finais infectados e oferecendo proteção proactiva contra futuras infecções pelo Emotet.