После того как вирусный ИИ-помощник Clawdbot был вынужден сменить название на Moltbot из-за спора о товарном знаке, спекулянты быстро воспользовались ситуацией. В течение нескольких дней появились домены с опечатками и клонированный репозиторий GitHub, которые выдавали себя за создателя проекта и позиционировали инфраструктуру для потенциальной атаки на цепочку поставок.

Код чист. Инфраструктура — нет. В связи с быстрым ростом числа загрузок и рейтинга GitHub мы тщательно изучили, как поддельные домены нацелены на вирусные проекты с открытым исходным кодом.

Предыстория: почему Clawdbot был переименован?

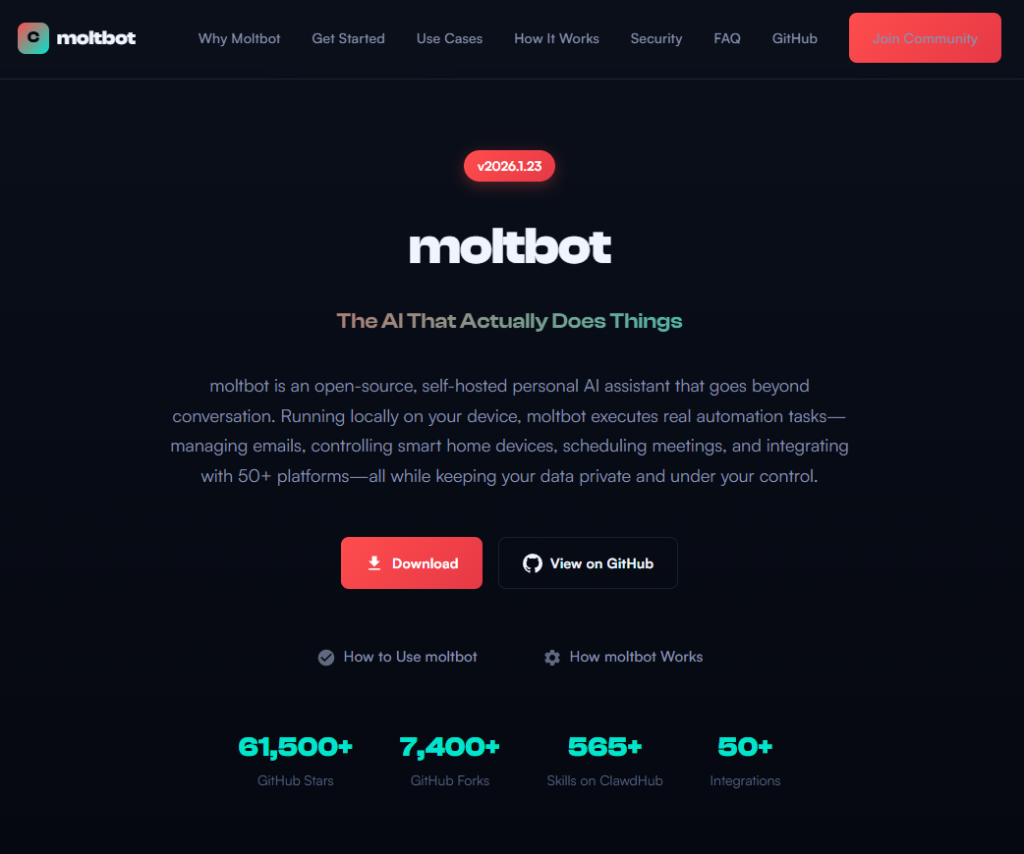

В начале 2026 года Clawdbot Питера Штайнбергера стал одним из самых быстрорастущих проектов с открытым исходным кодом на GitHub. Этот самостоятельно размещаемый помощник, описываемый как «Клод с руками», позволял пользователям управлять своим компьютером через WhatsApp, Telegram, Discord и подобные платформы.

Позже Anthropic возразила против этого названия. Steinberger согласился и переименовал проект в Moltbot («molt» — это то, что делают омары, когда сбрасывают свою оболочку).

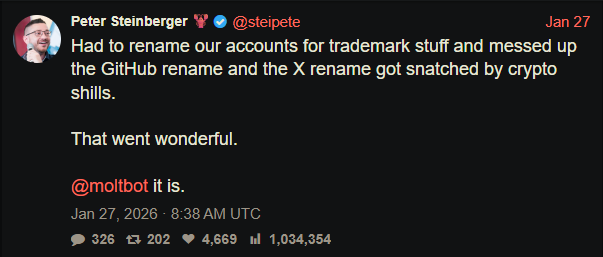

Во время переименования как организация GitHub, так и X ранее Twitter) были ненадолго освобождены, а затем вновь заняты. Злоумышленники, следившие за переходом, захватили их в течение нескольких секунд.

«Пришлось переименовать наши аккаунты из-за проблем с товарными знаками, но мы напортачили с переименованием на GitHub, а X было узурпировано криптовалютными мошенниками». — Питер Штайнбергер

Этого короткого промежутка времени было достаточно.

Появилась инфраструктура для подражания

При расследовании подозрительного хранилища я обнаружил скоординированный набор ресурсов, предназначенных для имитации Moltbot.

Домены

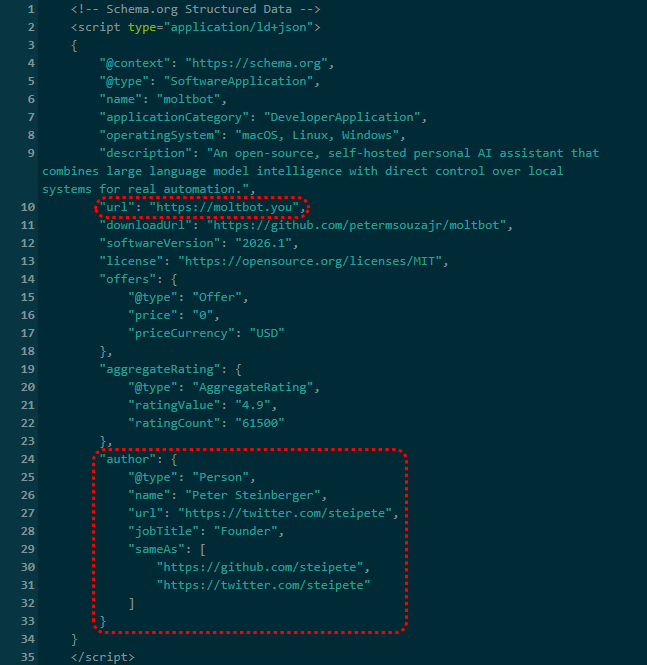

- moltbot[.]you

- clawbot[.]ai

- clawdbot[.]you

Хранилище

- github[.]com/gstarwd/clawbot — клонированный репозиторий, использующий вариант прежнего названия проекта Clawdbot с опечаткой.

Сайт

Отполированный маркетинговый сайт, на котором представлены:

- профессиональный дизайн, точно соответствующий реальному проекту

- SEO-оптимизация и структурированные метаданные

- кнопки загрузки, учебные пособия и часто задаваемые вопросы

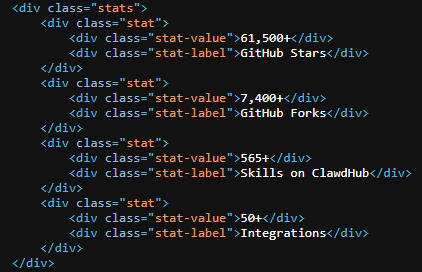

- заявки на 61 500+ звезд GitHub, взятые из реального репозитория

Доказательства подражания

Ложное указание авторства: метаданные сайта schema.org ложно указывают Питера Штайнбергера в качестве автора, со ссылкой на его реальные X GitHub и X . Это явное искажение личности.

Неверное направление в неавторизованный репозиторий: ссылки «Просмотреть на GitHub» перенаправляют пользователей на gstarwd/clawbot, а не на официальный репозиторий moltbot/moltbot.

Утраченная репутация: Сайт широко рекламирует десятки тысяч звезд, которые принадлежат реальному проекту. У клона их практически нет (хотя на момент написания статьи их количество неуклонно растет).

Смешивание законных и мошеннических ссылок: некоторые ссылки ведут к реальным ресурсам, таким как официальная документация или законные бинарные файлы. Другие перенаправляют на инфраструктуру для подражания. Такая выборочная законность обходит случайную проверку и выглядит преднамеренной.

Полная SEO-оптимизация: канонические теги, метаданные Open Graph, Twitter и аналитика — все это присутствует и явно предназначено для того, чтобы сайт-подделка занимал более высокие позиции в поисковой выдаче, чем легитимные ресурсы проекта.

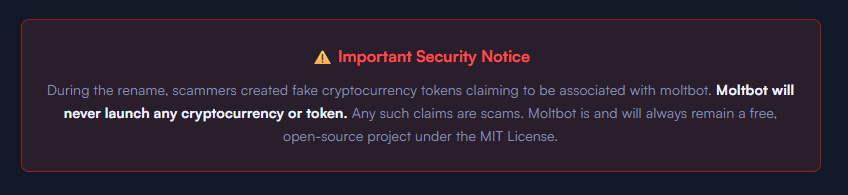

Ироничное предупреждение о безопасности: сайт-подделка даже предупреждает пользователей о мошенничестве с поддельными криптовалютными токенами, при этом сам выдавая себя за проект.

Анализ кода: Чистота по дизайну

Я провел статический аудит репозитория gstarwd/clawbot:

- нет вредоносных скриптов npm

- отсутствие утечки учетных данных

- без обфускации или поэтапной загрузки полезных данных

- без криптомайнинга

- нет подозрительной сетевой активности

Код функционально идентичен легитимному проекту, что не вызывает доверия.

Модель угроз

Отсутствие вредоносного ПО является частью стратегии. Ничто здесь не указывает на случайную кампанию по распространению вредоносного ПО. Напротив, эта установка указывает на раннюю подготовку к атаке на цепочку поставок.

Вероятная цепочка событий:

Пользователь ищет «clawbot GitHub» или «moltbot download» и находит moltbot[.]you или gstarwd/clawbot.

Код выглядит легитимным и проходит проверку безопасности.

Пользователь устанавливает проект и настраивает его, добавляя ключи API и токены обмена сообщениями. Доверие установлено.

Позже выполняется рутинное обновление с помощью npm update или git pull. Вредоносный код попадает в установку, которой пользователь уже доверяет.

Затем злоумышленник может собрать:

- Ключи API Anthropic

- Ключи API OpenAI

- Учетные данные сеанса WhatsApp

- Токены бота Telegram

- Токены Discord OAuth

- Учетные данные Slack

- Ключи идентификации сигнала

- полная история разговоров

- доступ к выполнению команд на скомпрометированном компьютере

Что является вредоносным, а что нет

Явно злонамеренный

- ложное приписывание реальному лицу

- искажение показателей популярности

- намеренное перенаправление в неавторизованный репозиторий

Обманчивое, но пока не вредоносное ПО

- домены с опечатками

- SEO-манипуляции

- клонированные репозитории с чистым кодом

Отсутствует (пока)

- активное вредоносное ПО

- утечка данных

- криптомайнинг

Чистый код сегодня снижает подозрения завтра.

Знакомая картина

Это соответствует хорошо известной схеме атак на цепочку поставок открытого исходного кода.

Пользователь ищет популярный проект и попадает на убедительно выглядящий сайт или клонированный репозиторий. Код выглядит легитимным и проходит аудит безопасности.

Они устанавливают проект и настраивают его, добавляя ключи API или токены обмена сообщениями, чтобы он мог работать как положено. Доверие установлено.

Позже происходит обычное обновление через стандартное npm update или git pull. Это обновление вводит вредоносный код в установку, которой пользователь уже доверяет.

Оттуда злоумышленник может собрать учетные данные, данные разговоров и, возможно, выполнить команды на взломанной системе.

Никаких уязвимостей не требуется. Вся цепочка основана на доверии, а не на технических уязвимостях.

Как оставаться в безопасности

Подобная инфраструктура для подделки личности разработана таким образом, чтобы выглядеть легитимной задолго до появления каких-либо вредоносных элементов. К моменту появления вредоносного обновления (если оно вообще появится) программное обеспечение может быть уже широко установлено и пользоваться доверием.

Вот почему проверка исходного кода по-прежнему важна, особенно когда популярные проекты быстро меняют названия или перемещаются.

Советы для пользователей

- Проверить право собственности на организацию GitHub

- Добавьте официальные репозитории в закладки напрямую

- Во время переходного периода относитесь к переименованным проектам как к проектам с более высоким риском.

Советы для администраторов

- Предварительная регистрация доменов, которые могут стать объектом типосквоттинга, до их публичного переименования

- Координируйте переименования и изменения адресов с осторожностью

- Мониторинг клонированных репозиториев и сайтов, подражающих другим сайтам

Совет от профессионалов: Malwarebytes находятся под защитой. Malwarebytes активно Malwarebytes все известные индикаторы компрометации (IOC), связанные с этой инфраструктурой подражания, предотвращая доступ пользователей к мошенническим доменам и связанным с ними ресурсам, выявленным в ходе этого расследования.

Мы не просто сообщаем об угрозах - мы их устраняем

Риски кибербезопасности не должны выходить за рамки заголовка. Загрузите Malwarebytes сегодня, чтобы предотвратить угрозы на своих устройствах.