Все начинается с простого поиска.

Вам нужно настроить удаленный доступ к компьютеру коллеги. Вы вводите в Google запрос «RustDesk скачать», нажимаете на один из первых результатов и попадаете на красивый сайт с документацией, файлами для скачивания и знакомым брендингом.

Вы устанавливаете программное обеспечение, запускаете его, и все работает именно так, как и ожидалось.

То, что вы не видите, — это вторая программа, которая устанавливается вместе с ней и незаметно предоставляет злоумышленникам постоянный доступ к вашему компьютеру.

Именно это мы и наблюдали в кампании, в которой использовался поддельный домен rustdesk[.]work.

Приманка: почти идеальное подражание

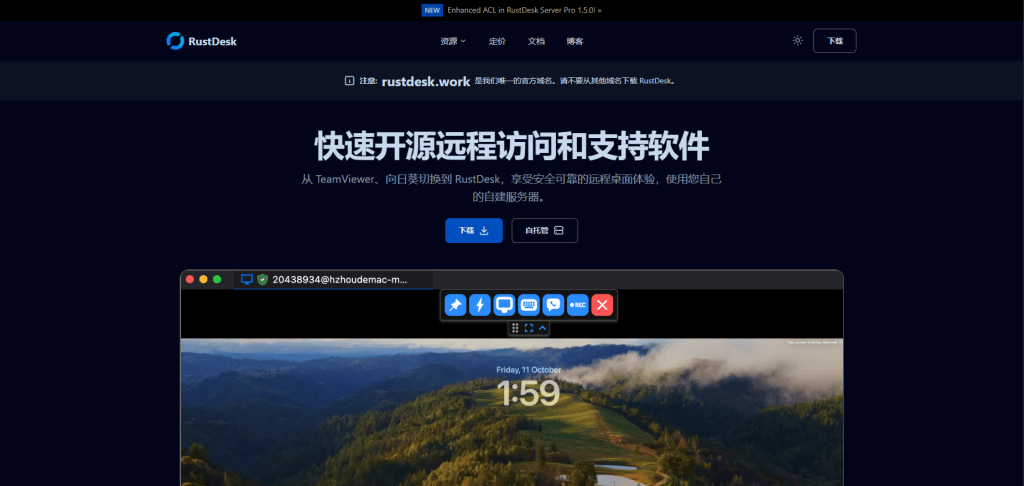

Мы обнаружили вредоносный веб-сайт rustdesk[.]work, который выдавал себя за легитимный проект RustDesk, размещенный на rustdesk.com. Поддельный сайт очень похож на настоящий, включая многоязычный контент и заметные предупреждения, в которых (по иронии судьбы) утверждается, что rustdesk[.]work является единственным официальным доменом.

Эта кампания не использует уязвимости программного обеспечения и не полагается на сложные методы взлома. Ее успех полностью основан на обмане. Когда веб-сайт выглядит законным, а программное обеспечение ведет себя нормально, большинство пользователей даже не подозревают, что что-то не так.

Что происходит при запуске установщика

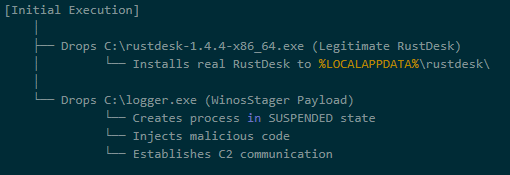

Установщик выполняет преднамеренную замену:

- Устанавливает настоящий RustDesk, полностью функциональный и без изменений.

- Он незаметно устанавливает скрытый бэкдор, вредоносную программу под названием Winos4.0.

Пользователь видит, что RustDesk запускается нормально. Все кажется в порядке. Между тем бэкдор незаметно устанавливает соединение с сервером злоумышленника.

Объединяя вредоносное ПО с рабочим программным обеспечением, злоумышленники устраняют наиболее очевидный сигнал тревоги: неработающие или отсутствующие функции. С точки зрения пользователя, все выглядит нормально.

Внутри цепочки заражения

Вредоносное ПО выполняется в несколько этапов, каждый из которых предназначен для уклонения от обнаружения и обеспечения постоянного присутствия в системе:

Этап 1: Инсталлятор с трояном

Загруженный файл (rustdesk-1.4.4-x86_64.exe) действует как капельница и приманка. Он записывает два файла на диск:

- Легитимный установщик RustDesk, который запускается для поддержания прикрытия

logger.exe, полезная нагрузка Winos4.0

Вредоносное ПО скрывается на виду. Пока пользователь наблюдает за нормальной установкой RustDesk, вредоносный код незаметно запускается в фоновом режиме.

Этап 2: Выполнение загрузчика

Сайт logger.exe файл является загрузчиком — его задача состоит в настройке среды для основного имплантата. Во время выполнения он:

- Создает новый процесс

- Выделяет память для выполнения

- Переход к выполнению с новой идентичностью среды выполнения:

Libserver.exe

Эта передача от загрузчика к имплантату является распространенной техникой в сложных вредоносных программах, позволяющей отделить исходный дроппер от постоянного бэкдора.

Изменяя название процесса, вредоносная программа затрудняет криминалистическую экспертизу. Специалисты по безопасности, ищущие «logger.exe» не найдет запущенный процесс с таким именем.

Этап 3: Развертывание модуля в памяти

Сайт Libserver.exe процесс полностью распаковывает фактическую структуру Winos4.0 в памяти. Несколько модулей DLL WinosStager — и большой полезный груз размером ~128 МБ — загружаются без записи на диск в виде отдельных файлов.

Традиционные антивирусные инструменты сосредоточены на сканировании файлов на диске (файловое обнаружение). Храня свои функциональные компоненты только в памяти, вредоносное ПО значительно снижает эффективность файлового обнаружения. Именно поэтому поведенческий анализ и сканирование памяти имеют решающее значение для обнаружения таких угроз, как Winos4.0.

Скрытая полезная нагрузка: Winos4.0

Вторичная полезная нагрузка идентифицирована как Winos4.0 (WinosStager): сложная платформа удаленного доступа, которая была замечена в нескольких кампаниях, в частности, нацеленных на пользователей в Азии.

После активации она позволяет злоумышленникам:

- Отслеживание действий жертвы и создание снимков экрана

- Регистрировать нажатия клавиш и красть учетные данные

- Загрузка и запуск дополнительного вредоносного ПО

- Сохраняйте постоянный доступ даже после перезагрузки системы

Это не просто вредоносное ПО — это полнофункциональная платформа для атак. После установки злоумышленники получают точку опоры, которую могут использовать для шпионажа, кражи данных или развертывания программ-вымогателей в удобное для них время.

Технические детали: как скрывается вредоносное ПО

Вредоносное ПО использует несколько методов, чтобы избежать обнаружения:

| Что он делает | Как это достигается | Почему это важно |

| Работает полностью в памяти | Загружает исполняемый код без записи файлов | Обходит файловое обнаружение |

| Обнаруживает аналитические среды | Проверяет доступную системную память и ищет инструменты отладки | Предотвращает анализ его поведения исследователями в области безопасности |

| Проверка языка системы | Запрос настроек локализации через Windows | Может использоваться для нацеливания (или избегания) определенных географических регионов |

| Очищает историю браузера | Вызывает системные API для удаления данных просмотра | Удаляет следы того, как жертва нашла вредоносный сайт |

| Скрывает конфигурацию в реестре | Хранит зашифрованные данные в необычных путях реестра | Скрывает конфигурацию от случайного просмотра |

Деятельность по управлению и контролю

Вскоре после установки вредоносная программа подключается к серверу, контролируемому злоумышленником:

- IP: 207.56.13[.]76

- Порт: 5666/TCP

Это соединение позволяет злоумышленникам отправлять команды на зараженный компьютер и получать в ответ похищенные данные. Анализ сети подтвердил наличие постоянной двусторонней связи, соответствующей установленной сессии управления и контроля.

Как вредоносное ПО маскируется под обычный трафик

Это вредоносное ПО особенно искусно маскирует свою сетевую активность:

| Место назначения | Цель |

| 207.56.13[.]76:5666 | Вредоносный: сервер управления и контроля |

| 209.250.254.15:21115-21116 | Законный: трафик ретрансляции RustDesk |

| api.rustdesk.com:443 | Законный: RustDesk API |

Поскольку жертва установила настоящую программу RustDesk, сетевой трафик вредоносного ПО смешивается с легитимным трафиком удаленного рабочего стола. Это значительно затрудняет обнаружение вредоносных подключений средствами сетевой безопасности: зараженный компьютер выглядит так, как будто на нем просто запущена программа RustDesk.

Что показывает эта кампания

Эта атака демонстрирует тревожную тенденцию: легальное программное обеспечение используется в качестве прикрытия для вредоносного ПО.

Злоумышленникам не нужно было находить уязвимость нулевого дня или создавать сложный эксплойт. Они просто:

- Зарегистрировал убедительное доменное имя

- Склонированный легитимный веб-сайт

- Включенное в комплект реальное программное обеспечение с их вредоносным ПО

- Пусть жертва сделает все остальное

Этот подход работает, потому что он использует доверие людей, а не технические слабости. Когда программное обеспечение ведет себя именно так, как ожидается, у пользователей нет причин подозревать о взломе.

Индикаторы компрометации

Хэши файлов (SHA256)

| Файл | SHA256 | Классификация |

|---|---|---|

| Троянский установщик | 330016ab17f2b03c7bc0e10482f7cb70d44a46f03ea327cd6dfe50f772e6af30 | Злонамеренный |

| logger.exe / Libserver.exe | 5d308205e3817adcfdda849ec669fa75970ba8ffc7ca643bf44aa55c2085cb86 | Загрузчик Winos4.0 |

| Бинарный файл RustDesk | c612fd5a91b2d83dd9761f1979543ce05f6fa1941de3e00e40f6c7cdb3d4a6a0 | Законный |

Сетевые индикаторы

Вредоносный домен: rustdesk[.]work

Сервер C2: 207.56.13[.]76:5666/TCP

Полезные нагрузки в памяти

Во время выполнения вредоносная программа распаковывает несколько дополнительных компонентов непосредственно в память:

| SHA256 | Размер | Тип |

| a71bb5cf751d7df158567d7d44356a9c66b684f2f9c788ed32dadcdefd9c917a | 107 КБ | WinosStager DLL |

| 900161e74c4dbab37328ca380edb651dc3e120cfca6168d38f5f53adffd469f6 | 351 КБ | WinosStager DLL |

| 770261423c9b0e913cb08e5f903b360c6c8fd6d70afdf911066bc8da67174e43 | 362 КБ | WinosStager DLL |

| 1354bd633b0f73229f8f8e33d67bab909fc919072c8b6d46eee74dc2d637fd31 | 104 КБ | WinosStager DLL |

| 412b10c7bb86adaacc46fe567aede149d7c835ebd3bcab2ed4a160901db622c7 | ~128 МБ | Полезная нагрузка в памяти |

| 00781822b3d3798bcbec378dfbd22dc304b6099484839fe9a193ab2ed8852292 | 307 КБ | Полезная нагрузка в памяти |

Как защитить себя

Кампания rustdesk[.]work показывает, как злоумышленники могут получить доступ без использования уязвимостей, предупреждений или поврежденного программного обеспечения. Скрываясь за надежными инструментами с открытым исходным кодом, эта атака обеспечила постоянство и прикрытие, не давая жертвам повода подозревать о взломе.

Вывод прост: нормальное поведение программного обеспечения не означает его безопасность. Современные угрозы разработаны таким образом, чтобы незаметно вписываться в окружающую среду, поэтому многоуровневая защита и поведенческое обнаружение являются крайне важными.

Для физических лиц:

- Всегда проверяйте источники загрузки. Перед загрузкой программного обеспечения убедитесь, что домен соответствует официальному проекту. Для RustDesk легитимным сайтом является rustdesk.com, а не rustdesk.work или подобные варианты.

- С осторожностью относитесь к результатам поиска. Злоумышленники используют SEO-поисковое отравление, чтобы вывести вредоносные сайты на первые позиции в результатах поиска. По возможности переходите напрямую на официальные сайты, а не нажимайте на ссылки в результатах поиска.

- Используйте программное обеспечение для обеспечения безопасности. Malwarebytes Premium обнаруживает семейства вредоносных программ, такие как Winos4.0, даже если они входят в состав легального программного обеспечения.

Для предприятий:

- Следите за необычными сетевыми подключениями. Необходимо проверять исходящий трафик на порту 5666/TCP или подключения к незнакомым IP-адресам с систем, на которых установлено программное обеспечение удаленного рабочего стола.

- Внедрите список разрешенных приложений. Ограничьте круг приложений, которые могут запускаться в вашей среде, чтобы предотвратить несанкционированное выполнение программного обеспечения.

- Обучите пользователей тому, что такое тайпосквоттинг. Программы обучения должны включать примеры поддельных веб-сайтов и способы проверки легитимных источников загрузки.

- Блокируйте известную вредоносную инфраструктуру. Добавьте перечисленные выше IOC в свои инструменты безопасности.

Мы не просто сообщаем об угрозах - мы их устраняем

Риски кибербезопасности не должны выходить за рамки заголовка. Загрузите Malwarebytes сегодня, чтобы предотвратить угрозы на своих устройствах.