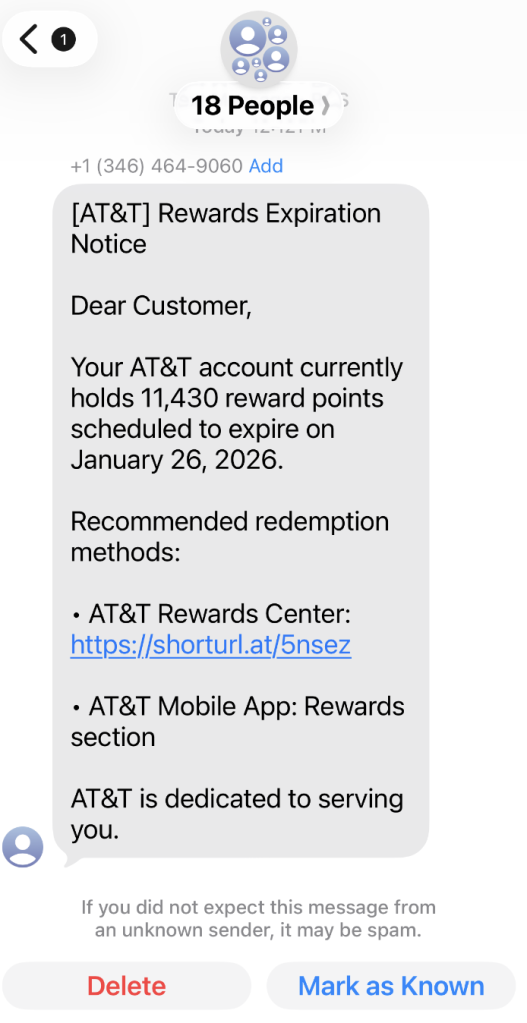

Коллега по работе поделился этим подозрительным SMS, в котором AT&T якобы предупреждает получателя о том, что его бонусные баллы скоро истекут.

Фишинговые атаки становятся все более изощренными, вероятно, с помощью искусственного интеллекта. Они все лучше имитируют крупные бренды — не только по внешнему виду, но и по поведению. Недавно мы раскрыли хорошо организованную фишинговую кампанию, направленную на клиентов AT&T, в которой сочетаются реалистичный брендинг, умная социальная инженерия и многоуровневые тактики кражи данных.

В этом посте мы проведем вас через расследование, экран за экраном, объясняя, как кампания обманывает своих жертв и куда попадают украденные данные.

Это текстовое сообщение, которое положило начало расследованию.

“Dear Customer,

Your AT&T account currently holds 11,430 reward points scheduled to expire on January 26, 2026.

Recommended redemption methods:

– AT&T Rewards Center: {Shortened link}

– AT&T Mobile App: Rewards section

AT&T is dedicated to serving you.”

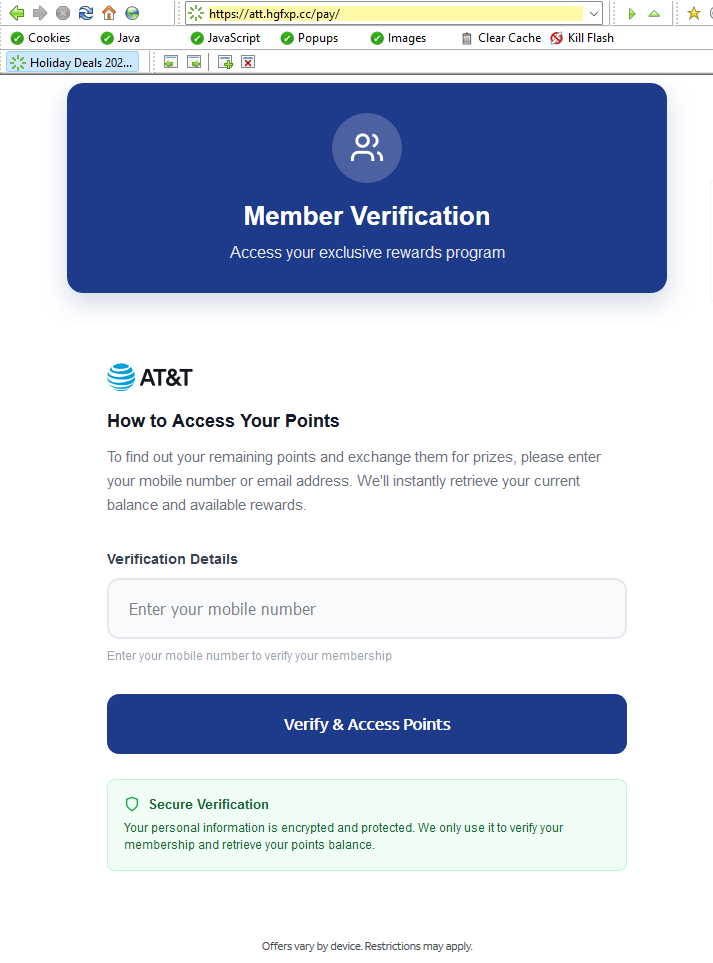

Сокращенный URL привел к https://att.hgfxp[.]cc/pay/, веб-сайт, разработанный так, чтобы по названию и внешнему виду напоминать сайт AT&T.

Все брендинг, заголовки и меню были скопированы, и страница была заполнена реальными ссылками на att.com.

Но «главным событием» был специальный раздел, в котором объяснялось, как получить доступ к вашим бонусным баллам AT&T.

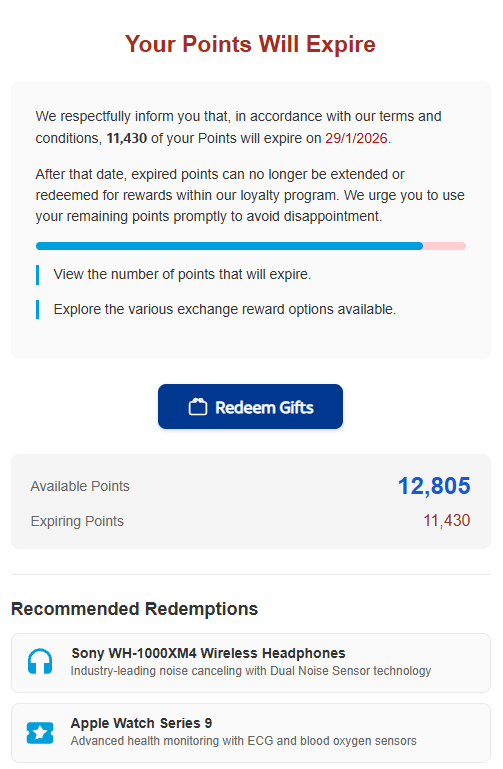

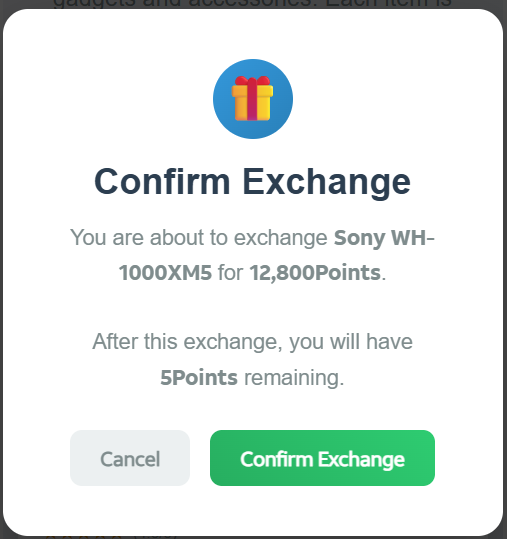

После «подтверждения» учетной записи с помощью номера телефона жертве показывается панель управления с предупреждением о том, что ее баллы AT&T истекают через два дня. Этот короткий срок — распространенная фишинговая тактика, которая использует чувство срочности и FOMO (страх упустить что-то важное).

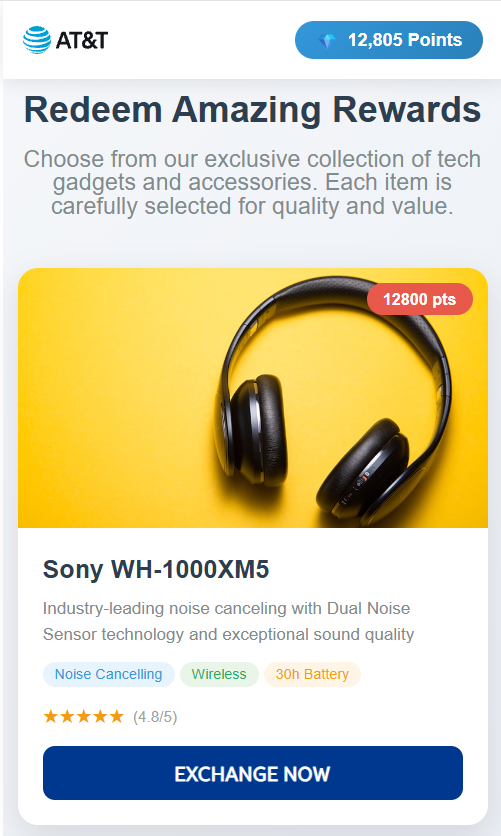

Предлагаемые награды, такие как Amazon карты Amazon , наушники, умные часы и многое другое, выглядят заманчиво и укрепляют иллюзию, что жертва имеет дело с легитимной программой лояльности.

Чтобы добавить еще больше достоверности, после ввода номера телефона жертва видит список доступных подарков, а затем появляется запрос на окончательное подтверждение.

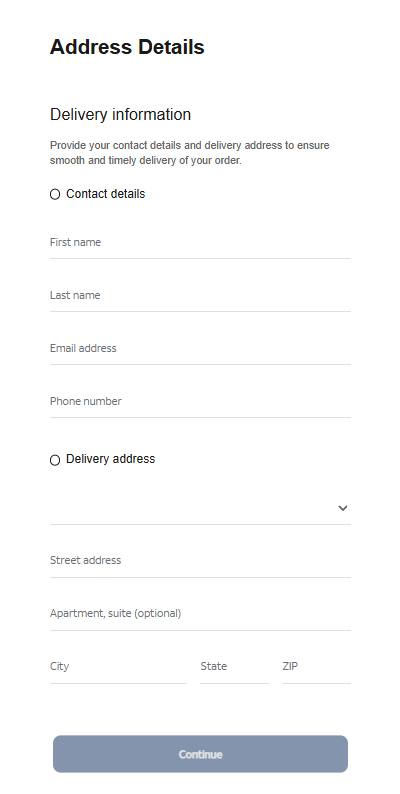

На этом этапе целевому пользователю предлагается заполнить форму «Информация о доставке», в которой запрашиваются конфиденциальные личные данные, включая имя, адрес, номер телефона, адрес электронной почты и т. д. Именно здесь и происходит фактическая кража данных.

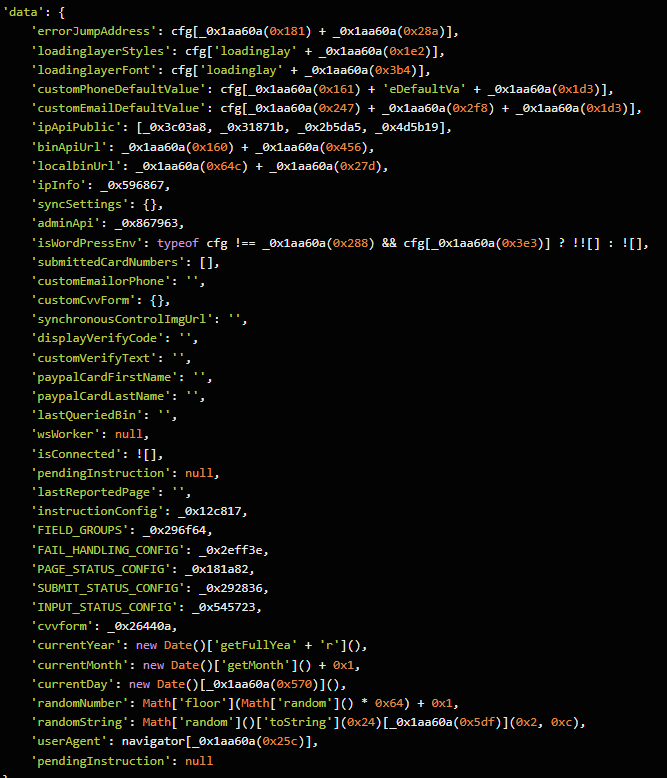

Видимый процесс отправки формы выглядит плавным и профессиональным, с проверкой в режиме реального времени и выделением ошибок — именно так, как и должно быть у ведущего бренда. Это сделано намеренно. Злоумышленники используют сложный код проверки на стороне клиента, чтобы максимально повысить качество и полноту похищаемой информации.

За гладким пользовательским интерфейсом форма подключена к коду JavaScript, который, когда жертва нажимает «Продолжить», собирает все введенные ею данные и передает их напрямую злоумышленникам. В ходе нашего расследования мы деобфускали их код и обнаружили большой раздел «данные».

Украденные данные отправляются в формате JSON через POST на https://att.hgfxp[.]cc/api/open/cvvInterface.

Эта конечная точка размещена на домене злоумышленника, что дает ему немедленный доступ ко всему, что отправляет жертва.

Что делает эту кампанию эффективной и опасной

- Изощренная имитация: каждая страница является точной копией сайта att.com, включая рабочие навигационные ссылки и логотипы.

- Многоуровневая социальная инженерия: жертвы заманиваются шаг за шагом, каждая страница снижает их бдительность и усиливает доверие.

- Гарантия качества: настраиваемая проверка форм с помощью JavaScript снижает количество ошибок и повышает эффективность сбора данных.

- Запутывающий код: вредоносные скрипты обернуты в запутывающий код, что замедляет их анализ и удаление.

- Централизованная экстракция: все собранные данные отправляются непосредственно на конечную точку управления и контроля злоумышленника.

Как защитить себя

Ряд тревожных сигналов мог бы предупредить цель о том, что это была попытка фишинга:

- Текст был отправлен сразу 18 адресатам.

- Вместо личного обращения использовалось общее приветствие («Уважаемый клиент»).

- Номер отправителя не был зарегистрирован в списке контактов AT&T.

- Срок действия изменялся, если жертва посещала поддельный сайт позднее.

Помимо избегания нежелательных ссылок, вот несколько способов обеспечить свою безопасность:

- Пользуйтесь своими аккаунтами только через официальные приложения или введя адрес официального сайта (att.com) прямо в браузере.

- Внимательно проверяйте URL-адреса. Даже если страница выглядит идеально, наведите курсор на ссылки и проверьте адресную строку на наличие официальных доменов.

- Включите многофакторную аутентификациюдля ваших учетных записей AT&T и других важных учетных записей.

- Используйте современное антивирусное решение с модулем веб-защиты, работающее в режиме реального времени.

Совет от профессионала: Malwarebytes Guard распознал этот текст как мошенничество.

Мы не просто сообщаем о мошенничестве - мы помогаем его обнаружить.

Риски кибербезопасности не должны выходить за рамки заголовков новостей. Если что-то кажется вам подозрительным, проверьте, не является ли это мошенничеством, с помощью Malwarebytes Guard. Отправьте скриншот, вставьте подозрительный контент или поделитесь ссылкой, текстом или номером телефона, и мы сообщим вам, является ли это мошенничеством или законным. Доступно с Malwarebytes Premium для всех ваших устройств, а также в Malwarebytes для iOS Android.