Microsoft hat einen Notfall-Patch für eine hochkritische Zero-Day-Sicherheitslücke in Office veröffentlicht, die es Angreifern ermöglicht, Dokumentensicherheitskontrollen zu umgehen, und die derzeit in Form von bösartigen Dateien ausgenutzt wird.

Microsoft hat den Notfall-Patch für die Zero-Day-Sicherheitslücke mit der Kennung CVE-2026-21509 veröffentlicht und diese als „Microsoft Office Security Feature Bypass Vulnerability” (Sicherheitslücke durch Umgehung von Microsoft Office-Sicherheitsfunktionen) mit einem CVSS-Score von 7,8 von 10 eingestuft.

Der Fehler ermöglicht es Angreifern, die OLE-Schutzmaßnahmen (Object Linking and Embedding) zu umgehen, die dazu dienen, unsichere COM/OLE-Steuerelemente in Office-Dokumenten zu blockieren. Das bedeutet, dass ein bösartiger Anhang trotz der integrierten Schutzmaßnahmen einen PC infizieren könnte.

In einem realen Szenario erstellt ein Angreifer eine gefälschte Word-, Excel- oder PowerPoint-Datei, die versteckte „Miniprogramme” oder spezielle Objekte enthält. Diese können Code ausführen und andere Aktionen auf dem betroffenen Computer ausführen. Normalerweise verfügt Office über Sicherheitsprüfungen, die diese Miniprogramme blockieren würden, da sie ein Risiko darstellen.

Die Sicherheitslücke ermöglicht es dem Angreifer jedoch, die Struktur der Datei und versteckte Informationen so zu verändern, dass Office das gefährliche Miniprogramm im Dokument für harmlos hält. Infolgedessen überspringt Office die üblichen Sicherheitsprüfungen und lässt die Ausführung des versteckten Codes zu.

Da der Code zum Testen des Bypasses öffentlich verfügbar ist und somit das Risiko einer Ausnutzung steigt, wird den Benutzern dringend empfohlen, den Patch zu installieren.

So schützen Sie Ihr System

Was Sie tun müssen, hängt davon ab, welche Version von Office Sie verwenden.

Zu den betroffenen Produkten gehören Microsoft Office 2016, 2019, LTSC 2021, LTSC 2024 und Microsoft 365 Apps (sowohl 32-Bit als auch 64-Bit).

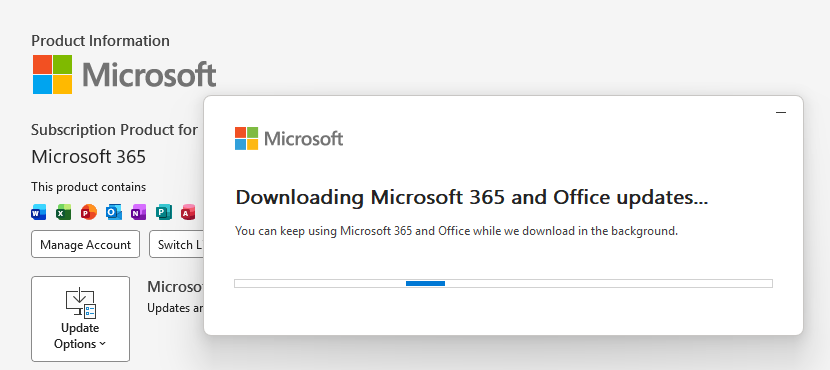

Office 2021 und spätere Versionen werden durch eine serverseitige Änderung geschützt, sobald Office neu gestartet wird. Um diese anzuwenden, schließen Sie alle Office-Anwendungen und starten Sie sie neu.

Office 2016 und 2019 erfordern ein manuelles Update. Führen Sie Windows mit aktivierter Option zum Aktualisieren anderer Microsoft-Produkte aus.

Wenn Sie Build 16.0.10417.20095 oder höher verwenden, sind keine Maßnahmen erforderlich. Sie können Ihre Build-Nummer überprüfen, indem Sie eine beliebige Office-App öffnen, zu Ihrer Kontoseite gehen und für die geöffnete Anwendung „Info“ auswählen. Vergewissern Sie sich, dass oben die Build-Nummer 16.0.10417.20095 oder höher angezeigt wird.

Was immer hilft:

- Öffnen Sie keine unaufgeforderten Anhänge, ohne sie zuvor mit einem vertrauenswürdigen Absender zu überprüfen.

- Behandeln Sie alle unerwarteten Dokumente, insbesondere solche, in denen Sie aufgefordert werden, „Inhalte zu aktivieren“ oder „Bearbeitung zu aktivieren“, als verdächtig.

- Makros standardmäßig deaktiviert lassen und nur signierte Makros von vertrauenswürdigen Herausgebern zulassen.

- Verwenden Sie eine aktuelle Echtzeit-Anti-Malware-Lösung.

- Halten Sie Ihr Betriebssystem und Ihre Software stets auf dem neuesten Stand.

Wir berichten nicht nur über Bedrohungen - wir beseitigen sie

Cybersecurity-Risiken sollten nie über eine Schlagzeile hinausgehen. Laden Sie noch heute Malwarebytes herunter, um Bedrohungen von Ihren Geräten fernzuhalten.