Microsoft veröffentlicht wichtige Sicherheitsupdates am zweiten Dienstag jedes Monats, dem sogenannten „Patch Tuesday“. Die Updates dieses Monats beheben 59 Microsoft CVEs, darunter sechs Zero-Day-Sicherheitslücken.

Werfen wir einen kurzen Blick auf diese sechs aktiv ausgenutzten Zero-Days.

Sicherheitslücke beim Umgehen der Windows -Sicherheitsfunktion

CVE-2026-21510 (CVSS-Score 8,8 von 10) ist eine Umgehung der Sicherheitsfunktion in derWindows . Durch einen Fehler im Schutzmechanismus kann ein Angreifer Windows und ähnliche Warnmeldungen umgehen, sobald er einen Benutzer dazu gebracht hat, einen bösartigen Link oder eine bösartige Verknüpfungsdatei zu öffnen.

Die Schwachstelle wird über das Netzwerk ausgenutzt, erfordert jedoch weiterhin eine Interaktion des Benutzers. Das Opfer muss durch Social Engineering dazu gebracht werden, die mit einer Falle versehene Verknüpfung oder den Link zu starten, damit die Umgehung ausgelöst wird. Bei erfolgreicher Ausnutzung kann der Angreifer die üblichen Sicherheitsdialoge „Sind Sie sicher?“ für nicht vertrauenswürdige Inhalte unterdrücken oder umgehen, wodurch es einfacher wird, weitere Payloads zu übertragen und auszuführen, ohne den Verdacht des Benutzers zu wecken.

Sicherheitslücke beim Umgehen von Sicherheitsfunktionen im MSHTML-Framework

CVE-2026-21513 (CVSS-Score 8,8 von 10) betrifft das MSHTML-Framework, das von Trident/Embedded Web Rendering in Internet Explorer verwendet wird. Es wird als Ausfall eines Schutzmechanismus klassifiziert, der zu einer Umgehung der Sicherheitsfunktion über das Netzwerk führt.

Für einen erfolgreichen Angriff muss das Opfer eine bösartige HTML-Datei oder eine speziell gestaltete Verknüpfung (.lnk) öffnen, die MSHTML für die Darstellung nutzt. Nach dem Öffnen ermöglicht die Schwachstelle einem Angreifer, bestimmte Sicherheitsprüfungen in MSHTML zu umgehen, wodurch möglicherweise normale Browser- oder Office-Sandbox- oder Warnschutzmaßnahmen entfernt oder abgeschwächt werden und die Ausführung von Folgecode oder Phishing-Aktivitäten ermöglicht werden.

Sicherheitslücke beim Umgehen von Sicherheitsfunktionen in Microsoft Word

CVE-2026-21514 (CVSS-Score 5,5 von 10) betrifft Microsoft Word. Es stützt sich bei einer Sicherheitsentscheidung auf nicht vertrauenswürdige Eingaben, was zu einer Umgehung der lokalen Sicherheitsfunktion führt.

Ein Angreifer muss einen Benutzer dazu verleiten, ein schädliches Word-Dokument zu öffnen, um diese Sicherheitslücke auszunutzen. Bei einer erfolgreichen Ausnutzung wird die nicht vertrauenswürdige Eingabe falsch verarbeitet, wodurch die Schutzmaßnahmen von Word für eingebettete oder aktive Inhalte möglicherweise umgangen werden. Dies führt zur Ausführung von Inhalten, die vom Angreifer kontrolliert werden und normalerweise blockiert würden.

Sicherheitslücke durch Erhöhung der Berechtigungen im Desktop Window Manager

CVE-2026-21519 (CVSS-Score 7,8 von 10) ist eine lokale Sicherheitslücke in Windows Window Manager, die durch Typverwechslung verursacht wird (ein Fehler, bei dem das System einen Datentyp als einen anderen behandelt, was zu unbeabsichtigtem Verhalten führt).

Ein lokal authentifizierter Angreifer mit geringen Berechtigungen und ohne erforderliche Benutzerinteraktion kann das Problem ausnutzen, um höhere Berechtigungen zu erlangen. Die Ausnutzung muss lokal erfolgen, beispielsweise über ein speziell gestaltetes Programm oder eine Exploit-Kette, die auf dem Zielsystem ausgeführt wird. Ein Angreifer, der diese Sicherheitslücke erfolgreich ausnutzt, könnte SYSTEM-Berechtigungen erlangen.

Sicherheitslücke in Windows Access Connection Manager – Denial-of-Service

CVE-2026-21525 (CVSS-Score 6,2 von 10) ist eine Denial-of-Service-Sicherheitslücke imWindows Access Connection Manager-Dienst (RasMan).

Ein nicht authentifizierter lokaler Angreifer kann die Schwachstelle mit geringem Aufwand ausnutzen, was zu einer hohen Auswirkung auf die Verfügbarkeit, jedoch zu keiner direkten Auswirkung auf die Vertraulichkeit oder Integrität führt. Das bedeutet, dass er den Dienst oder möglicherweise das System zum Absturz bringen könnte, jedoch keine Berechtigungen erweitern oder bösartigen Code ausführen könnte.

Sicherheitslücke in Windows Desktop Services – Erhöhung von Berechtigungen

CVE-2026-21533 (CVSS-Score 7,8 von 10) ist eine Sicherheitslücke in Windows Desktop Services, die eine Ausweitung von Berechtigungen ermöglicht und durch eine unsachgemäße Berechtigungsverwaltung verursacht wird.

Ein lokal authentifizierter Angreifer mit geringen Berechtigungen und ohne erforderliche Benutzerinteraktion kann die Schwachstelle ausnutzen, um seine Berechtigungen auf SYSTEM zu erweitern und die Vertraulichkeit, Integrität und Verfügbarkeit des betroffenen Systems vollständig zu kompromittieren. Eine erfolgreiche Ausnutzung umfasst in der Regel die Ausführung von vom Angreifer kontrolliertem Code auf einem System mit Remote Desktop Services und den Missbrauch des anfälligen Pfads zur Berechtigungsverwaltung.

Azure-Sicherheitslücken

Azure-Benutzern wird außerdem empfohlen, zwei kritische Sicherheitslücken mit einer CVSS-Bewertung von 9,8 zu beachten:

- CVE-2026-21531betrifft Azure SDK

- CVE-2026-24300betrifft Azure Front Door

So wenden Sie Korrekturen an und prüfen, ob Sie geschützt sind

Diese Updates beheben Sicherheitsprobleme und sorgen für den Schutz Ihres Windows . Hier erfahren Sie, wie Sie sicherstellen, dass Sie auf dem neuesten Stand sind:

1. Einstellungen öffnen

- Klicken Sie auf die Schaltfläche„Start“(das Windows unten links auf Ihrem Bildschirm).

- Klicken Sie auf Einstellungen (es sieht aus wie ein kleines Zahnrad).

2. Gehen Sie zu Windows Update

- Wählen Sie im Fenster "Einstellungen" die Option " Windows Update" (normalerweise unten im Menü auf der linken Seite).

3.Auf Updates prüfen

- Klicken Sie auf die Schaltfläche " Nach Updates suchen".

- Windows nach den neuesten Patch Tuesday-Updates.

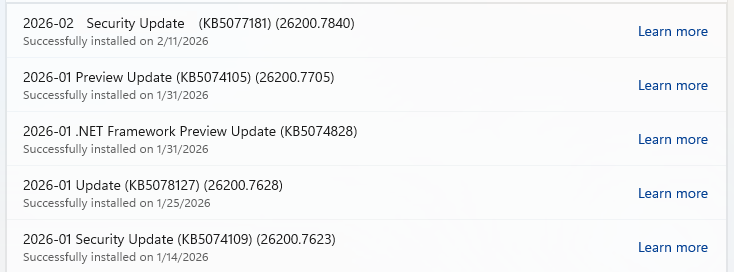

- Wenn Sie zuvor automatische Updates ausgewählt haben, wird dies möglicherweise unter„Update-Verlauf“ angezeigt:

- Oder es wird die Meldung„Neustart erforderlich“angezeigt, was bedeutet, dass Sie lediglich Ihr System neu starten müssen, um die Aktualisierung abzuschließen.

- Wenn nicht, fahren Sie mit den folgenden Schritten fort.

4. Herunterladen und Installieren

- Wenn Updates gefunden werden, werden sie sofort heruntergeladen. Sobald der Download abgeschlossen ist, wird eine Schaltfläche mit der Aufschrift " Jetzt installieren oder neu starten" angezeigt.

- Klicken Sie bei Bedarf auf Installieren und folgen Sie den Aufforderungen. Normalerweise muss Ihr Computer neu gestartet werden, um die Aktualisierung abzuschließen. Wenn dies der Fall ist, klicken Sie auf Jetzt neu starten.

5. Prüfen Sie, ob Sie auf dem neuesten Stand sind

- Rufen Sie nach dem Neustart wieder Windows Update auf und überprüfen Sie es erneut. Wenn dort steht, dass Sie auf dem neuesten Stand sind, ist alles bereit!

Wir berichten nicht nur über Bedrohungen - wir beseitigen sie

Cybersecurity-Risiken sollten nie über eine Schlagzeile hinausgehen. Laden Sie noch heute Malwarebytes herunter, um Bedrohungen von Ihren Geräten fernzuhalten.