Ein Mitglied unseres Web-Rechercheteams wies mich auf ein gefälschtes WinRAR-Installationsprogramm hin, das auf verschiedenen chinesischen Websites verlinkt war. Wenn solche Links auftauchen, ist das in der Regel ein deutliches Anzeichen für eine neue Kampagne.

Also habe ich die Datei heruntergeladen und mit der Analyse begonnen, die sich als eine Art Matroschka-Puppe herausstellte. Schicht für Schicht, Schicht für Schicht.

WinRAR ist ein beliebtes Dienstprogramm, das häufig von „inoffiziellen“ Websites heruntergeladen wird, wodurch Kampagnen mit gefälschten Downloads eine größere Chance haben, wirksam zu sein.

Häufig enthalten diese Payloads selbstextrahierende oder mehrstufige Komponenten, die je nach anfänglicher Systemanalyse weitere Malware herunterladen, Persistenz herstellen, Daten exfiltrieren oder Hintertüren öffnen können. Es war daher keine Überraschung, dass eine der ersten Aktionen dieser Malware darin bestand, auf sensible Windows in Form von Windows zuzugreifen.

Dies und andere Ergebnisse unserer Analyse (siehe unten) deuten darauf hin, dass die Datei die für das betroffene System „am besten geeignete“ Malware auswählt, bevor sie es weiter kompromittiert oder infiziert.

Wie man sicher bleibt

Wenn Sie nach einer Software suchen, um ein Problem zu lösen, können leicht Fehler passieren, insbesondere wenn Sie diese Lösung schnell benötigen. Ein paar einfache Tipps können Ihnen helfen, in solchen Situationen auf der sicheren Seite zu bleiben.

- Laden Sie Software nur von offiziellen und vertrauenswürdigen Quellen herunter. Klicken Sie nicht auf Links, die Ihnen diese Software in sozialen Medien, E-Mails oder auf anderen unbekannten Websites versprechen.

- Verwenden Sie eine Echtzeit -Anti-Malware-Lösung, um Bedrohungen zu blockieren, bevor sie ausgeführt werden können.

Analyse

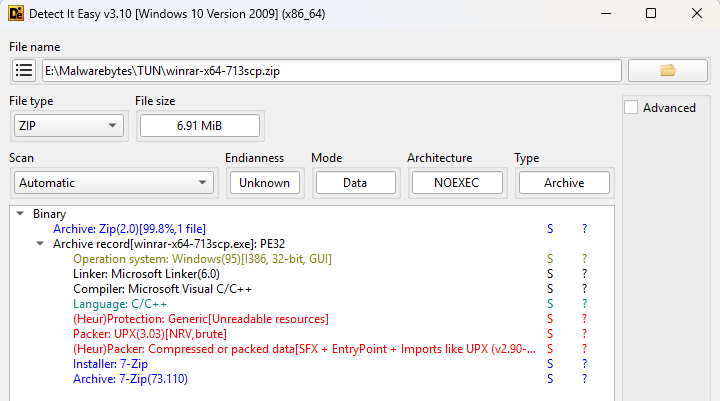

Die Originaldatei hieß winrar-x64-713scp.zip und die erste Analyse mit Detect It Easy (DIE) deutete bereits auf mehrere Schichten hin.

Entpacken der erzeugten Datei winrar-x64-713scp.exe die sich als eine mit UPX gepackte Datei herausstellte, für die das --force Option zum Entpacken aufgrund absichtlicher PE-Anomalien. UPX bricht die Komprimierung normalerweise ab, wenn es unerwartete Werte oder unbekannte Daten in den Feldern des ausführbaren Headers findet, da diese Daten für die korrekte Ausführung des Programms erforderlich sein können. Die --force Diese Option weist UPX an, diese Anomalien zu ignorieren und die Dekomprimierung trotzdem fortzusetzen.

Beim Betrachten der entpackten Datei zeigte DIE eine weitere Ebene: (Heur)Packer: Compressed or packed data[SFX]Als ich mir die Zeichenfolgen in der Datei ansah, fielen mir zwei Dinge auf RunProgram Beispiele:

RunProgram="nowait:\"1winrar-x64-713scp1.exe\" "

RunProgram="nowait:\"youhua163

Diese Befehle weisen das SFX-Archiv an, die eingebetteten Programme unmittelbar nach der Extraktion auszuführen, ohne auf deren Abschluss zu warten (nowait).

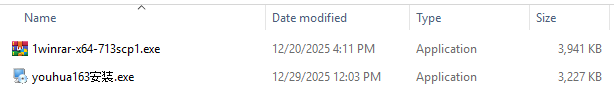

Mit PeaZip habe ich beide eingebetteten Dateien extrahiert.

Die chinesischen Schriftzeichen „安装„erschwerten die Zeichenfolgenanalyse, aber sie lassen sich mit „installieren“ übersetzen, was mein Interesse weiter weckte. Die Datei 1winrar-x64-713scp1.exe stellte sich als das eigentliche WinRAR-Installationsprogramm heraus, das wahrscheinlich hinzugefügt wurde, um den Verdacht derjenigen zu zerstreuen, die die Malware ausführen.

Nachdem ich eine weitere Ebene entfernt hatte, stellte sich heraus, dass die andere Datei eine passwortgeschützte ZIP-Datei mit dem Namen „setup.hta“ war. Die hier verwendete Verschleierung veranlasste mich dazu, zur dynamischen Analyse überzugehen. Die Ausführung der Datei auf einer virtuellen Maschine zeigte, dass „setup.hta“ zur Laufzeit direkt in den Speicher entpackt wird. Der Speicherauszug enthüllte eine weitere interessante Zeichenfolge: nimasila360.exe.

Dies ist eine bekannte Datei, die häufig von gefälschten Installationsprogrammen erstellt wird und mit der Winzipper-Malware in Verbindung steht. Winzipper ist ein bekanntes chinesischsprachiges Schadprogramm, das sich als harmloses Dateiarchiv tarnt, um sich häufig über Links oder Anhänge auf den Computer des Opfers zu schleichen. Nach dem Öffnen und der Installation installiert es unbemerkt eine versteckte Hintertür, über die Angreifer den Computer fernsteuern, Daten stehlen und zusätzliche Malware installieren können, während das Opfer glaubt, lediglich legitime Software installiert zu haben.

Indikatoren für Kompromisse (IOCs)

Domains:

winrar-tw[.]com

winrar-x64[.]com

winrar-zip[.]com

Dateinamen:

winrar-x64-713scp.zip

youhua163Installation.exe

setup.hta (abgelegt in C:\Users\{username}\AppData\Local\Temp)

Die Webschutzkomponente Malwarebytesblockiert alle Domänen, die die schädliche Datei und das Installationsprogramm hosten.

![Malwarebytes winrar-tw[.]com](https://www.malwarebytes.com/wp-content/uploads/sites/2/2026/01/blocked.png)