Un miembro de nuestro equipo de investigación web me señaló un instalador falso de WinRAR que aparecía enlazado en varios sitios web chinos. Cuando empiezan a aparecer estos enlaces, suele ser un buen indicador de que hay una nueva campaña.

Así que descargué el archivo y comencé un análisis, que resultó ser algo así como una muñeca matrioska. Capa tras capa, tras capa.

WinRAR es una popular utilidad que a menudo se descarga de sitios «no oficiales», lo que aumenta las posibilidades de que las campañas que ofrecen descargas falsas sean efectivas.

A menudo, estas cargas útiles contienen componentes autoextraíbles o multietapa que pueden descargar más malware, establecer persistencia, filtrar datos o abrir puertas traseras, todo ello en función de un análisis inicial del sistema. Por lo tanto, no fue ninguna sorpresa que una de las primeras acciones que realizó este malware fuera acceder a Windows confidenciales Windows en forma de información Windows .

Esto, junto con otros hallazgos de nuestro análisis (véase más abajo), indica que el archivo selecciona el malware «más adecuado» para el sistema afectado antes de comprometerlo o infectarlo aún más.

Cómo mantenerse seguro

Es fácil cometer errores cuando se busca un software para resolver un problema, especialmente cuando se quiere una solución rápida. Algunos consejos sencillos pueden ayudarle a mantenerse a salvo en situaciones como esta.

- Descargue software únicamente de fuentes oficiales y de confianza. Evite hacer clic en enlaces que prometen ofrecer ese software en redes sociales, correos electrónicos u otros sitios web desconocidos.

- Utilice una solución antimalware actualizada en tiempo real para bloquear las amenazas antes de que puedan ejecutarse.

Análisis

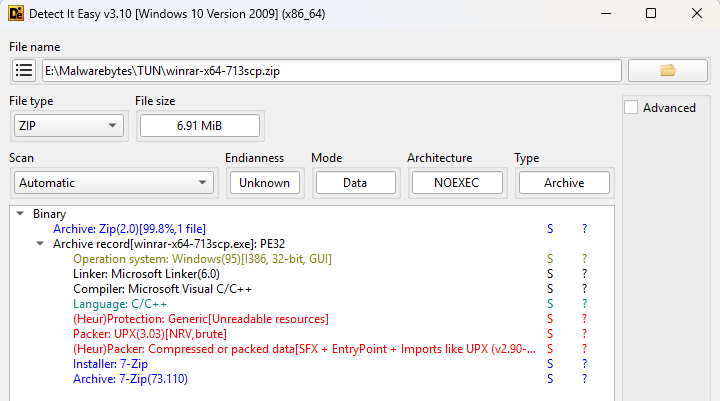

El archivo original se llamaba winrar-x64-713scp.zip y el análisis inicial con Detect It Easy (DIE) ya apuntaba a varias capas.

Al descomprimir el archivo se produjo winrar-x64-713scp.exe que resultó ser un archivo comprimido con UPX que requería el --force opción de descomprimirlo debido a anomalías deliberadas en el PE. UPX normalmente aborta la compresión si encuentra valores inesperados o datos desconocidos en los campos del encabezado del ejecutable, ya que esos datos pueden ser necesarios para que el programa se ejecute correctamente. El --force La opción le indica a UPX que ignore estas anomalías y continúe con la descompresión de todos modos.

Al examinar el archivo descomprimido, DIE mostró otra capa más: (Heur)Packer: Compressed or packed data[SFX]Al examinar las cadenas dentro del archivo, noté dos RunProgram ejemplos:

RunProgram="nowait:\"1winrar-x64-713scp1.exe\" "

RunProgram="nowait:\"youhua163

Estos comandos indican al archivo SFX que ejecute los programas incrustados inmediatamente después de la extracción, sin esperar a que esta finalice (nowait).

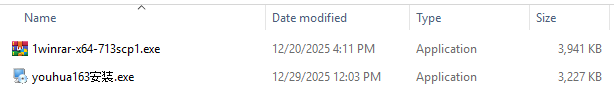

Con PeaZip, extraje ambos archivos incrustados.

Los caracteres chinos «安装«complicaron el análisis de la cadena, pero se traducen como «instalar», lo que despertó aún más mi interés. El archivo 1winrar-x64-713scp1.exe resultó ser el instalador real de WinRAR, probablemente incluido para disipar las sospechas de cualquiera que ejecutara el malware.

Después de eliminar otra capa, el otro archivo resultó ser un archivo zip protegido con contraseña llamado setup.hta. La ofuscación utilizada aquí me llevó a cambiar al análisis dinámico. Al ejecutar el archivo en una máquina virtual, se observó que setup.hta se descomprime en tiempo de ejecución directamente en la memoria. El volcado de memoria reveló otra cadena interesante: nimasila360.exe.

Se trata de un archivo conocido que suelen crear los instaladores falsos y que está asociado al malware Winzipper. Winzipper es un programa malicioso conocido en chino que se hace pasar por un archivo inofensivo para colarse en el ordenador de la víctima, a menudo a través de enlaces o archivos adjuntos. Una vez abierto e instalado, despliega silenciosamente una puerta trasera oculta que permite a los atacantes controlar remotamente el equipo, robar datos e instalar malware adicional, todo ello mientras la víctima cree que simplemente ha instalado un software legítimo.

Indicadores de compromiso (IOC)

Dominios:

winrar-tw[.]com

winrar-x64[.]com

winrar-zip[.]com

Nombres de archivo:

winrar-x64-713scp.zip

youhua163instalar.exe

setup.hta (eliminado en C:\Users\{username}\AppData\Local\Temp)

El componente de protección web Malwarebytesbloquea todos los dominios que alojan el archivo malicioso y el instalador.

![Malwarebytes winrar-tw[.]com](https://www.malwarebytes.com/wp-content/uploads/sites/2/2026/01/blocked.png)