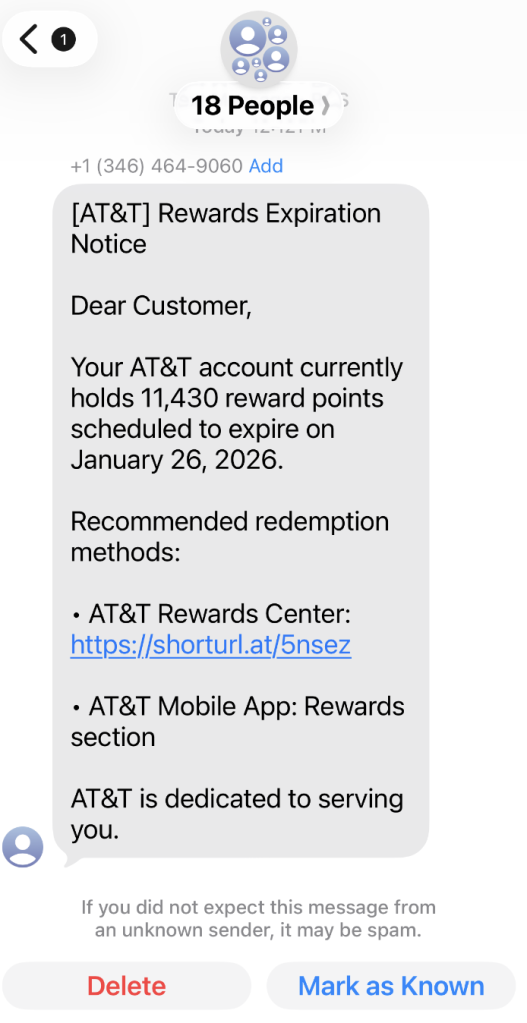

Un compañero de trabajo compartió este SMS sospechoso en el que AT&T supuestamente advierte al destinatario de que sus puntos de recompensa están a punto de caducar.

Los ataques de phishing son cada vez más sofisticados, probablemente con la ayuda de la inteligencia artificial. Cada vez imitan mejor a las grandes marcas, no solo en apariencia, sino también en comportamiento. Recientemente, descubrimos una campaña de phishing muy bien ejecutada dirigida a los clientes de AT&T que combina una marca realista, ingeniería social inteligente y tácticas de robo de datos por capas.

En esta publicación, le guiaremos a través de la investigación, pantalla por pantalla, explicando cómo la campaña engaña a sus víctimas y dónde terminan los datos robados.

Este es el mensaje de texto que dio inicio a la investigación.

“Dear Customer,

Your AT&T account currently holds 11,430 reward points scheduled to expire on January 26, 2026.

Recommended redemption methods:

– AT&T Rewards Center: {Shortened link}

– AT&T Mobile App: Rewards section

AT&T is dedicated to serving you.”

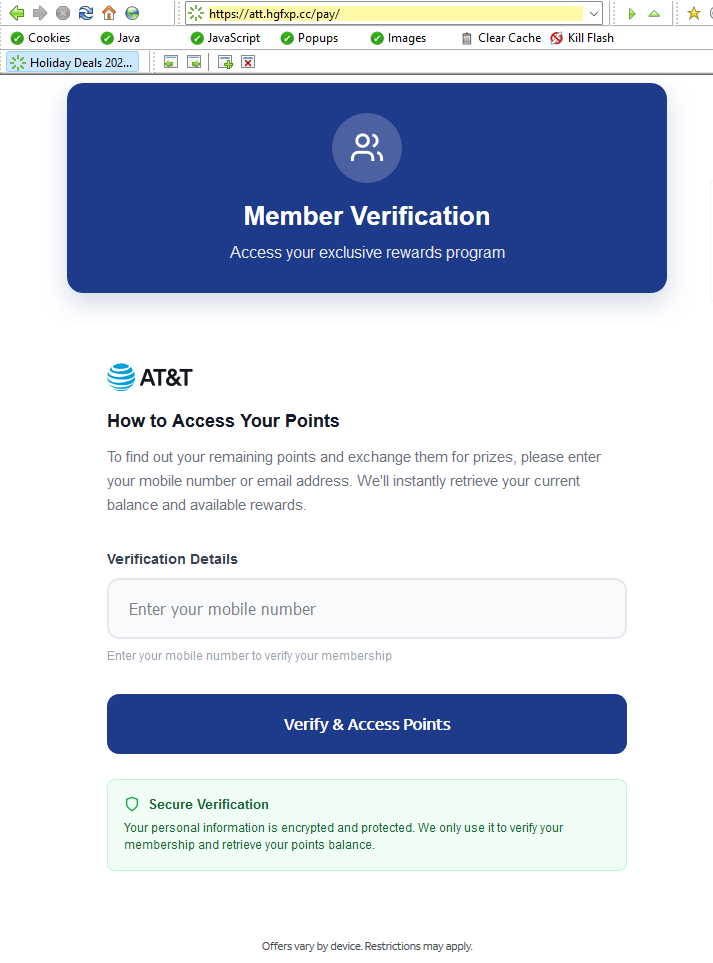

La URL acortada conducía a https://att.hgfxp[.]cc/pay/, un sitio web diseñado para parecerse al sitio web de AT&T en cuanto a nombre y apariencia.

Se copiaron todas las marcas, encabezados y menús, y la página estaba llena de enlaces reales a att.com.

Pero lo más destacado fue una sección especial en la que se explicaba cómo acceder a los puntos de recompensa de AT&T.

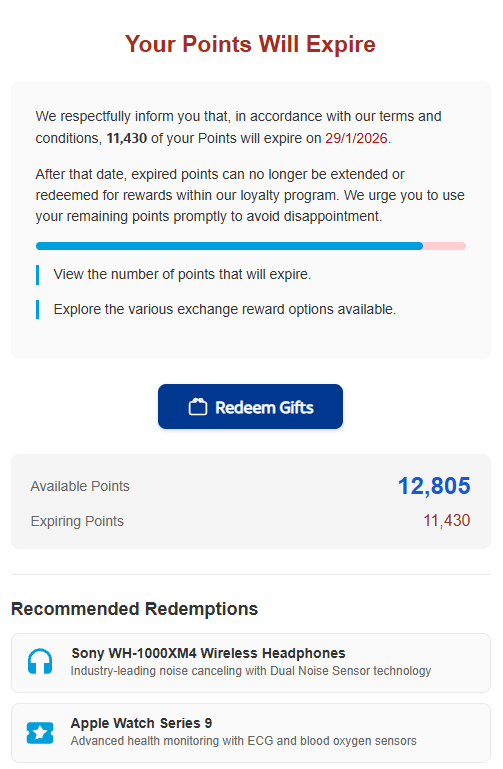

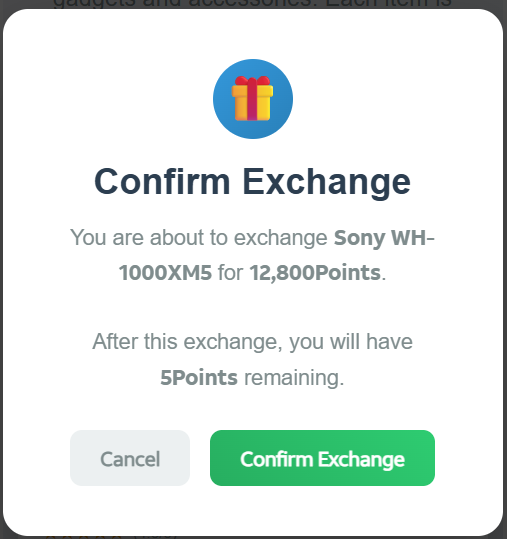

Después de «verificar» su cuenta con un número de teléfono, a la víctima se le muestra un panel de control con una advertencia de que sus puntos AT&T caducarán en dos días. Este breve plazo es una táctica de phishing habitual que aprovecha la urgencia y el miedo a perderse algo (FOMO, por sus siglas en inglés).

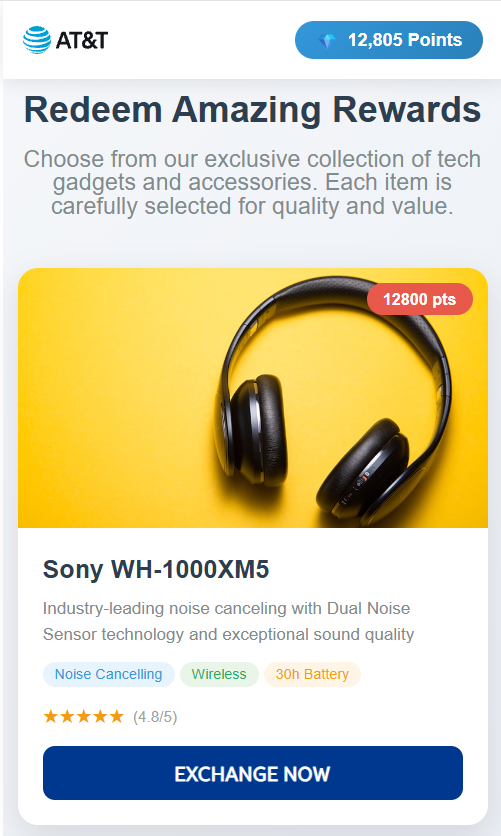

Las recompensas que se ofrecen, como tarjetas Amazon , auriculares, relojes inteligentes y mucho más, son muy atractivas y refuerzan la ilusión de que la víctima está participando en un programa de fidelización legítimo.

Para añadir aún más credibilidad, tras introducir un número de teléfono, la víctima puede ver una lista de regalos disponibles, seguida de una solicitud de confirmación final.

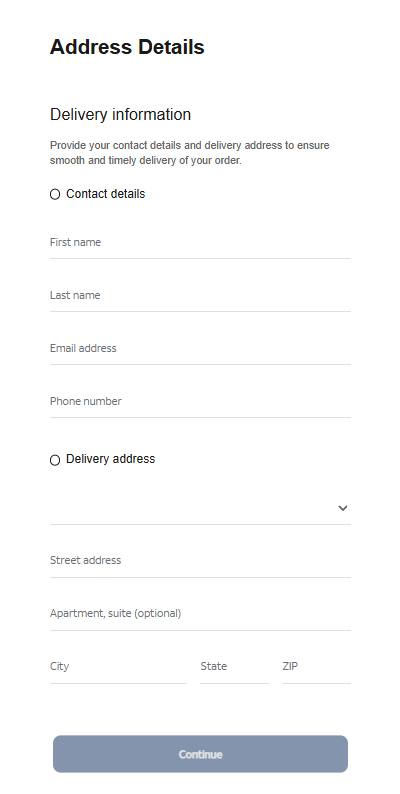

En ese momento, se solicita al objetivo que rellene un formulario de «Información de entrega» en el que se le pide información personal confidencial, como el nombre, la dirección, el número de teléfono, el correo electrónico y otros datos. Aquí es donde se produce el robo de datos.

El flujo de envío visible del formulario es fluido y profesional, con validación en tiempo real y resaltado de errores, tal y como cabría esperar de una marca líder. Esto es deliberado. Los atacantes utilizan un código de validación front-end avanzado para maximizar la calidad y la integridad de la información robada.

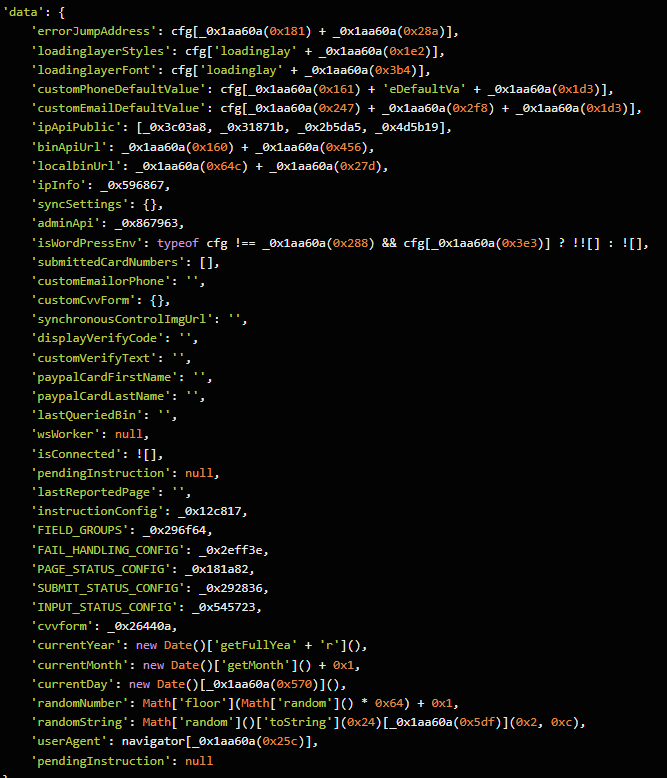

Detrás de la elegante interfaz de usuario, el formulario está conectado a un código JavaScript que, cuando la víctima pulsa «Continuar», recopila todo lo que ha introducido y lo transmite directamente a los atacantes. En nuestra investigación, desciframos su código y encontramos una gran sección de «datos».

Los datos robados se envían en formato JSON mediante POST a https://att.hgfxp[.]cc/api/open/cvvInterface.

Este punto final está alojado en el dominio del atacante, lo que le da acceso inmediato a todo lo que envía la víctima.

¿Qué hace que esta campaña sea eficaz y peligrosa?

- Sofisticado mimetismo: cada página es una réplica exacta de att.com, con enlaces de navegación y logotipos que funcionan.

- Ingeniería social por capas: las víctimas son atraídas paso a paso, cada página hace que bajen la guardia y aumenten su confianza.

- Garantía de calidad: la validación personalizada de formularios JavaScript reduce los errores y aumenta la captura exitosa de datos.

- Código ofuscado: los scripts maliciosos están envueltos en ofuscación, lo que ralentiza el análisis y la eliminación.

- Exfiltración centralizada: todos los datos recopilados se envían directamente al punto final de comando y control del atacante mediante el método POST.

Cómo defenderse

Una serie de señales de alerta podrían haber avisado al destinatario de que se trataba de un intento de phishing:

- El texto se envió a 18 destinatarios a la vez.

- Utilizó un saludo genérico («Estimado cliente») en lugar de una identificación personal.

- El número del remitente no era un contacto reconocido de AT&T.

- La fecha de caducidad cambiaba si la víctima visitaba el sitio falso en una fecha posterior.

Además de evitar los enlaces no solicitados, aquí tienes algunas formas de mantenerte seguro:

- Acceda a sus cuentas únicamente a través de aplicaciones oficiales o escribiendo directamente la dirección del sitio web oficial (att.com) en su navegador.

- Comprueba cuidadosamente las URL. Aunque una página parezca perfecta, pasa el cursor por encima de los enlaces y comprueba en la barra de direcciones que los dominios sean oficiales.

- Habilite la autenticación multifactorialpara su cuenta de AT&T y otras cuentas críticas.

- Utilice una solución antimalware actualizada en tiempo real con un módulo de protección web.

Consejo profesional: Malwarebytes Guard ha reconocido este texto como una estafa.

No sólo informamos de las estafas, sino que ayudamos a detectarlas.

Los riesgos de ciberseguridad nunca deben ir más allá de un titular. Si algo te parece sospechoso, comprueba si se trata de una estafa con Malwarebytes Guard. Envía una captura de pantalla, pega el contenido sospechoso o comparte un enlace, texto o número de teléfono, y te diremos si se trata de una estafa o es legítimo. Disponible con Malwarebytes Premium para todos tus dispositivos y en la Malwarebytes para iOS Android.