Un groupe de cybercriminels appelé DarkSpectre serait à l'origine de trois campagnes diffusées par des extensions de navigateur malveillantes : ShadyPanda, GhostPoster et Zoom Stealer.

Nous avons écrit un article sur la campagne ShadyPanda en décembre 2025, avertissant les utilisateurs que des extensions qui fonctionnaient normalement depuis des années étaient soudainement devenues malveillantes. Après une mise à jour malveillante, ces extensions étaient capables de suivre le comportement de navigation et d'exécuter du code malveillant dans le navigateur.

En décembre également, des chercheurs ont découvert une nouvelle campagne, GhostPoster, et identifié 17 extensions Firefox compromises. Il a été constaté que cette campagne dissimulait du code JavaScript dans le logo des extensions Firefox malveillantes ayant été téléchargées plus de 50 000 fois, permettant ainsi aux pirates de surveiller l'activité du navigateur et d'installer une porte dérobée.

L'utilisation de code malveillant dans des images est une technique appelée stéganographie. Les extensions GhostPoster précédentes cachaient du code JavaScript de chargement dans des icônes PNG telles que logo.png pour les extensions Firefox telles que « Free VPN », en utilisant un marqueur (par exemple, trois signes égal) dans les octets bruts pour séparer les données d'image de la charge utile.

Les nouvelles variantes ont évolué vers l'intégration de charges utiles dans des images arbitraires à l'intérieur du bundle d'extension, puis leur décodage et leur déchiffrement lors de l'exécution. Cela rend le code malveillant beaucoup plus difficile à détecter pour les chercheurs.

Sur la base de ces recherches, d'autres chercheurs ont découvert 17 extensions supplémentaires associées au même groupe, en plus de celles initialement identifiées dans Firefox. Celles-ci ont été téléchargées plus de 840 000 fois au total, certaines restant actives pendant près de cinq ans.

GhostPoster a d'abord ciblé Edge Microsoft Edge , puis s'est étendu à Chrome Firefox à mesure que les pirates développaient leur infrastructure. Les pirates ont publié les extensions dans la boutique en ligne de chaque navigateur sous forme d'outils apparemment utiles, avec des noms tels que « Google Translate in Right Click », « Ads Block Ultimate », « Translate Selected Text with Google »,Instagram » et « Youtube Download ».

Les extensions peuvent voir les sites visités, les requêtes de recherche et les comportements d'achat, ce qui permet aux pirates de créer des profils détaillés des habitudes et des intérêts des utilisateurs.

Combinée à d'autres codes malveillants, cette visibilité pourrait être étendue au vol d'identifiants, au détournement de session ou à des attaques ciblant les flux de travail bancaires en ligne, même si ce n'est pas l'objectif principal aujourd'hui.

Comment rester en sécurité

Bien que nous recommandions toujours d'installer uniquement des extensions provenant de boutiques en ligne officielles, ce cas prouve une fois de plus que toutes les extensions disponibles sur ces boutiques ne sont pas sûres. Cela dit, le risque lié à l'installation d'une extension provenant d'une source autre que la boutique en ligne est encore plus grand.

Les extensions répertoriées dans la boutique en ligne sont soumises à unprocessus de vérificationavant d'être approuvées. Ce processus, qui combine des contrôles automatisés et manuels, évalue la sécurité de l'extension, sa conformité aux politiques et l'expérience utilisateur globale. L'objectif est de protéger les utilisateurs contre les escroqueries, les logiciels malveillants et autres activités malveillantes.

Mozilla et Microsoft ont supprimé les modules complémentaires identifiés de leurs boutiques, et Google a confirmé leur suppression du Chrome Store. Cependant, les extensions déjà installées restent actives dans Chrome Edge les utilisateurs les désinstallent manuellement. Lorsque Mozilla bloque un module complémentaire, celui-ci est également désactivé, ce qui l'empêche d'interagir avec Firefox et d'accéder à votre navigateur et à vos données.

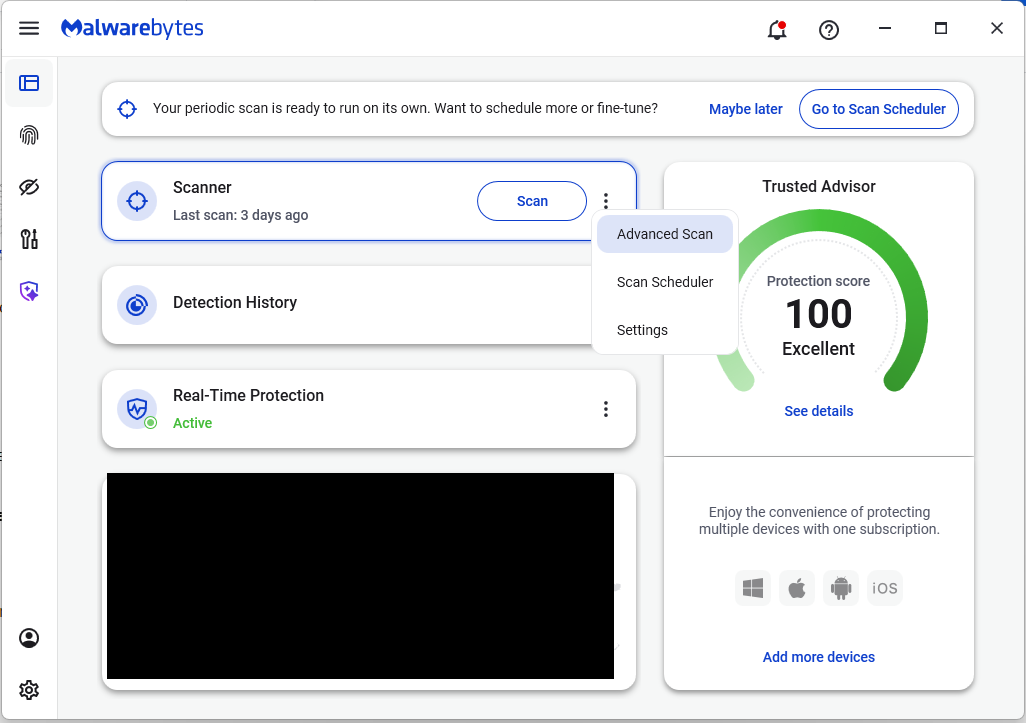

Si vous craignez d'avoir installé l'une de ces extensions, Windows peuvent lancer une analyse Malwarebytes après avoir fermé leur navigateur.

- Sur Malwarebytes Tableau de bord Cliquez sur les trois points superposés pour sélectionner le Advanced option.

- Dans l'onglet Advanced , sélectionnez Analyse approfondie. Notez que cette analyse utilise plus de ressources système que d'habitude.

- Après l'analyse, supprimez tous les éléments trouvés, puis rouvrez votre ou vos navigateurs.

Vérification manuelle :

Voici les noms des 17 extensions supplémentaires qui ont été découvertes :

- Bloqueur de publicités

- Ads Block Ultimate

- Historique Amazon

- Améliorateur de couleur

- Tout convertir

- Curseur sympa

- Lecteur flottant – Mode PiP

- Capture d'écran pleine page

- Google Translate dans le clic droit

- Une clé pour traduire

- Capture d'écran de page

- Flux RSS

- Enregistrer l'image sur Pinterest en cliquant avec le bouton droit de la souris

- Traduire le texte sélectionné avec Google

- Traduire le texte sélectionné avec un clic droit

- Téléchargement Youtube

Remarque : il peut exister des extensions portant le même nom qui ne sont pas malveillantes.

Nous ne nous contentons pas de signaler les menaces, nous contribuons à protéger l'ensemble de votre identité numérique.

Les risques liés à la cybersécurité ne devraient jamais dépasser le stade des gros titres. Protégez vos informations personnelles et celles de votre famille en utilisant une protection d'identité.