Des chercheurs ont découvert une méthode permettant de voler des données qui contourne les mécanismes de sécurité intégrés à Microsoft Copilot.

Le flux d'attaque, appelé Reprompt, exploite la manière dont Microsoft Copilot traite les paramètres URL afin de détourner la session Copilot Personal existante d'un utilisateur.

Copilot est un assistant IA qui se connecte à un compte personnel et s'intègre à Windows, au Edge et à diverses applications grand public.

Le problème a été corrigé dans la mise à jour Patch Tuesday de janvier de Microsoft, et rien n'indique pour l'instant qu'il ait été exploité dans la nature. Cela montre néanmoins une fois de plus à quel point il peut être risqué de faire confiance aux assistants IA à l'heure actuelle.

Reprompt cache une invite malveillante dans le paramètre q d'une URL Copilot par ailleurs légitime. Lorsque la page se charge, Copilot exécute automatiquement cette invite, permettant à un attaquant d'exécuter des actions dans la session authentifiée de la victime après un simple clic sur un lien de phishing.

En d'autres termes, les pirates peuvent dissimuler des instructions secrètes dans l'adresse Web d'un lien Copilot, à un endroit où la plupart des utilisateurs ne regardent jamais. Copilot exécute ensuite ces instructions cachées comme si les utilisateurs les avaient saisies eux-mêmes.

Étant donné que Copilot accepte les invites via un paramètre URL q et les exécute automatiquement, un e-mail de phishing peut inciter un utilisateur à cliquer sur un lien Copilot d'apparence légitime tout en injectant silencieusement des instructions contrôlées par l'attaquant dans une session Copilot en direct.

Ce qui distingue Reprompt des autres attaques similaires par injection de prompt, c'est qu'il ne nécessite aucune invite saisie par l'utilisateur, aucun plugin installé et aucun connecteur activé.

Le principe de l'attaque Reprompt est étonnamment simple. Bien que Copilot mette en place des mesures de sécurité pour empêcher les fuites directes de données, ces protections ne s'appliquent qu'à la requête initiale. Les pirates ont réussi à contourner ces barrières de sécurité en demandant simplement à Copilot de répéter chaque action deux fois.

À partir de là, les chercheurs ont noté :

« Une fois la première invite exécutée, le serveur de l'attaquant émet des instructions de suivi basées sur les réponses précédentes et forme une chaîne continue de requêtes. Cette approche dissimule l'intention réelle à la fois à l'utilisateur et aux outils de surveillance côté client, rendant la détection extrêmement difficile. »

Comment rester en sécurité

Vous pouvez vous protéger contre l'attaque Reprompt en installant les mises à jour Patch Tuesday de janvier 2026.

Si disponible, utilisez Microsoft 365 Copilot pour les données professionnelles, car il bénéficie de l'audit Purview, de la prévention des pertes de données (DLP) au niveau du locataire et des restrictions administratives qui n'étaient pas disponibles pour Copilot Personal dans le cas étudié. Les règles DLP recherchent les données sensibles telles que les numéros de carte de crédit, les numéros d'identification, les données de santé, et peuvent bloquer, avertir ou enregistrer lorsque quelqu'un tente de les envoyer ou de les stocker de manière risquée (e-mail, OneDrive, Teams, connecteurs Power Platform, etc.).

Ne cliquez pas sur des liens non sollicités avant d'avoir vérifié auprès d'une source (fiable) qu'ils sont sûrs.

Selon certaines informations, Microsoft serait en train de tester une nouvelle politique permettant aux administrateurs informatiques de désinstaller l'assistant numérique Copilot, basé sur l'intelligence artificielle, sur les appareils gérés.

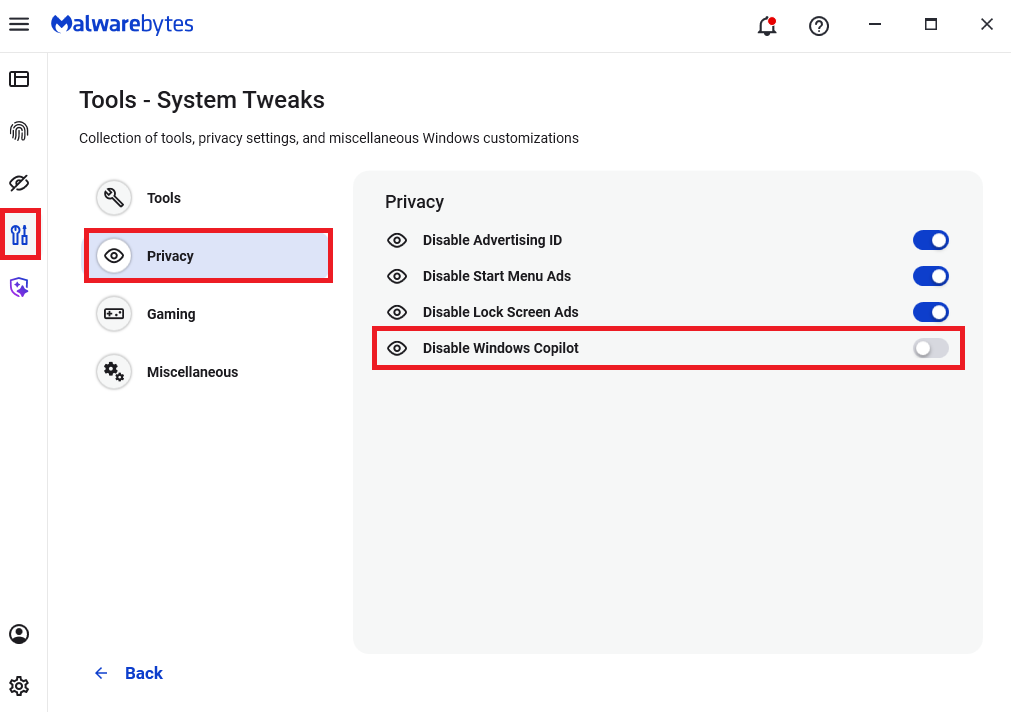

Malwarebytes Les utilisateurs peuvent désactiver Copilot sur leurs ordinateurs personnels dans Outils > Privacy, où vous pouvez activer (bleu) l'option Désactiver Windows .

De manière générale, sachez que l'utilisation d'assistants IA comporte toujours des risques pour la confidentialité. Tant qu'il existe des moyens pour les assistants d'ingérer automatiquement des données non fiables (telles que des paramètres URL, du texte de page, des métadonnées et des commentaires) et de les fusionner dans des invites ou des instructions système cachées sans séparation ni filtrage rigoureux, les utilisateurs restent exposés au risque de fuite d'informations privées.

Ainsi, lorsque vous utilisez un assistant IA pouvant être piloté via des liens, l'automatisation du navigateur ou du contenu externe, il est raisonnable de supposer que des problèmes de type « Reprompt » sont au moins possibles et doivent être pris en considération.

Nous ne nous contentons pas de signaler les menaces, nous les éliminons.

Les risques de cybersécurité ne devraient jamais se propager au-delà d'un titre. Éliminez les menaces de vos appareils en téléchargeant Malwarebytes dès aujourd'hui.