L'outil d'IA Vercel a été utilisé de manière abusive par des cybercriminels pour créer un site web Malwarebytes .

Les cybercriminels n'ont plus besoin de compétences en conception ou en codage pour créer un faux site de marque convaincant. Tout ce dont ils ont besoin, c'est d'un nom de domaine et d'un créateur de site web basé sur l'IA. En quelques minutes, ils peuvent cloner l'apparence d'un site, y intégrer des flux de paiement ou de vol d'identifiants, et commencer à attirer des victimes via les moteurs de recherche, les réseaux sociaux et les spams.

L'un des effets secondaires d'être une marque établie et reconnue est d'attirer des imitateurs qui veulent profiter de cette confiance sans fournir aucun effort. Les cybercriminels ont toujours su qu'il était beaucoup plus facile de tromper les utilisateurs en se faisant passer pour quelque chose qu'ils connaissent déjà plutôt qu'en inventant quelque chose de nouveau. Les progrès de l'IA ont rendu très facile pour les escrocs de créer de faux sites convaincants.

L'enregistrement d'un nom de domaine plausible est peu coûteux et rapide, en particulier auprès des bureaux d'enregistrement et des revendeurs qui effectuent peu ou pas de vérifications préalables. Une fois que les pirates ont trouvé un nom suffisamment similaire à celui de la marque authentique, ils peuvent utiliser des outils basés sur l'intelligence artificielle pour copier les mises en page, les couleurs et les éléments de marque, et générer des pages produits, des processus d'inscription et des FAQ qui semblent « conformes à la marque ».

Une avalanche de faux sites « officiels »

Les données relatives aux dernières périodes de fêtes montrent à quel point l'utilisation abusive à grande échelle des domaines est devenue courante.

Au cours d'une période de trois mois précédant la saison des achats de 2025, les chercheurs ont observé plus de 18 000 domaines sur le thème des fêtes de fin d'année avec des appâts tels que « Noël », « Black Friday » et « Flash Sale », dont au moins 750 ont été confirmés comme malveillants et beaucoup d'autres font encore l'objet d'une enquête. Au cours de la même période, environ 19 000 domaines supplémentaires ont été enregistrés dans le but explicite d'usurper l'identité de grandes marques de distribution, dont près de 3 000 hébergeaient déjà des pages de phishing ou des vitrines frauduleuses.

Ces sites sont utilisés à toutes fins, depuis la collecte d'identifiants et la fraude aux paiements jusqu'à la diffusion de logiciels malveillants déguisés en « outils de suivi des commandes » ou en « mises à jour de sécurité ».

Les pirates améliorent ensuite la visibilité de leurs sites en utilisant des techniques telles que le SEO poisoning, l'abus de publicités et le spam dans les commentaires, afin de faire apparaître leurs sites contrefaits dans les résultats de recherche et de les promouvoir dans les flux sociaux, juste à côté des sites légitimes. Du point de vue de l'utilisateur, en particulier sur un appareil mobile sans fonction de survol, ce site contrefait peut n'être qu'à une faute de frappe ou un clic de distance.

Quand l'usurpation d'identité touche de près

Un exemple récent montre à quel point les barrières à l'entrée sont désormais faibles.

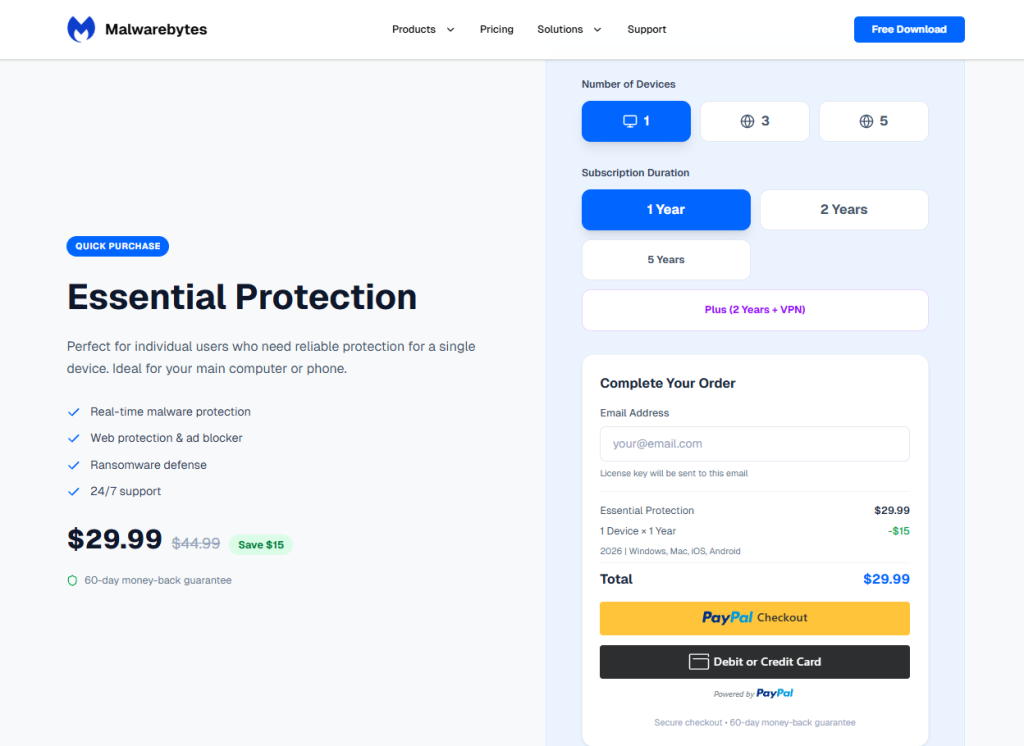

Nous avons été alertés au sujet d'un site, installmalwarebytes[.]org, qui imitait le logo et la mise en page du Malwarebytes authentique Malwarebytes .

Une inspection minutieuse a révélé que le code HTML comportait une balise méta pointant vers la version v0 de Vercel, un constructeur d'applications et de sites web assisté par IA.

Cet outil permet aux utilisateurs de coller une URL existante dans une invite afin de recréer automatiquement sa mise en page, son style et sa structure, produisant ainsi un clone quasi parfait d'un site en très peu de temps.

L'histoire du domaine usurpateur témoigne d'une évolution progressive vers l'abus.

Enregistré en 2019, le site ne comportait initialement aucune Malwarebytes . En 2022, l'opérateur a commencé à intégrer Malwarebytes tout en publiant du contenu sur la sécurité en indonésien. Cela a probablement contribué à améliorer la réputation du site dans les moteurs de recherche tout en normalisant l'image de la marque auprès des visiteurs. Plus tard, le site est devenu vide, sans aucune archive publique pour 2025, pour réapparaître sous la forme d'un clone complet soutenu par des outils assistés par l'IA.

Le trafic n'est pas arrivé par hasard. Des liens vers le site sont apparus dans des commentaires indésirables et ont été injectés sur des sites web sans rapport, donnant aux utilisateurs l'impression de références organiques et les dirigeant vers de fausses pages de téléchargement.

Les flux de paiement étaient tout aussi opaques. Le faux site utilisait PayPal les paiements, mais l'intégration masquait le nom et le logo du commerçant sur les écrans de confirmation destinés aux utilisateurs, ne laissant apparaître que les informations personnelles de l'acheteur. Cela permettait aux criminels d'accepter de l'argent tout en révélant le moins d'informations possible sur eux-mêmes.

En coulisses, les données d'enregistrement historiques indiquaient une origine en Inde et une adresse IP d'hébergement (209.99.40[.]222) associée au parking de domaines et à d'autres utilisations douteuses plutôt qu'à un hébergement de production normal.

Combiné au clonage alimenté par l'IA et à la configuration de paiement évasive, cela a donné lieu à une fraude peu coûteuse et très fiable.

Les créateurs de sites web basés sur l'IA comme multiplicateurs de force

Le cas installmalwarebytes[.]org n'est pas un cas isolé d'utilisation abusive des générateurs assistés par IA. Il s'inscrit dans un schéma plus large où les pirates utilisent des outils génératifs pour créer et héberger des sites de phishing à grande échelle.

Les équipes chargées du renseignement sur les menaces ont documenté l'utilisation abusive de la plateforme v0 de Vercel pour générer des pages de phishing entièrement fonctionnelles qui usurpent l'identité des portails de connexion de diverses marques, notamment des fournisseurs d'identité et des services cloud, le tout à partir de simples invites textuelles. Une fois que l'IA a produit un clone, les criminels peuvent modifier quelques liens pour les rediriger vers leurs propres backends de vol d'identifiants et les mettre en ligne en quelques minutes.

Les recherches sur le rôle de l'IA dans le phishing moderne montrent que les pirates s'appuient fortement sur les générateurs de sites web, les assistants de rédaction et les chatbots pour rationaliser l'ensemble de la chaîne d'attaque, depuis la rédaction de textes persuasifs en plusieurs langues jusqu'à la création de pages réactives qui s'affichent correctement sur tous les appareils. Une analyse des campagnes de phishing assistées par l'IA a révélé qu'environ 40 % des abus observés impliquaient des services de génération de sites web, 30 % des outils de rédaction IA et environ 11 % des chatbots, souvent en combinaison. Cette combinaison permet même à des acteurs peu qualifiés de produire des escroqueries d'apparence professionnelle qui nécessitaient auparavant des compétences spécialisées ou des kits payants.

La croissance d'abord, les garde-fous ensuite

Le problème fondamental n'est pas que l'IA puisse créer des sites web. C'est que les incitations liées au développement des plateformes d'IA sont biaisées. Les fournisseurs subissent une pression intense pour proposer de nouvelles fonctionnalités, élargir leur base d'utilisateurs et conquérir des parts de marché, et cette pression prend souvent le pas sur les investissements sérieux dans la prévention des abus.

Comme l'a déclaré Mark Beare, directeur Malwarebytes :

« Les créateurs de sites web basés sur l'IA, tels que Lovable et Vercel, ont considérablement réduit les obstacles à la création de sites web sophistiqués en quelques minutes. Bien que ces plateformes intègrent des contrôles de sécurité de base, elles se concentrent principalement sur la rapidité, la facilité d'utilisation et la croissance, et non sur la prévention de l'usurpation d'identité à grande échelle. Ce déséquilibre permet aux acteurs malveillants d'agir plus rapidement que les défenses, en créant de fausses marques convaincantes avant que les victimes ou les entreprises ne puissent réagir. »

Les générateurs de sites permettent de cloner l'image de marque d'entreprises renommées sans aucune vérification, les flux de publication ignorent les contrôles d'identité et la modération échoue discrètement ou ne réagit qu'après un signalement d'abus. Certains constructeurs permettent à n'importe qui de créer et de publier un site sans même confirmer une adresse e-mail, ce qui facilite la suppression des comptes dès qu'un signalement est effectué ou qu'un site est supprimé.

Pour être honnête, certains fournisseurs commencent à réagir en bloquant certaines campagnes de phishing après leur divulgation ou en ajoutant des contrôles limités de protection des marques. Mais il s'agit souvent de mesures réactives appliquées après coup.

Pendant ce temps, les pirates peuvent se tourner vers des clones open source ou des versions légèrement modifiées des mêmes outils hébergés ailleurs, où il n'y a parfois aucune modération significative du contenu.

Dans la pratique, cela signifie que les entreprises spécialisées dans l'IA profitent de la croissance et des expérimentations qui accompagnent la mise à disposition d'outils permissifs, tandis que les conséquences sont supportées par les victimes et les défenseurs.

Nous avons bloqué le domaine dans notre module de protection Web et demandé la suppression du domaine et du fournisseur.

Comment rester en sécurité

Les utilisateurs finaux ne peuvent pas corriger les incitations IA mal alignées, mais ils peuvent compliquer la tâche des usurpateurs de marque. Même lorsqu'un site web cloné semble convaincant, certains signaux d'alerte doivent être pris en compte :

- Avant d'effectuer un paiement, vérifiez toujours les détails du bénéficiaire ou le récapitulatif de la transaction. Si aucun commerçant n'est mentionné, quittez le site et considérez-le comme suspect.

- Utilisez unesolution anti-malwareà jour et en temps réel, dotée d'un module de protection Web.

- Ne suivez pas les liens publiés dans les commentaires, sur les réseaux sociaux ou dans les e-mails non sollicités pour acheter un produit. Utilisez toujours une méthode vérifiée et fiable pour contacter le vendeur.

Si vous tombez sur un faux Malwarebytes , veuillez nous en informer.

Nous ne nous contentons pas de signaler les menaces, nous contribuons à protéger l'ensemble de votre identité numérique.

Les risques liés à la cybersécurité ne devraient jamais dépasser le stade des gros titres. Protégez vos informations personnelles et celles de votre famille en utilisant une protection d'identité.