Microsoft publie des mises à jour de sécurité importantes le deuxième mardi de chaque mois, connu sous le nom de « Patch Tuesday ». Les correctifs de ce mois-ci corrigent 59 CVE Microsoft, dont six zero-days.

Jetons un coup d'œil rapide à ces six vulnérabilités zero-day activement exploitées.

Vulnérabilité permettant de contourner la fonctionnalité de sécurité Windows

CVE-2026-21510 (score CVSS de 8,8 sur 10) est une faille de sécurité dans leWindows . Une défaillance du mécanisme de protection permet à un pirate de contourner Windows et les invites similaires une fois qu'il a convaincu un utilisateur d'ouvrir un lien ou un fichier raccourci malveillant.

La vulnérabilité est exploitée via le réseau, mais nécessite tout de même une interaction de la part de l'utilisateur. La victime doit être manipulée socialement pour qu'elle lance le raccourci ou le lien piégé afin que le contournement se déclenche. Une exploitation réussie permet à l'attaquant de supprimer ou de contourner les boîtes de dialogue de sécurité habituelles « Êtes-vous sûr ? » pour les contenus non fiables, ce qui facilite la livraison et l'exécution d'autres charges utiles sans éveiller les soupçons de l'utilisateur.

Vulnérabilité permettant de contourner la fonctionnalité de sécurité du framework MSHTML

CVE-2026-21513 (score CVSS de 8,8 sur 10) affecte le framework MSHTML, qui est utilisé par Trident/rendu Web intégré d'Internet Explorer. Il est classé comme une défaillance du mécanisme de protection qui entraîne un contournement des fonctionnalités de sécurité sur le réseau.

Pour qu'une attaque réussisse, la victime doit ouvrir un fichier HTML malveillant ou un raccourci spécialement conçu (.lnk) qui utilise MSHTML pour le rendu. Une fois ouvert, le bogue permet à un attaquant de contourner certains contrôles de sécurité dans MSHTML, ce qui peut supprimer ou affaiblir les protections normales du navigateur ou du bac à sable Office ou les avertissements, et permettre l'exécution de code ou une activité de phishing.

Vulnérabilité permettant de contourner la fonctionnalité de sécurité de Microsoft Word

CVE-2026-21514 (score CVSS de 5,5 sur 10) affecte Microsoft Word. Il s'appuie sur des entrées non fiables dans une décision de sécurité, ce qui conduit à un contournement de la fonctionnalité de sécurité locale.

Pour exploiter cette vulnérabilité, un pirate doit persuader un utilisateur d'ouvrir un document Word malveillant. Si cette vulnérabilité est exploitée, les données non fiables sont traitées de manière incorrecte, ce qui peut contourner les défenses de Word pour le contenu intégré ou actif, conduisant à l'exécution de contenu contrôlé par le pirate qui serait normalement bloqué.

Vulnérabilité liée à l'élévation des privilèges dans Desktop Window Manager

CVE-2026-21519 (score CVSS de 7,8 sur 10) est une vulnérabilité locale d'élévation de privilèges dans Windows Window Manager causée par une confusion de types (une faille dans laquelle le système traite un type de données comme un autre, entraînant un comportement indésirable).

Un attaquant authentifié localement disposant de privilèges limités et sans interaction utilisateur requise peut exploiter cette faille pour obtenir des privilèges supérieurs. L'exploitation doit être effectuée localement, par exemple via un programme spécialement conçu ou une chaîne d'exploitation s'exécutant sur le système cible. Un attaquant qui réussirait à exploiter cette vulnérabilité pourrait obtenir des privilèges SYSTÈME.

Vulnérabilité de déni de service dans le gestionnaire de connexion d'accès Windows

CVE-2026-21525 (score CVSS de 6,2 sur 10) est une vulnérabilité de type déni de service dans le service Gestionnaire de connexion d'accèsWindows (RasMan).

Un attaquant local non authentifié peut déclencher la faille avec une faible complexité d'attaque, ce qui a un impact important sur la disponibilité, mais aucun impact direct sur la confidentialité ou l'intégrité. Cela signifie qu'il peut bloquer le service ou potentiellement le système, mais pas élever ses privilèges ni exécuter de code malveillant.

Vulnérabilité d'élévation de privilèges dans les services Bureau Windows

CVE-2026-21533 (score CVSS de 7,8 sur 10) est une vulnérabilité d'élévation de privilèges dans les services Bureau Windows , causée par une gestion incorrecte des privilèges.

Un attaquant local authentifié disposant de privilèges limités et sans interaction utilisateur requise peut exploiter cette faille pour élever ses privilèges au niveau SYSTEM et compromettre totalement la confidentialité, l'intégrité et la disponibilité du système affecté. Une exploitation réussie implique généralement l'exécution d'un code contrôlé par l'attaquant sur un système équipé des services Bureau à distance et l'exploitation abusive du chemin de gestion des privilèges vulnérable.

Vulnérabilités Azure

Les utilisateurs d'Azure sont également invités à prendre note de deux vulnérabilités critiques ayant obtenu une note CVSS de 9,8 :

- CVE-2026-21531affectant Azure SDK

- CVE-2026-24300affectant Azure Front Door

Comment appliquer les correctifs et vérifier que vous êtes protégé ?

Ces mises à jour corrigent les problèmes de sécurité et protègent votre PC Windows . Voici comment vous assurer d'être à jour :

1. Ouvrir les paramètres

- Cliquez sur le boutonDémarrer(le Windows en bas à gauche de votre écran).

- Cliquez sur Paramètres (cela ressemble à un petit engrenage).

2. Accédez à Windows Update

- Dans la fenêtre Paramètres, sélectionnez Windows Update (généralement en bas du menu de gauche).

3.Vérifier les mises à jour

- Cliquez sur le bouton Vérifier les mises à jour.

- Windows les dernières mises à jour Patch Tuesday.

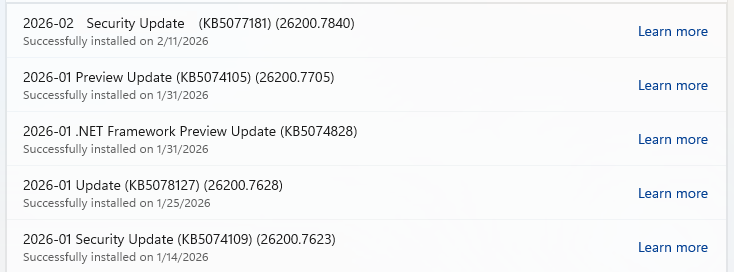

- Si vous avez sélectionné les mises à jour automatiques précédemment, vous pouvez voir cela sousHistorique des mises à jour:

- Ou vous pouvez voir un message indiquantqu'un redémarrage est nécessaire, ce qui signifie que tout ce que vous avez à faire est de redémarrer votre système et la mise à jour est terminée.

- Si ce n'est pas le cas, passez aux étapes suivantes.

4. Télécharger et installer

- Si des mises à jour sont trouvées, elles commenceront à être téléchargées immédiatement. Une fois le téléchargement terminé, vous verrez apparaître un bouton indiquant " Installer ou redémarrer maintenant".

- Cliquez sur Installer si nécessaire et suivez les instructions. Votre ordinateur doit généralement être redémarré pour terminer la mise à jour. Si c'est le cas, cliquez sur Redémarrer maintenant.

5. Vérifiez que vous êtes à jour

- Après le redémarrage, retournez à Windows Update et vérifiez à nouveau. Si le message " Vous êtes à jour" s'affiche, vous êtes prêt !

Nous ne nous contentons pas de signaler les menaces, nous les éliminons.

Les risques de cybersécurité ne devraient jamais se propager au-delà d'un titre. Éliminez les menaces de vos appareils en téléchargeant Malwarebytes dès aujourd'hui.