Microsoft ha rilasciato una patch di emergenza per una vulnerabilità zero-day ad alto rischio in Office che consente agli aggressori di aggirare i controlli di sicurezza dei documenti e che viene sfruttata in modo diffuso tramite file dannosi.

Microsoft ha rilasciato una patch di emergenza per la vulnerabilità zero-day, identificata come CVE-2026-21509, classificandola come "Vulnerabilità di bypass delle funzionalità di sicurezza di Microsoft Office" con un punteggio CVSS di 7,8 su 10.

La vulnerabilità consente agli aggressori di aggirare le misure di mitigazione OLE (Object Linking and Embedding) progettate per bloccare i controlli COM/OLE non sicuri all'interno dei documenti Office. Ciò significa che un allegato dannoso potrebbe infettare un PC nonostante le protezioni integrate.

In uno scenario reale, un malintenzionato crea un file Word, Excel o PowerPoint contraffatto contenente "mini-programmi" nascosti o oggetti speciali. Questi possono eseguire codice e compiere altre azioni sul computer compromesso. Normalmente, Office dispone di controlli di sicurezza che bloccano tali mini-programmi perché rischiosi.

Tuttavia, la vulnerabilità consente all'autore dell'attacco di modificare la struttura del file e le informazioni nascoste in modo tale da indurre Office a ritenere innocuo il pericoloso mini-programma contenuto nel documento. Di conseguenza, Office salta i normali controlli di sicurezza e consente l'esecuzione del codice nascosto.

Poiché il codice per testare il bypass è disponibile pubblicamente, aumentando il rischio di sfruttamento, si consiglia agli utenti di applicare urgentemente la patch.

Come proteggere il tuo sistema

La procedura da seguire dipende dalla versione di Office in uso.

I prodotti interessati includono Microsoft Office 2016, 2019, LTSC 2021, LTSC 2024 e Microsoft 365 Apps (sia a 32 bit che a 64 bit).

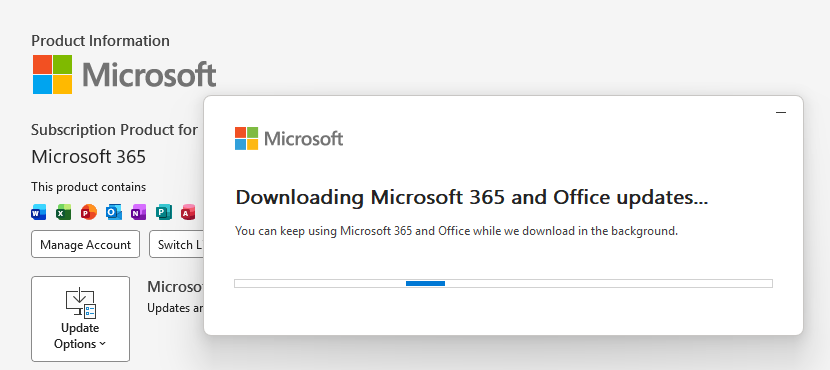

Office 2021 e versioni successive sono protette tramite una modifica lato server una volta riavviato Office. Per applicarla, chiudere tutte le app di Office e riavviarle.

Office 2016 e 2019 richiedono un aggiornamento manuale. Esegui Windows con l'opzione di aggiornamento degli altri prodotti Microsoft attivata.

Se stai utilizzando la build 16.0.10417.20095 o superiore, non è richiesta alcuna azione. Puoi controllare il numero della build aprendo qualsiasi app di Office, andando alla pagina del tuo account e selezionando Informazioni per l'applicazione che hai aperto. Assicurati che il numero della build in alto sia 16.0.10417.20095 o superiore.

Ciò che aiuta sempre:

- Non aprire allegati non richiesti senza averne verificato la provenienza da un mittente affidabile.

- Considera sospetti tutti i documenti inaspettati, in particolare quelli che richiedono di "abilitare il contenuto" o "abilitare la modifica".

- Mantieni le macro disabilitate per impostazione predefinita e consenti solo macro firmate da editori affidabili.

- Utilizza una soluzione anti-malware aggiornata e in tempo reale.

- Mantieni il tuo sistema operativo e il tuo software completamente aggiornati.

Non ci limitiamo a segnalare le minacce, ma le eliminiamo.

I rischi per la sicurezza informatica non dovrebbero mai diffondersi al di là di un titolo di giornale. Tenete le minacce lontane dai vostri dispositivi scaricando Malwarebytes oggi stesso.