Microsoft rilascia importanti aggiornamenti di sicurezza il secondo martedì di ogni mese, noto come "Patch Tuesday". Gli aggiornamenti di questo mese risolvono 59 vulnerabilità CVE di Microsoft, tra cui sei zero-day.

Diamo un rapido sguardo a questi sei zero-day attivamente sfruttati.

Vulnerabilità di bypass della funzionalità di sicurezza Windows

CVE-2026-21510 (punteggio CVSS 8,8 su 10) è un bypass della funzionalità di sicurezza nellaWindows . Un errore nel meccanismo di protezione consente a un utente malintenzionato di aggirare Windows e messaggi simili una volta convinto un utente ad aprire un collegamento o un file di collegamento dannoso.

La vulnerabilità viene sfruttata attraverso la rete, ma richiede comunque l'interazione dell'utente. La vittima deve essere indotta con tecniche di social engineering ad avviare il collegamento o il link compromesso affinché il bypass abbia effetto. Lo sfruttamento riuscito consente all'autore dell'attacco di sopprimere o eludere le consuete finestre di dialogo di sicurezza "Sei sicuro?" relative ai contenuti non attendibili, rendendo più facile la distribuzione e l'esecuzione di ulteriori payload senza destare sospetti nell'utente.

Vulnerabilità di bypass della funzionalità di sicurezza del framework MSHTML

CVE-2026-21513 (punteggio CVSS 8,8 su 10) interessa il framework MSHTML, utilizzato dal rendering web Trident/incorporato di Internet Explorer. È classificato come un errore del meccanismo di protezione che comporta un bypass delle funzionalità di sicurezza sulla rete.

Per avere successo, l'attacco richiede che la vittima apra un file HTML dannoso o un collegamento appositamente creato (.lnk) che sfrutta MSHTML per il rendering. Una volta aperto, il difetto consente all'autore dell'attacco di aggirare determinati controlli di sicurezza in MSHTML, potenzialmente rimuovendo o indebolendo le normali protezioni del browser o della sandbox di Office o gli avvisi di sicurezza e consentendo l'esecuzione di codice successivo o attività di phishing.

Vulnerabilità di bypass della funzionalità di sicurezza di Microsoft Word

CVE-2026-21514 (punteggio CVSS 5,5 su 10) riguarda Microsoft Word. Si basa su input non attendibili in una decisione di sicurezza, causando un bypass della funzionalità di sicurezza locale.

Per sfruttare questa vulnerabilità, un malintenzionato deve convincere un utente ad aprire un documento Word dannoso. Se sfruttata, l'input non attendibile viene elaborato in modo errato, aggirando potenzialmente le difese di Word per i contenuti incorporati o attivi e portando all'esecuzione di contenuti controllati dal malintenzionato che normalmente sarebbero bloccati.

Vulnerabilità di elevazione dei privilegi in Desktop Window Manager

CVE-2026-21519 (punteggio CVSS 7,8 su 10) è una vulnerabilità locale di elevazione dei privilegi in Windows Window Manager causata da una confusione di tipi (un difetto per cui il sistema tratta un tipo di dati come un altro, causando un comportamento indesiderato).

Un utente malintenzionato autenticato localmente con privilegi limitati e senza necessità di interazione da parte dell'utente può sfruttare il problema per ottenere privilegi più elevati. Lo sfruttamento deve essere effettuato localmente, ad esempio tramite un programma appositamente creato o una catena di exploit in esecuzione sul sistema di destinazione. Un utente malintenzionato che riuscisse a sfruttare questa vulnerabilità potrebbe ottenere privilegi di SISTEMA.

Vulnerabilità Denial of Service in Windows Access Connection Manager

CVE-2026-21525 (punteggio CVSS 6,2 su 10) è una vulnerabilità di tipo denial-of-service nel servizio Gestione connessioni di accessoWindows (RasMan).

Un utente locale non autenticato può sfruttare la vulnerabilità con un attacco di bassa complessità, causando un impatto elevato sulla disponibilità ma nessun impatto diretto sulla riservatezza o sull'integrità. Ciò significa che potrebbe causare il crash del servizio o potenzialmente del sistema, ma non elevare i privilegi o eseguire codice dannoso.

Vulnerabilità di elevazione dei privilegi nei servizi Desktop Windows

CVE-2026-21533 (punteggio CVSS 7,8 su 10) è una vulnerabilità di elevazione dei privilegi in Windows Desktop Services, causata da una gestione impropria dei privilegi.

Un utente malintenzionato locale autenticato con privilegi limitati, senza necessità di interazione da parte dell'utente, può sfruttare la vulnerabilità per elevare i propri privilegi a SYSTEM e compromettere completamente la riservatezza, l'integrità e la disponibilità del sistema interessato. Lo sfruttamento riuscito della vulnerabilità comporta in genere l'esecuzione di codice controllato dall'utente malintenzionato su un sistema con Remote Desktop Services e l'abuso del percorso di gestione dei privilegi vulnerabile.

Vulnerabilità di Azure

Si consiglia inoltre agli utenti Azure di prendere nota di due vulnerabilità critiche con punteggio CVSS pari a 9,8:

- CVE-2026-21531che interessa Azure SDK

- CVE-2026-24300che interessa Azure Front Door

Come applicare le correzioni e verificare la propria protezione

Questi aggiornamenti risolvono i problemi di sicurezza e proteggono il PC Windows . Ecco come assicurarsi di essere aggiornati:

1. Aprire le impostazioni

- Fai clic sul pulsanteStart(il Windows nella parte inferiore sinistra dello schermo).

- Fare clic su Impostazioni (sembra un piccolo ingranaggio).

2. Andare a Windows Update

- Nella finestra Impostazioni, selezionate Windows Update (di solito in fondo al menu a sinistra).

3.Verifica la disponibilità di aggiornamenti

- Fare clic sul pulsante Verifica aggiornamenti.

- Windows gli ultimi aggiornamenti Patch Tuesday.

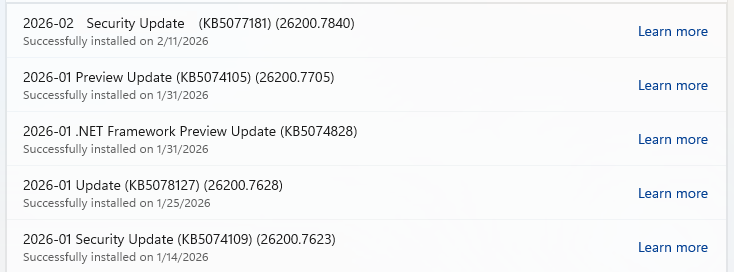

- Se in precedenza hai selezionato gli aggiornamenti automatici, potresti vedere questo sottoCronologia aggiornamenti:

- Oppure potrebbe apparire il messaggio "È necessario riavviare", il che significa che tutto ciò che devi fare è riavviare il sistema e l'aggiornamento sarà completato.

- In caso contrario, procedi con i passaggi seguenti.

4. Download e installare

- Se vengono trovati degli aggiornamenti, il download inizierà subito. Una volta completato, verrà visualizzato un pulsante con la dicitura Installa o riavvia ora.

- Fare clic su Installa , se necessario, e seguire le eventuali richieste. Di solito il computer deve essere riavviato per completare l'aggiornamento. In tal caso, fare clic su Riavvia ora.

5. Ricontrollate di essere aggiornati

- Dopo il riavvio, tornare a Windows Update e controllare di nuovo. Se viene visualizzato il messaggio Sei aggiornato, è tutto pronto!

Non ci limitiamo a segnalare le minacce, ma le eliminiamo.

I rischi per la sicurezza informatica non dovrebbero mai diffondersi al di là di un titolo di giornale. Tenete le minacce lontane dai vostri dispositivi scaricando Malwarebytes oggi stesso.