Dopo che l'assistente AI virale Clawdbot è stato costretto a cambiare nome in Moltbot a causa di una controversia sul marchio registrato, gli opportunisti si sono mossi rapidamente. Nel giro di pochi giorni sono comparsi domini typosquat e un repository GitHub clonato, che impersonavano il creatore del progetto e posizionavano l'infrastruttura per un potenziale attacco alla catena di approvvigionamento.

Il codice è pulito. L'infrastruttura no. Con il rapido aumento dei download e delle valutazioni su GitHub, abbiamo approfondito il modo in cui i domini falsi prendono di mira i progetti open source virali.

Il contesto: perché Clawdbot è stato rinominato?

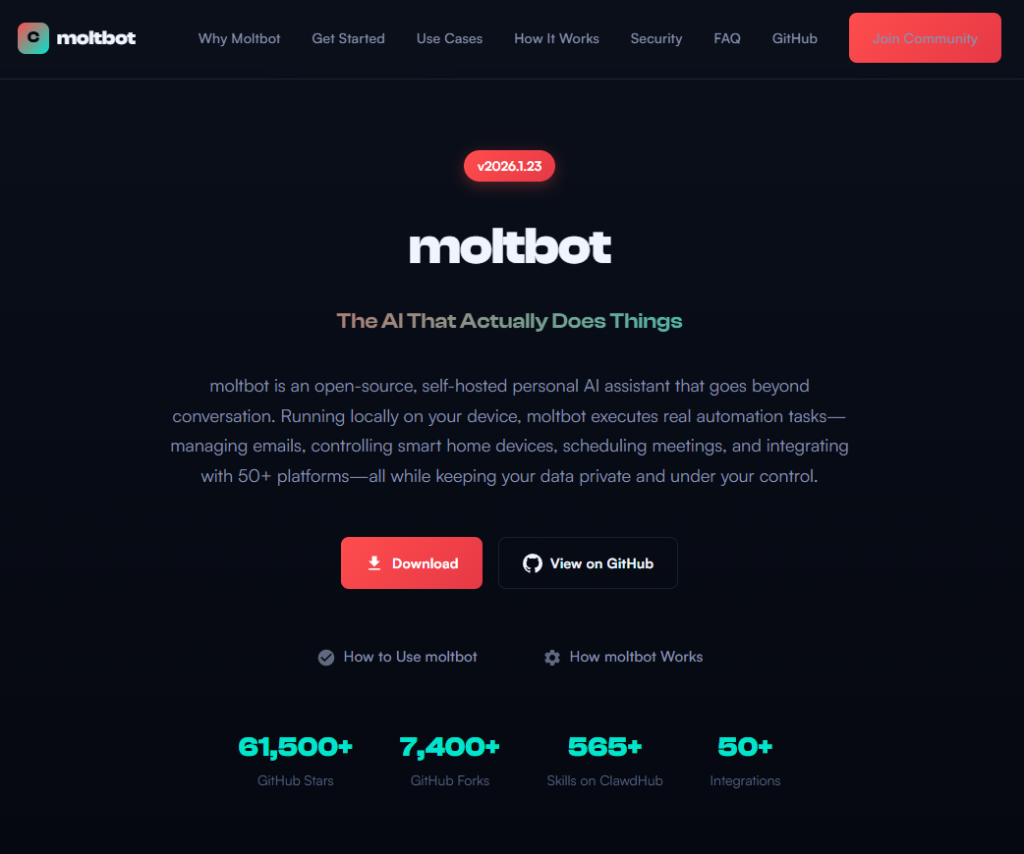

All'inizio del 2026, Clawdbot di Peter Steinberger è diventato uno dei progetti open source in più rapida crescita su GitHub. L'assistente self-hosted, descritto come "Claude con le mani", consentiva agli utenti di controllare il proprio computer tramite WhatsApp, Telegram, Discord e piattaforme simili.

Anthropic in seguito contestò il nome. Steinberger acconsentì e ribattezzò il progetto Moltbot ("molt" è ciò che fanno le aragoste quando mutano il loro guscio).

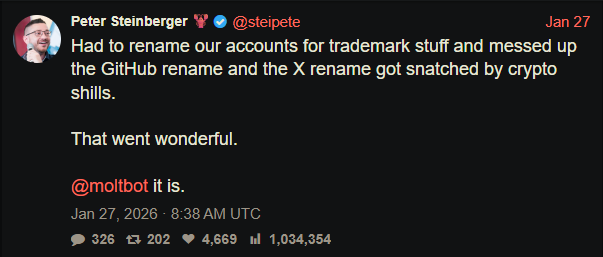

Durante la rinominazione, sia l'organizzazione GitHub che l'handle X precedentemente Twitter) sono stati rilasciati brevemente prima di essere recuperati. Gli aggressori che monitoravano la transizione li hanno catturati in pochi secondi.

"Abbiamo dovuto rinominare i nostri account per questioni legate al marchio registrato e abbiamo combinato X la rinominazione su GitHub, X è stata rubata dai promotori di criptovalute." — Peter Steinberger

Quel breve intervallo è stato sufficiente.

È emersa un'infrastruttura di impersonificazione

Durante le indagini su un repository sospetto, ho scoperto una serie coordinata di risorse progettate per impersonare Moltbot.

Domini

- moltbot[.]tu

- clawbot[.]ai

- clawdbot[.]tu

Archivio

- github[.]com/gstarwd/clawbot — un repository clonato che utilizza una variante tipografica del nome del precedente progetto Clawdbot

Sito web

Un sito di marketing curato che presenta:

- design professionale che rispecchia fedelmente il progetto reale

- Ottimizzazione SEO e metadati strutturati

- download , tutorial e domande frequenti

- rivendicazioni di oltre 61.500 stelle GitHub rimosse dal repository reale

Prove di furto d'identità

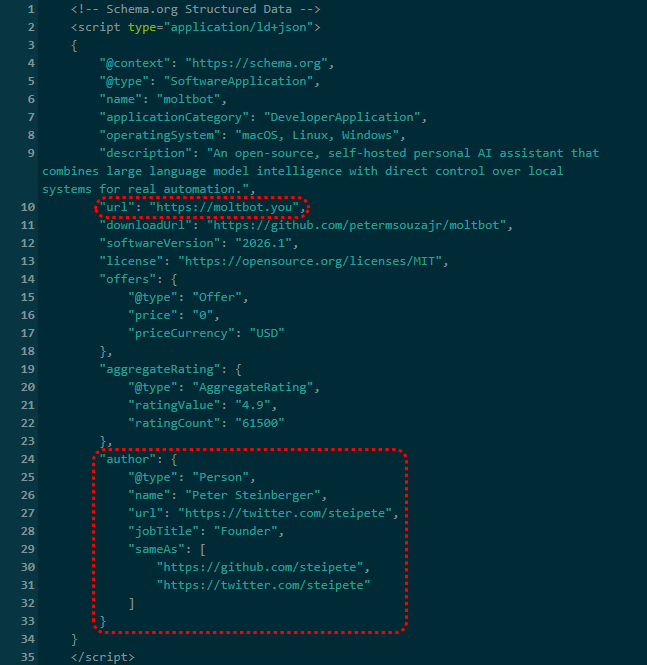

Attribuzione falsa: i metadati schema.org del sito attribuiscono erroneamente la paternità dell'opera a Peter Steinberger, collegandosi direttamente ai suoi X GitHub e X reali. Si tratta di una palese falsificazione dell'identità.

Indirizzamento errato a un repository non autorizzato: i link "Visualizza su GitHub" indirizzano gli utenti a gstarwd/clawbot, anziché al repository ufficiale moltbot/moltbot.

Credibilità rubata: il sito pubblicizza in modo prominente decine di migliaia di stelle che appartengono al progetto reale. Il clone non ne ha praticamente nessuna (anche se al momento della stesura di questo articolo, il numero è in costante aumento).

Mescolare link legittimi e fraudolenti: alcuni link rimandano a risorse reali, come documentazione ufficiale o file binari legittimi. Altri reindirizzano a infrastrutture di furto d'identità. Questa legittimità selettiva vanifica la verifica casuale e sembra deliberata.

Ottimizzazione SEO completa: tag canonici, metadati Open Graph, Twitter e analisi sono tutti presenti, chiaramente con l'intento di posizionare il sito contraffatto davanti alle risorse legittime del progetto.

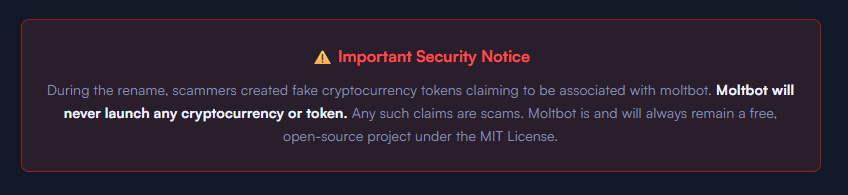

L'ironica avvertenza di sicurezza: il sito contraffatto avverte persino gli utenti delle truffe che coinvolgono token di criptovaluta falsi, mentre esso stesso si spaccia per il progetto.

Analisi del codice: pulito fin dalla progettazione

Ho eseguito un audit statico del repository gstarwd/clawbot:

- nessuno script npm dannoso

- nessuna sottrazione di credenziali

- nessuna offuscamento o staging del payload

- nessun mining di criptovalute

- nessuna attività di rete sospetta

Il codice è funzionalmente identico al progetto legittimo, il che non è rassicurante.

Il modello di minaccia

L'assenza di malware è la strategia. Nulla qui suggerisce una campagna malware opportunistica. Al contrario, la configurazione indica una preparazione anticipata per un attacco alla catena di approvvigionamento.

La probabile catena di eventi:

Un utente cerca "clawbot GitHub" o "moltbot downloade trova moltbot[.]you o gstarwd/clawbot.

Il codice sembra legittimo e supera un controllo di sicurezza.

L'utente installa il progetto e lo configura, aggiungendo chiavi API e token di messaggistica. Si instaura un rapporto di fiducia.

In un secondo momento, viene eseguito un aggiornamento di routine tramite npm update o git pull. Un payload dannoso viene inviato a un'installazione di cui l'utente già si fida.

Un aggressore può quindi raccogliere:

- Chiavi API antropiche

- Chiavi API OpenAI

- Credenziali di accesso alla sessione WhatsApp

- Token bot Telegram

- Token OAuth di Discord

- Credenziali Slack

- Chiavi di identità del segnale

- cronologia completa delle conversazioni

- accesso all'esecuzione di comandi sulla macchina compromessa

Cosa è dannoso e cosa non lo è

Chiaramente doloso

- attribuzione falsa a una persona reale

- rappresentazione errata delle metriche di popolarità

- reindirizzamento deliberato a un repository non autorizzato

Ingannevole ma non ancora malware

- domini typosquat

- Manipolazione SEO

- repository clonati con codice pulito

Non presente (ancora)

- malware attivo

- esfiltrazione dei dati

- cryptomining

Un codice pulito oggi riduce i sospetti domani.

Uno schema familiare

Questo segue un modello ben noto negli attacchi alla catena di approvvigionamento open source.

Un utente cerca un progetto popolare e arriva su un sito dall'aspetto convincente o su un repository clonato. Il codice sembra legittimo e supera un controllo di sicurezza.

Installano il progetto e lo configurano, aggiungendo chiavi API o token di messaggistica affinché funzioni come previsto. Si instaura così un rapporto di fiducia.

Successivamente, viene eseguito un aggiornamento di routine tramite un aggiornamento npm standard o git pull. Tale aggiornamento introduce un payload dannoso in un'installazione di cui l'utente già si fida.

Da lì, un aggressore può raccogliere credenziali, dati delle conversazioni ed eventualmente eseguire comandi sul sistema compromesso.

Non è necessario alcun exploit. L'intera catena si basa sulla fiducia piuttosto che su vulnerabilità tecniche.

Come stare al sicuro

Le infrastrutture di impersonificazione come questa sono progettate per sembrare legittime molto prima che compaia qualsiasi elemento dannoso. Quando arriva un aggiornamento dannoso, ammesso che arrivi, il software potrebbe essere già ampiamente installato e considerato affidabile.

Ecco perché la verifica delle fonti di base è ancora importante, soprattutto quando i progetti più popolari cambiano nome o si spostano rapidamente.

Consigli per gli utenti

- Verifica la proprietà dell'organizzazione GitHub

- Aggiungi ai preferiti i repository ufficiali direttamente

- Considerare i progetti rinominati come progetti ad alto rischio durante le transizioni

Consigli per i manutentori

- Pre-registra i domini typosquat probabili prima della rinominazione pubblica

- Coordinare attentamente le rinominazioni e gestire con cura le modifiche

- Monitoraggio dei repository clonati e dei siti di impersonificazione

Suggerimento professionale: Malwarebytes sono protetti. Malwarebytes bloccando attivamente tutti gli indicatori di compromissione (IOC) noti associati a questa infrastruttura di furto d'identità, impedendo agli utenti di accedere ai domini fraudolenti e alle risorse correlate identificate in questa indagine.

Non ci limitiamo a segnalare le minacce, ma le eliminiamo.

I rischi per la sicurezza informatica non dovrebbero mai diffondersi al di là di un titolo di giornale. Tenete le minacce lontane dai vostri dispositivi scaricando Malwarebytes oggi stesso.