Si inizia con una semplice ricerca.

Devi configurare l'accesso remoto al computer di un collega. Cerchi su Google " download RustDesk", clicchi su uno dei primi risultati e arrivi su un sito web ben curato con documentazione, download e un marchio familiare.

Si installa il software, lo si avvia e tutto funziona esattamente come previsto.

Quello che non si vede è il secondo programma che viene installato insieme ad esso, un programma che consente agli hacker di accedere in modo persistente al computer dell'utente.

È esattamente ciò che abbiamo osservato in una campagna che utilizzava il dominio falso rustdesk[.]work.

L'esca: un'imitazione quasi perfetta

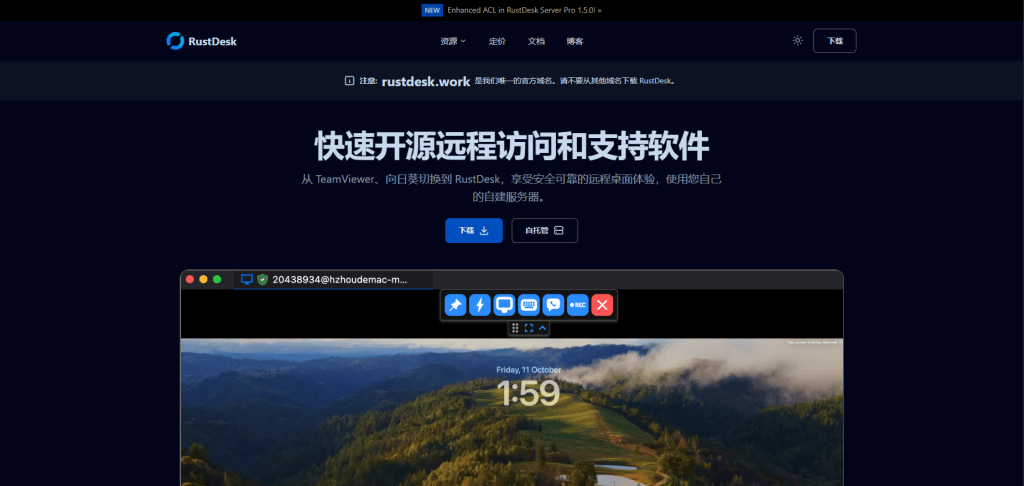

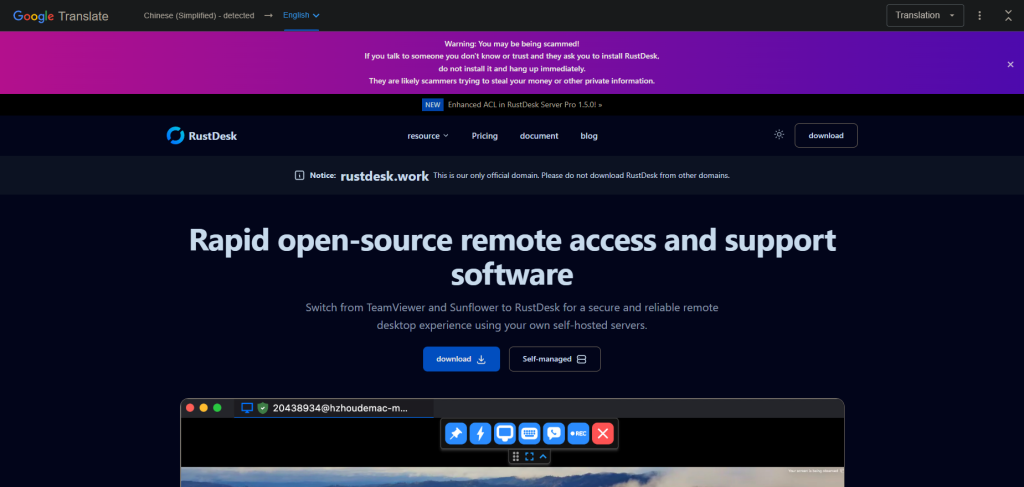

Abbiamo individuato un sito web dannoso all'indirizzo rustdesk[.]work che si spaccia per il legittimo progetto RustDesk, ospitato su rustdesk.com. Il sito falso rispecchia fedelmente quello reale, completo di contenuti multilingue e avvisi ben visibili che affermano (ironicamente) che rustdesk[.]work è l'unico dominio ufficiale.

Questa campagna non sfrutta le vulnerabilità del software né si avvale di tecniche di hacking avanzate. Il suo successo si basa interamente sull'inganno. Quando un sito web sembra legittimo e il software funziona normalmente, la maggior parte degli utenti non sospetta che ci sia qualcosa che non va.

Cosa succede quando si esegue il programma di installazione

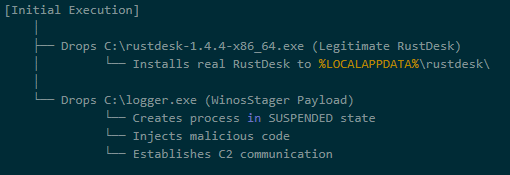

L'installatore mette in atto una deliberata strategia di bait-and-switch:

- Installa RustDesk reale, completamente funzionante e non modificato

- Installa silenziosamente una backdoor nascosta, un framework malware noto come Winos4.0.

L'utente vede RustDesk avviarsi normalmente. Tutto sembra funzionare. Nel frattempo, la backdoor stabilisce silenziosamente una connessione con il server dell'autore dell'attacco.

Inserendo il malware in un software funzionante, gli hacker eliminano il segnale di allarme più evidente: funzionalità danneggiate o mancanti. Dal punto di vista dell'utente, non sembra esserci nulla di strano.

All'interno della catena di infezione

Il malware viene eseguito attraverso un processo graduale, in cui ogni fase è progettata per eludere il rilevamento e garantire la persistenza:

Fase 1: Il programma di installazione trojanizzato

Il file scaricato (rustdesk-1.4.4-x86_64.exe) funge sia da contagocce e esca. Scrive due file sul disco:

- Il programma di installazione legittimo di RustDesk, che viene eseguito per mantenere la copertura

logger.exe, il carico utile Winos4.0

Il malware si nasconde in bella vista. Mentre l'utente osserva RustDesk installarsi normalmente, il payload dannoso viene silenziosamente preparato in background.

Fase 2: Esecuzione del caricatore

Il logger.exe Il file è un caricatore: il suo compito è quello di configurare l'ambiente per l'impianto principale. Durante l'esecuzione, esso:

- Crea un nuovo processo

- Alloca memoria eseguibile

- Esecuzione delle transizioni verso una nuova identità di runtime:

Libserver.exe

Questo passaggio dal loader all'impianto è una tecnica comune nei malware sofisticati per separare il dropper iniziale dalla backdoor persistente.

Modificando il nome del processo, il malware rende più difficile l'analisi forense. I difensori alla ricerca di "logger.exe" non troverà alcun processo in esecuzione con quel nome.

Fase 3: Implementazione del modulo in memoria

Il Libserver.exe Il processo decomprime l'intero framework Winos4.0 nella memoria. Diversi moduli DLL WinosStager, con un payload di circa 128 MB, vengono caricati senza essere scritti su disco come file autonomi.

Gli strumenti antivirus tradizionali si concentrano sulla scansione dei file presenti sul disco (rilevamento basato sui file). Mantenendo i propri componenti funzionali solo nella memoria, il malware riduce significativamente l'efficacia del rilevamento basato sui file. Ecco perché l'analisi comportamentale e la scansione della memoria sono fondamentali per rilevare minacce come Winos4.0.

Il payload nascosto: Winos4.0

Il payload secondario è identificato come Winos4.0 (WinosStager): un sofisticato framework di accesso remoto che è stato osservato in diverse campagne, rivolte in particolare agli utenti asiatici.

Una volta attivato, consente agli aggressori di:

- Monitorare l'attività della vittima e acquisire screenshot

- Registrare i tasti digitati e rubare le credenziali

- Download eseguire malware aggiuntivo

- Mantieni l'accesso persistente anche dopo il riavvio del sistema

Non si tratta di un semplice malware, ma di un framework di attacco completo. Una volta installato, gli aggressori hanno un punto d'appoggio che possono utilizzare per condurre attività di spionaggio, rubare dati o distribuire ransomware nel momento che preferiscono.

Dettagli tecnici: come si nasconde il malware

Il malware utilizza diverse tecniche per evitare il rilevamento:

| Cosa fa | Come raggiunge questo obiettivo | Perché è importante |

| Funziona interamente in memoria | Carica codice eseguibile senza scrivere file | Elude il rilevamento basato sui file |

| Rileva gli ambienti di analisi | Controlla la memoria di sistema disponibile e cerca gli strumenti di debug. | Impedisce ai ricercatori di sicurezza di analizzarne il comportamento |

| Controlla la lingua del sistema | Richiede le impostazioni locali tramite il Windows | Può essere utilizzato per scegliere (o evitare) specifiche aree geografiche |

| Cancella la cronologia del browser | Richiede alle API di sistema di eliminare i dati di navigazione | Rimuove le prove di come la vittima abbia trovato il sito dannoso |

| Nascondi la configurazione nel registro | Memorizza i dati crittografati in percorsi di registro insoliti | Nascondi la configurazione da un'ispezione casuale |

Attività di comando e controllo

Poco dopo l'installazione, il malware si connette a un server controllato dall'autore dell'attacco:

- IP: 207.56.13[.]76

- Porta: 5666/TCP

Questa connessione consente agli aggressori di inviare comandi al computer infetto e ricevere in cambio i dati rubati. L'analisi della rete ha confermato una comunicazione bidirezionale continua, coerente con una sessione di comando e controllo stabilita.

Come il malware si mimetizza nel traffico normale

Il malware è particolarmente ingegnoso nel modo in cui nasconde la propria attività di rete:

| Destinazione | Scopo |

| 207.56.13[.]76:5666 | Maligno: server di comando e controllo |

| 209.250.254.15:21115-21116 | Legittimo: traffico relay RustDesk |

| api.rustdesk.com:443 | Legittimo: API RustDesk |

Poiché la vittima ha installato RustDesk originale, il traffico di rete del malware si confonde con il traffico legittimo del desktop remoto. Ciò rende molto più difficile per gli strumenti di sicurezza di rete identificare le connessioni dannose: il computer infetto sembra semplicemente eseguire RustDesk.

Cosa rivela questa campagna

Questo attacco evidenzia una tendenza preoccupante: l'uso di software legittimo come copertura per malware.

Gli aggressori non hanno avuto bisogno di trovare una vulnerabilità zero-day né di creare un exploit sofisticato. Hanno semplicemente:

- Registrazione di un nome di dominio convincente

- Clonato un sito web legittimo

- Software reale in bundle con il loro malware

- Lascia che sia la vittima a fare il resto

Questo approccio funziona perché sfrutta la fiducia umana piuttosto che le debolezze tecniche. Quando il software si comporta esattamente come previsto, gli utenti non hanno motivo di sospettare che sia stato compromesso.

Indicatori di compromissione

Hash dei file (SHA256)

| File | SHA256 | Classificazione |

|---|---|---|

| Programma di installazione trojanizzato | 330016ab17f2b03c7bc0e10482f7cb70d44a46f03ea327cd6dfe50f772e6af30 | Malizioso |

| logger.exe / Libserver.exe | 5d308205e3817adcfdda849ec669fa75970ba8ffc7ca643bf44aa55c2085cb86 | Caricatore Winos4.0 |

| Binario RustDesk | c612fd5a91b2d83dd9761f1979543ce05f6fa1941de3e00e40f6c7cdb3d4a6a0 | Legittimo |

Indicatori di rete

Dominio dannoso: rustdesk[.]work

Server C2: 207.56.13[.]76:5666/TCP

Carichi utili in memoria

Durante l'esecuzione, il malware decomprime diversi componenti aggiuntivi direttamente nella memoria:

| SHA256 | Dimensioni | Tipo |

| a71bb5cf751d7df158567d7d44356a9c66b684f2f9c788ed32dadcdefd9c917a | 107 KB | WinosStager DLL |

| 900161e74c4dbab37328ca380edb651dc3e120cfca6168d38f5f53adffd469f6 | 351 KB | WinosStager DLL |

| 770261423c9b0e913cb08e5f903b360c6c8fd6d70afdf911066bc8da67174e43 | 362 KB | WinosStager DLL |

| 1354bd633b0f73229f8f8e33d67bab909fc919072c8b6d46eee74dc2d637fd31 | 104 KB | WinosStager DLL |

| 412b10c7bb86adaacc46fe567aede149d7c835ebd3bcab2ed4a160901db622c7 | ~128 MB | Payload in memoria |

| 00781822b3d3798bcbec378dfbd22dc304b6099484839fe9a193ab2ed8852292 | 307 KB | Payload in memoria |

Come proteggersi

La campagna rustdesk[.]work mostra come gli aggressori possano ottenere l'accesso senza exploit, avvisi o software danneggiati. Nascondendosi dietro strumenti open source affidabili, questo attacco ha raggiunto persistenza e copertura senza dare alle vittime alcun motivo di sospettare una compromissione.

La conclusione è semplice: un software che funziona normalmente non significa che sia sicuro. Le minacce moderne sono progettate per mimetizzarsi, rendendo essenziali difese a più livelli e rilevamento comportamentale.

Per i privati:

- Verifica sempre download . Prima di scaricare il software, controlla che il dominio corrisponda al progetto ufficiale. Per RustDesk, il sito legittimo è rustdesk.com, non rustdesk.work o varianti simili.

- Diffidate dei risultati di ricerca. Gli hacker utilizzano tecniche di SEO poisoning per portare siti dannosi in cima ai risultati di ricerca. Quando possibile, navigate direttamente sui siti ufficiali invece di cliccare sui link dei risultati di ricerca.

- Utilizza un software di sicurezza. Malwarebytes Premium rileva famiglie di malware come Winos4.0, anche quando sono incluse in software legittimi.

Per le aziende:

- Controllare eventuali connessioni di rete insolite. È necessario verificare il traffico in uscita sulla porta 5666/TCP o le connessioni a indirizzi IP sconosciuti da sistemi che eseguono software di desktop remoto.

- Implementare l'elenco delle applicazioni consentite. Limitare le applicazioni che possono essere eseguite nel proprio ambiente per impedire l'esecuzione di software non autorizzato.

- Informare gli utenti sul typosquatting. I programmi di formazione dovrebbero includere esempi di siti web falsi e spiegare come verificare la legittimità download .

- Blocca le infrastrutture dannose note. Aggiungi gli IOC sopra elencati ai tuoi strumenti di sicurezza.

Non ci limitiamo a segnalare le minacce, ma le eliminiamo.

I rischi per la sicurezza informatica non dovrebbero mai diffondersi al di là di un titolo di giornale. Tenete le minacce lontane dai vostri dispositivi scaricando Malwarebytes oggi stesso.