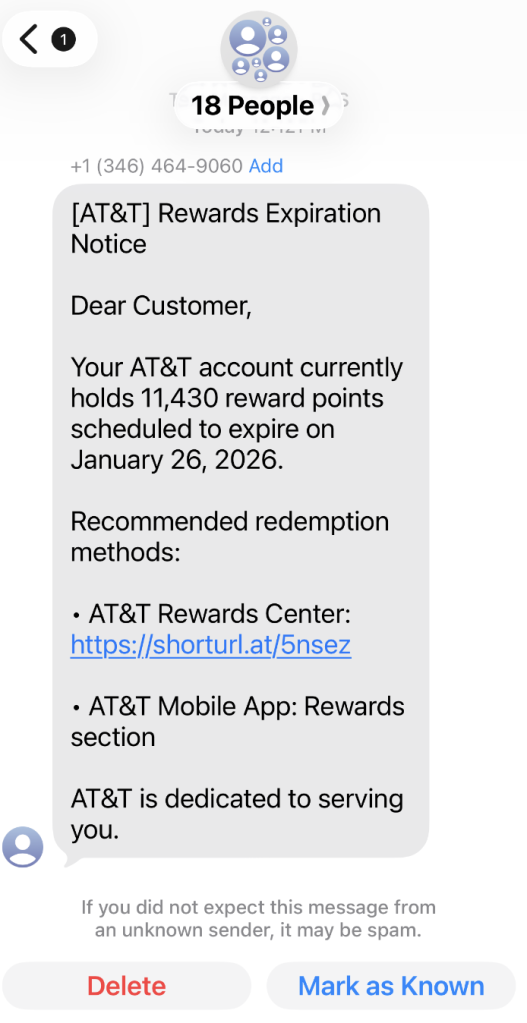

Un collega ha condiviso questo SMS sospetto in cui AT&T avverte il destinatario che i suoi punti premio stanno per scadere.

Gli attacchi di phishing stanno diventando sempre più sofisticati, probabilmente grazie all'aiuto dell'intelligenza artificiale. Sono sempre più abili nell'imitare i marchi più importanti, non solo nell'aspetto, ma anche nel comportamento. Recentemente, abbiamo scoperto una campagna di phishing ben orchestrata che prendeva di mira i clienti di AT&T e che combinava un branding realistico, un'abile ingegneria sociale e tattiche di furto di dati a più livelli.

In questo post ti guideremo passo dopo passo attraverso l'indagine, spiegandoti come la campagna inganna le sue vittime e dove finiscono i dati rubati.

Questo è il messaggio di testo che ha dato inizio alle indagini.

“Dear Customer,

Your AT&T account currently holds 11,430 reward points scheduled to expire on January 26, 2026.

Recommended redemption methods:

– AT&T Rewards Center: {Shortened link}

– AT&T Mobile App: Rewards section

AT&T is dedicated to serving you.”

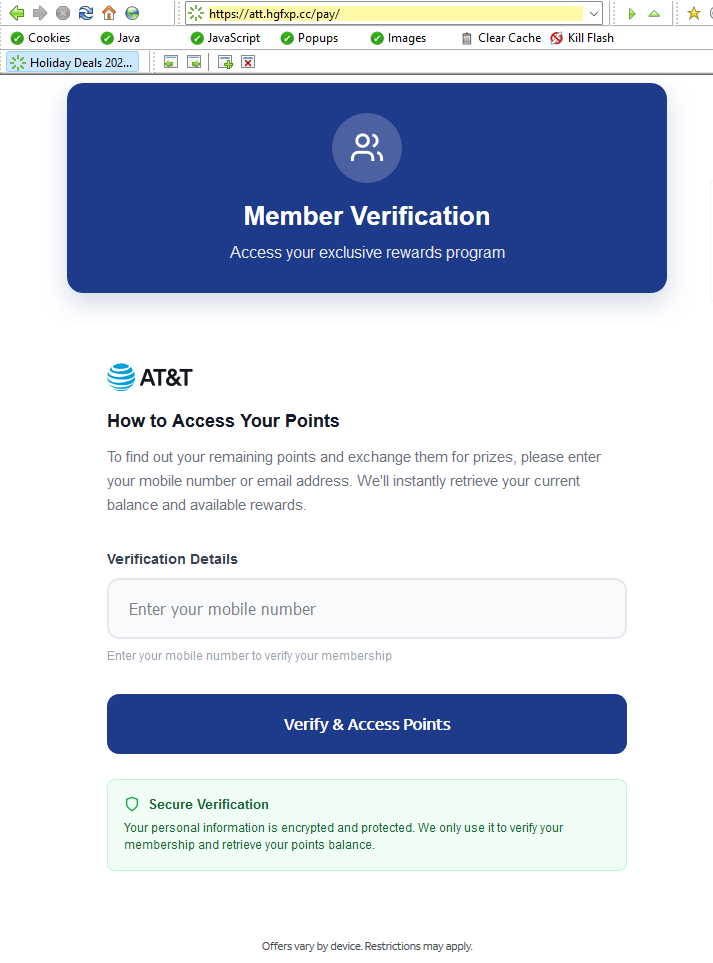

L'URL abbreviato portava a https://att.hgfxp[.]cc/pay/, un sito web progettato per assomigliare a un sito AT&T nel nome e nell'aspetto.

Tutti i marchi, le intestazioni e i menu sono stati copiati e la pagina era piena di link reali che rimandavano a att.com.

Ma l'evento principale era una sezione speciale che spiegava come accedere ai punti premio AT&T.

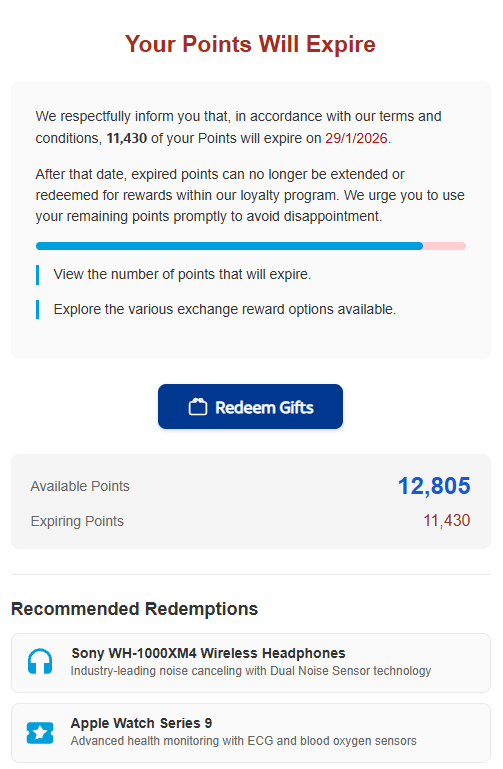

Dopo aver "verificato" il proprio account con un numero di telefono, alla vittima viene mostrato un pannello di controllo che avverte che i suoi punti AT&T scadranno entro due giorni. Questo breve lasso di tempo è una comune tattica di phishing che sfrutta l'urgenza e la FOMO (paura di perdersi qualcosa).

I premi offerti, come buoni Amazon , cuffie, smartwatch e altro ancora, sono allettanti e rafforzano l'illusione che la vittima abbia a che fare con un programma fedeltà legittimo.

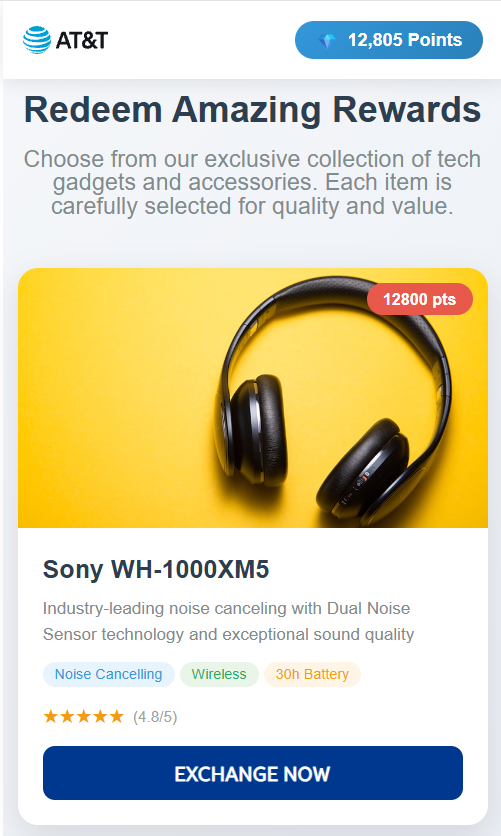

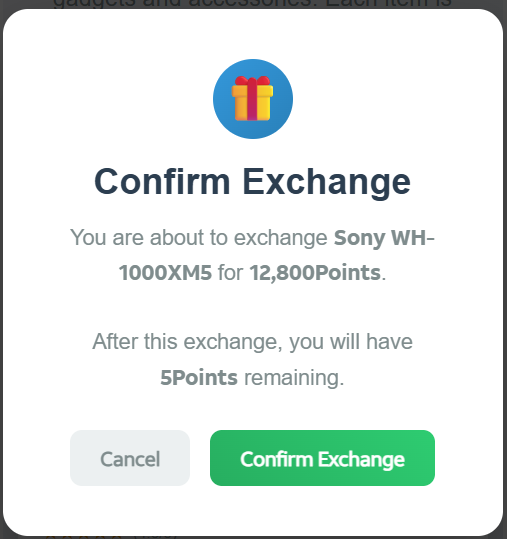

Per aggiungere ancora più credibilità, dopo aver inserito il numero di telefono, la vittima può visualizzare un elenco di regali disponibili, seguito da una richiesta di conferma finale.

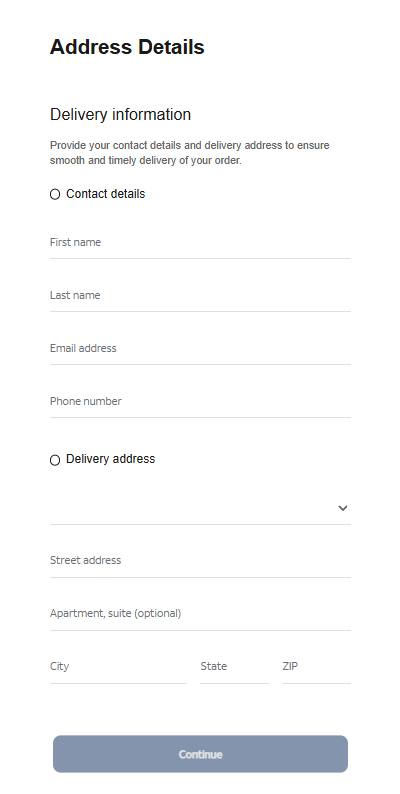

A quel punto, al bersaglio viene richiesto di compilare un modulo con le "Informazioni di consegna" in cui vengono richiesti dati personali sensibili, tra cui nome, indirizzo, numero di telefono, e-mail e altro. È qui che avviene il furto dei dati.

Il flusso di invio visibile del modulo è fluido e professionale, con convalida in tempo reale ed evidenziazione degli errori, proprio come ci si aspetterebbe da un marchio di alto livello. Si tratta di una scelta deliberata. Gli aggressori utilizzano un codice di convalida front-end avanzato per massimizzare la qualità e la completezza delle informazioni rubate.

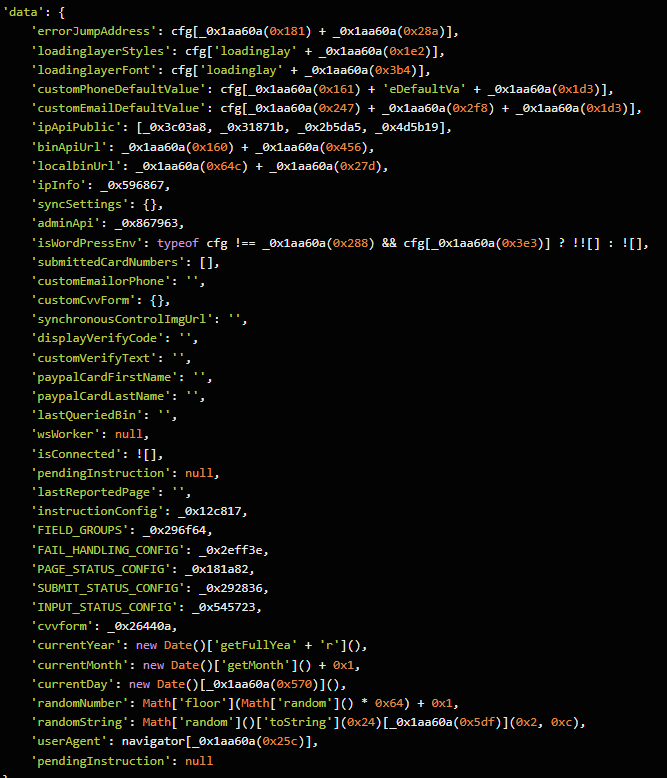

Dietro l'interfaccia utente elegante, il modulo è collegato al codice JavaScript che, quando la vittima preme "Continua", raccoglie tutto ciò che ha inserito e lo trasmette direttamente agli aggressori. Nella nostra indagine, abbiamo deoffuscato il loro codice e abbiamo trovato un'ampia sezione "dati".

I dati rubati vengono inviati in formato JSON tramite POST a https://att.hgfxp[.]cc/api/open/cvvInterface.

Questo endpoint è ospitato sul dominio dell'autore dell'attacco, consentendogli di accedere immediatamente a tutto ciò che la vittima invia.

Cosa rende questa campagna efficace e pericolosa

- Mimetismo sofisticato: ogni pagina è una copia fedele di att.com, completa di link di navigazione funzionanti e loghi.

- Ingegneria sociale a più livelli: le vittime vengono attirate passo dopo passo, ogni pagina abbassa la loro guardia e aumenta la loro fiducia.

- Garanzia di qualità: la convalida personalizzata dei moduli JavaScript riduce gli errori e aumenta l'efficacia dell'acquisizione dei dati.

- Codice offuscato: gli script dannosi sono avvolti in un codice offuscato, che rallenta l'analisi e la rimozione.

- Esfiltrazione centralizzata: tutti i dati raccolti vengono inviati direttamente all'endpoint di comando e controllo dell'autore dell'attacco tramite POST.

Come difendersi

Una serie di segnali di allarme avrebbe potuto avvertire il bersaglio che si trattava di un tentativo di phishing:

- Il testo è stato inviato contemporaneamente a 18 destinatari.

- Utilizzava un saluto generico ("Gentile cliente") invece di un'identificazione personale.

- Il numero del mittente non era un contatto AT&T riconosciuto.

- La data di scadenza cambiava se la vittima visitava il sito falso in un secondo momento.

Oltre ad evitare i link indesiderati, ecco alcuni modi per stare al sicuro:

- Accedi ai tuoi account solo tramite le app ufficiali o digitando direttamente l'indirizzo del sito web ufficiale (att.com) nel browser.

- Controlla attentamente gli URL. Anche se una pagina sembra perfetta, passa il mouse sui link e controlla la barra degli indirizzi per verificare che i domini siano ufficiali.

- Abilita l'autenticazione a più fattoriper i tuoi account AT&T e altri account critici.

- Utilizza una soluzione anti-malware aggiornata in tempo reale con un modulo di protezione web.

Suggerimento professionale: Malwarebytes Guard ha riconosciuto questo testo come una truffa.

Non ci limitiamo a segnalare le truffe, ma aiutiamo a individuarle.

I rischi legati alla sicurezza informatica non dovrebbero mai andare oltre i titoli dei giornali. Se qualcosa ti sembra sospetto, verifica se si tratta di una truffa utilizzando Malwarebytes Guard. Invia uno screenshot, incolla il contenuto sospetto o condividi un link, un testo o un numero di telefono e ti diremo se si tratta di una truffa o di qualcosa di legittimo. Disponibile con Malwarebytes Premium per tutti i tuoi dispositivi e Malwarebytes per iOS Android.