De AI- tool Vercel werd door cybercriminelen misbruikt om een website te maken Malwarebytes .

Cybercriminelen hebben geen ontwerp- of programmeervaardigheden meer nodig om een overtuigende nepwebsite van een merk te maken. Het enige wat ze nodig hebben is een domeinnaam en een AI-websitebouwer. Binnen enkele minuten kunnen ze het uiterlijk en de functionaliteit van een website klonen, betalings- of inloggegevens-stelende flows toevoegen en slachtoffers gaan lokken via zoekmachines, sociale media en spam.

Een neveneffect van een gevestigd en vertrouwd merk zijn, is dat je kopieerders aantrekt die een deel van dat vertrouwen willen zonder daar iets voor te doen. Cybercriminelen hebben altijd geweten dat het veel gemakkelijker is om gebruikers te misleiden door zich voor te doen als iets dat ze al kennen dan door iets nieuws te bedenken. Door de ontwikkelingen op het gebied van AI is het voor oplichters heel eenvoudig geworden om overtuigende nepsites te maken.

Het registreren van een geloofwaardig ogend domein is goedkoop en snel, vooral via registrars en wederverkopers die weinig of geen voorafgaande controle uitvoeren. Zodra aanvallers een naam hebben die voldoende lijkt op de echte, kunnen ze AI-aangedreven tools gebruiken om lay-outs, kleuren en merkelementen te kopiëren en productpagina's, aanmeldingsprocedures en veelgestelde vragen te genereren die eruitzien alsof ze bij het merk horen.

Een stortvloed aan valse 'officiële' websites

Gegevens van recente feestdagen laten zien hoe gewoon grootschalig domeinmisbruik inmiddels is geworden.

Gedurende een periode van drie maanden voorafgaand aan het winkelseizoen van 2025 hebben onderzoekers meer dan 18.000 domeinen met een kerstthema waargenomen, met lokmiddelen als 'Christmas', 'Black Friday' en 'Flash Sale'. Minstens 750 daarvan zijn bevestigd als kwaadaardig en nog veel meer worden nog onderzocht. In dezelfde periode werden ongeveer 19.000 extra domeinen geregistreerd die expliciet bedoeld waren om zich voor te doen als grote retailmerken, waarvan er bijna 3.000 al phishingpagina's of frauduleuze winkelpagina's hostten.

Deze sites worden gebruikt voor allerlei doeleinden, van het verzamelen van inloggegevens en betalingsfraude tot het verspreiden van malware, vermomd als 'order trackers' of 'beveiligingsupdates'.

Aanvallers vergroten vervolgens de zichtbaarheid door middel van SEO-vergiftiging, advertentie-misbruik en commentaarspam, waardoor hun lookalike-sites in de zoekresultaten terechtkomen en in sociale feeds worden gepromoot, direct naast de legitieme sites. Vanuit het perspectief van de gebruiker, vooral op mobiele apparaten zonder de hover-functie, kan die nep-site slechts een typefout of een tik verwijderd zijn.

Wanneer de imitatie raak is

Een recent voorbeeld laat zien hoe laag de toegangsdrempel inmiddels is geworden.

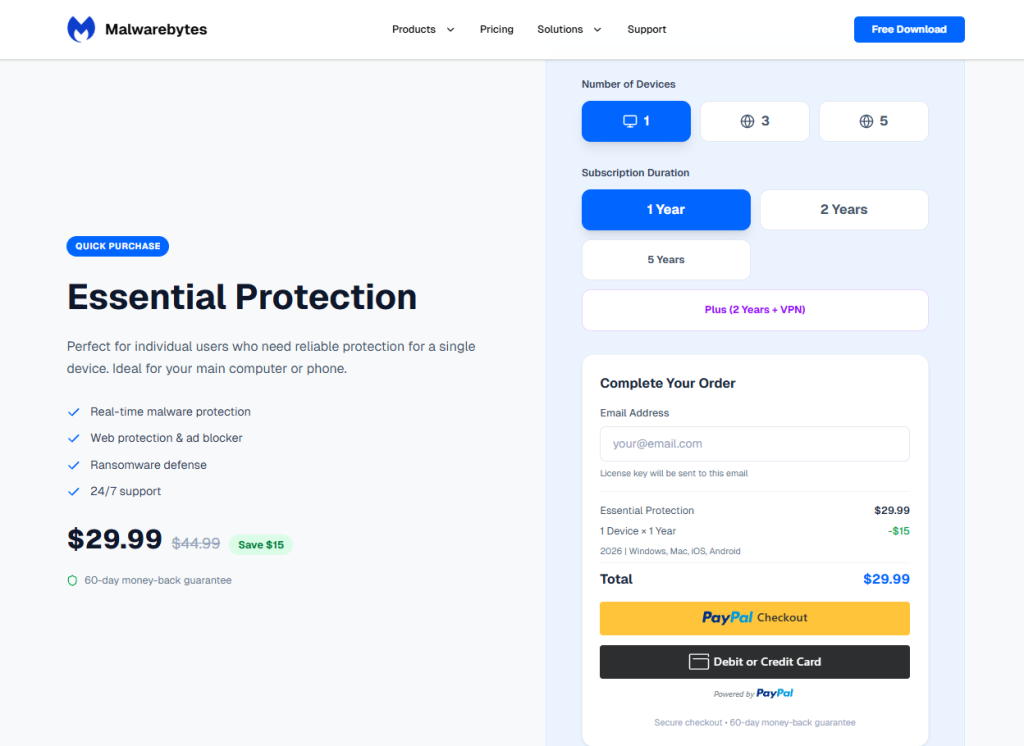

We werden gewaarschuwd voor een website, installmalwarebytes[.]org, die zich qua logo en lay-out voordeed als een echte Malwarebytes .

Bij nadere inspectie bleek dat de HTML een metatagwaarde bevatte die verwijst naar v0 van Vercel, een AI-ondersteunde app- en websitebouwer.

Met deze tool kunnen gebruikers een bestaande URL in een prompt plakken om automatisch de lay-out, stijl en structuur ervan te reproduceren, waardoor in zeer korte tijd een bijna perfecte kloon van een site wordt geproduceerd.

De geschiedenis van het imposter-domein laat een geleidelijke evolutie naar misbruik zien.

De site werd in 2019 geregistreerd en bevatte aanvankelijk geen Malwarebytes . In 2022 begon de exploitant Malwarebytes toe te voegen en tegelijkertijd beveiligingscontent in het Indonesisch te publiceren. Dit heeft waarschijnlijk bijgedragen aan de zoekreputatie en tegelijkertijd het merk voor bezoekers genormaliseerd. Later werd de site leeggehaald, zonder openbare archiefgegevens voor 2025, om vervolgens weer te verschijnen als een volledige kloon, ondersteund door AI-ondersteunde tools.

Het verkeer kwam niet toevallig. Links naar de site verschenen in spamreacties en geïnjecteerde links op niet-gerelateerde websites, waardoor gebruikers de indruk kregen dat het om organische verwijzingen ging en ze naar de valse downloadpagina's werden geleid.

De betalingsstromen waren eveneens ondoorzichtig. De valse website gebruikte PayPal betalingen, maar door de integratie werden de naam en het logo van de handelaar verborgen op de bevestigingsschermen voor de gebruiker, waardoor alleen de gegevens van de koper zichtbaar waren. Daardoor konden de criminelen geld accepteren terwijl ze zo min mogelijk over zichzelf prijsgaven.

Achter de schermen wezen historische registratiegegevens op een oorsprong in India en op een hosting-IP (209.99.40[.]222) die verband hield met domeinparking en andere dubieuze toepassingen in plaats van normale productiehosting.

In combinatie met het door AI aangestuurde klonen en de ontwijkende betalingsconfiguratie ontstond een beeld van fraude met weinig inspanning en een hoge mate van vertrouwen.

AI-websitebouwers als krachtversterkers

De zaak installmalwarebytes[.]org is geen op zichzelf staand geval van misbruik van AI-ondersteunde bouwers. Het past in een breder patroon waarbij aanvallers generatieve tools gebruiken om op grote schaal phishing-sites te maken en te hosten.

Threat intelligence-teams hebben misbruik van het v0-platform van Vercel gedocumenteerd om volledig functionele phishingpagina's te genereren die zich voordoen als aanmeldingsportalen voor verschillende merken, waaronder identiteitsproviders en clouddiensten, allemaal op basis van eenvoudige tekstprompts. Zodra de AI een kloon heeft geproduceerd, kunnen criminelen een paar links aanpassen om naar hun eigen backends voor het stelen van inloggegevens te verwijzen en binnen enkele minuten live gaan.

Onderzoek naar de rol van AI in moderne phishing laat zien dat aanvallers sterk leunen op website-generatoren, schrijfassistenten en chatbots om de hele kill chain te stroomlijnen – van het schrijven van overtuigende teksten in meerdere talen tot het opzetten van responsieve pagina's die op alle apparaten goed worden weergegeven. Uit een analyse van AI-ondersteunde phishingcampagnes bleek dat ongeveer 40% van het waargenomen misbruik betrekking had op websitegeneratieservices, 30% op AI-schrijftools en ongeveer 11% op chatbots, vaak in combinatie. Met deze stack kunnen zelfs laaggeschoolde actoren professioneel ogende oplichting produceren waarvoor vroeger gespecialiseerde vaardigheden of betaalde kits nodig waren.

Eerst groei, daarna veiligheidsmaatregelen

Het kernprobleem is niet dat AI websites kan bouwen. Het probleem is dat de prikkels rond de ontwikkeling van AI-platforms scheef zijn. Leveranciers staan onder grote druk om nieuwe mogelijkheden te leveren, hun gebruikersbestand uit te breiden en marktaandeel te veroveren, en die druk gaat vaak voor op serieuze investeringen in misbruikpreventie.

Zoals Mark Beare, Malwarebytes directeur Malwarebytes , het verwoordde:

"AI-aangedreven websitebouwers zoals Lovable en Vercel hebben de drempel voor het lanceren van gepolijste websites in enkele minuten drastisch verlaagd. Hoewel deze platforms basisbeveiligingsmaatregelen bevatten, ligt hun focus vooral op snelheid, gebruiksgemak en groei – niet op het voorkomen van grootschalige merkvervalsing. Die onevenwichtigheid biedt kwaadwillenden de kans om sneller te handelen dan de verdediging, waardoor ze overtuigende nepmerken kunnen opzetten voordat slachtoffers of bedrijven kunnen reageren."

Site generators maken het mogelijk om zonder verificatie gekloonde merken van bekende bedrijven te creëren, publicatiestromen omzeilen identiteitscontroles en moderatie faalt stilletjes of reageert pas na een melding van misbruik. Sommige bouwers laten iedereen een site opzetten en publiceren zonder zelfs maar een e-mailadres te bevestigen, waardoor het gemakkelijk is om accounts te verbranden zodra er een wordt gemarkeerd of verwijderd.

Om eerlijk te zijn, zijn er tekenen dat sommige providers beginnen te reageren door specifieke phishingcampagnes na bekendmaking te blokkeren of door beperkte maatregelen voor merkbescherming toe te voegen. Maar dit zijn vaak reactieve oplossingen die worden toegepast nadat de schade al is aangericht.

Ondertussen kunnen aanvallers overschakelen naar open-sourceklonen of licht gewijzigde forks van dezelfde tools die elders worden gehost, waar mogelijk helemaal geen zinvolle inhoudsmoderatie plaatsvindt.

In de praktijk is het netto-effect dat AI-bedrijven profiteren van de groei en experimenten die gepaard gaan met permissieve tooling, terwijl de gevolgen worden gedragen door slachtoffers en verdedigers.

We hebben het domein geblokkeerd in onze webbeveiligingsmodule en verzocht om verwijdering van het domein en de leverancier.

Hoe blijf ik veilig

Eindgebruikers kunnen verkeerd afgestelde AI-prikkels niet corrigeren, maar ze kunnen het leven van merkimitators wel moeilijker maken. Zelfs als een gekloonde website er overtuigend uitziet, zijn er rode vlaggen waar je op moet letten:

- Controleer altijd de gegevens van de ontvanger of het overzicht van de transactie voordat u een betaling voltooit. Als er geen handelaar wordt vermeld, ga dan terug en beschouw de site als verdacht.

- Gebruik een actuele, realtimeanti-malwareoplossingmet een webbeveiligingsmodule.

- Volg geen links die in reacties, op sociale media of in ongevraagde e-mails worden geplaatst om een product te kopen. Gebruik altijd een geverifieerde en vertrouwde methode om contact op te nemen met de verkoper.

Als u een valse Malwarebytes tegenkomt, laat het ons dan weten.

We rapporteren niet alleen over bedreigingen, we helpen ook uw volledige digitale identiteit te beveiligen.

Cyberbeveiligingsrisico's mogen nooit verder reiken dan een krantenkop. Bescherm uw persoonlijke gegevens en die van uw gezin door identiteitsbescherming te gebruiken.