Microsoft brengt elke tweede dinsdag van de maand belangrijke beveiligingsupdates uit, ook wel bekend als 'Patch Tuesday'. De updates van deze maand verhelpen 59 Microsoft CVE's, waaronder zes zero-days.

Laten we eens kort kijken naar deze zes actief uitgebuite zero-days.

Beveiligingslek in Windows waardoor beveiligingsfuncties kunnen worden omzeild

CVE-2026-21510 (CVSS-score 8,8 op 10) is een beveiligingslek in deWindows . Door een fout in het beveiligingsmechanisme kan een aanvaller Windows en soortgelijke waarschuwingen omzeilen zodra hij een gebruiker heeft overgehaald om een kwaadaardige link of snelkoppelingsbestand te openen.

De kwetsbaarheid wordt via het netwerk misbruikt, maar vereist nog steeds interactie van de gebruiker. Het slachtoffer moet via social engineering worden misleid om de boobytrap-snelkoppeling of -link te openen, zodat de bypass wordt geactiveerd. Bij succesvol misbruik kan de aanvaller de gebruikelijke beveiligingsdialoogvensters met de vraag "Weet u het zeker?" voor niet-vertrouwde inhoud onderdrukken of omzeilen, waardoor het gemakkelijker wordt om verdere payloads te leveren en uit te voeren zonder dat de gebruiker argwaan krijgt.

Beveiligingslek in MSHTML Framework

CVE-2026-21513 (CVSS-score 8,8 op 10) heeft invloed op het MSHTML Framework, dat wordt gebruikt door Internet Explorer's Trident/embedded web rendering). Het wordt geclassificeerd als een storing in het beveiligingsmechanisme die resulteert in het omzeilen van een beveiligingsfunctie via het netwerk.

Voor een succesvolle aanval moet het slachtoffer een kwaadaardig HTML-bestand of een speciaal vervaardigde snelkoppeling (.lnk) openen die gebruikmaakt van MSHTML voor weergave. Wanneer het bestand wordt geopend, stelt de kwetsbaarheid een aanvaller in staat om bepaalde beveiligingscontroles in MSHTML te omzeilen, waardoor de normale browser- of Office-sandbox of waarschuwingsbeveiligingen mogelijk worden verwijderd of verzwakt en vervolgcode kan worden uitgevoerd of phishingactiviteiten kunnen plaatsvinden.

Beveiligingslek in Microsoft Word waardoor beveiligingsfuncties kunnen worden omzeild

CVE-2026-21514 (CVSS-score 5,5 op 10) heeft invloed op Microsoft Word. Het vertrouwt op onbetrouwbare invoer bij een beveiligingsbeslissing, wat leidt tot het omzeilen van een lokale beveiligingsfunctie.

Een aanvaller moet een gebruiker overhalen om een kwaadaardig Word-document te openen om misbruik te maken van deze kwetsbaarheid. Als hier misbruik van wordt gemaakt, wordt de onbetrouwbare invoer onjuist verwerkt, waardoor de beveiliging van Word voor ingesloten of actieve inhoud mogelijk wordt omzeild. Dit leidt tot de uitvoering van door de aanvaller gecontroleerde inhoud die normaal gesproken zou worden geblokkeerd.

Desktop Window Manager - Kwetsbaarheid voor verhoging van privileges

CVE-2026-21519 (CVSS-score 7,8 op 10) is een lokale kwetsbaarheid voor privilege-escalatie in Windows Window Manager, veroorzaakt door typeverwarring (een fout waarbij het systeem het ene type gegevens als het andere behandelt, wat tot onbedoeld gedrag leidt).

Een lokaal geauthenticeerde aanvaller met beperkte rechten en zonder vereiste gebruikersinteractie kan misbruik maken van het probleem om hogere rechten te verkrijgen. Misbruik moet lokaal plaatsvinden, bijvoorbeeld via een speciaal vervaardigd programma of een exploit chain-fase die op het doelsysteem wordt uitgevoerd. Een aanvaller die met succes misbruik maakt van deze kwetsbaarheid, kan SYSTEEMRECHTEN verkrijgen.

Kwetsbaarheid voor denial-of-service in Windows Access Connection Manager

CVE-2026-21525 (CVSS-score 6,2 op 10) is een denial-of-service-kwetsbaarheid in deWindows Access Connection Manager-service (RasMan).

Een niet-geverifieerde lokale aanvaller kan het beveiligingslek met een lage aanvalscomplexiteit activeren, wat een grote impact heeft op de beschikbaarheid, maar geen directe impact op de vertrouwelijkheid of integriteit. Dit betekent dat ze de dienst of mogelijk het systeem kunnen laten crashen, maar geen privileges kunnen verhogen of kwaadaardige code kunnen uitvoeren.

Beveiligingslek in Windows Desktop Services waardoor privileges kunnen worden verhoogd

CVE-2026-21533 (CVSS-score 7,8 op 10) is een kwetsbaarheid in Windows Desktop Services die misbruik maakt van onjuist privilegebeheer om privileges te verhogen.

Een lokale geauthenticeerde aanvaller met beperkte rechten en zonder vereiste gebruikersinteractie kan misbruik maken van het beveiligingslek om zijn rechten te escaleren naar SYSTEM en de vertrouwelijkheid, integriteit en beschikbaarheid van het getroffen systeem volledig in gevaar te brengen. Succesvolle exploitatie houdt doorgaans in dat door de aanvaller gecontroleerde code wordt uitgevoerd op een systeem met Remote Desktop Services en dat misbruik wordt gemaakt van het kwetsbare pad voor rechtenbeheer.

Azure-kwetsbaarheden

Azure-gebruikers wordt ook aangeraden om rekening te houden met twee kritieke kwetsbaarheden met een CVSS-score van 9,8:

- CVE-2026-21531die van invloed is op Azure SDK

- CVE-2026-24300die van invloed is op Azure Front Door

Hoe je fixes toepast en controleert of je beschermd bent

Deze updates lossen beveiligingsproblemen op en zorgen ervoor dat je Windows beschermd blijft. Hier lees je hoe je ervoor zorgt dat je up-to-date bent:

1. Instellingen openen

- Klik opde Start-knop(het Windows linksonder in uw scherm).

- Klik op Instellingen (het ziet eruit als een tandwieltje).

2. Ga naar Windows Update

- Selecteer in het venster Instellingen Windows Update ( meestal onderaan in het menu aan de linkerkant).

3.Controleer op updates

- Klik op de knop Check for updates (Controleren op updates).

- Windows naar de nieuwste Patch Tuesday-updates.

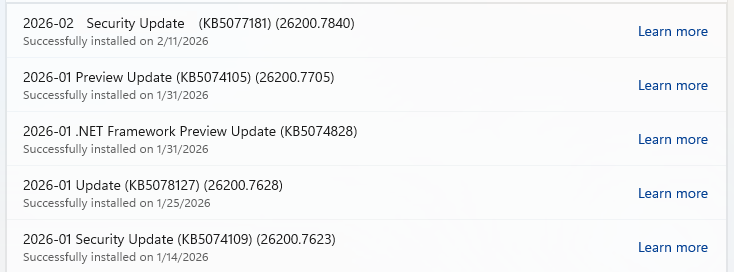

- Als u eerder automatische updates hebt geselecteerd, ziet u dit mogelijk onderUpdatehistorie:

- Of u ziet mogelijk het bericht'Herstart vereist', wat betekent dat u alleen uw systeem hoeft te herstarten en dat de update dan voltooid is.

- Zo niet, ga dan verder met de onderstaande stappen.

4. Downloaden en installeren

- Als er updates worden gevonden, beginnen ze meteen te downloaden. Zodra ze klaar zijn, zie je een knop met de tekst Nu installeren of opnieuw opstarten.

- Klik indien nodig op Installeren en volg de aanwijzingen op. Meestal moet je computer opnieuw opstarten om de update te voltooien. Klik in dat geval op Nu opnieuw opstarten.

5. Dubbelcheck of je up-to-date bent

- Ga na het opnieuw opstarten terug naar Windows Update en controleer opnieuw. Als er staat dat je up-to-date bent, ben je helemaal klaar!

We rapporteren niet alleen over bedreigingen - we verwijderen ze ook

Cyberbeveiligingsrisico's mogen zich nooit verder verspreiden dan een krantenkop. Houd bedreigingen van uw apparaten door Malwarebytes vandaag nog te downloaden.