Laten we het hebben over Ryuk ransomware.

Ryuk is de naam van een ransomware-familie, voor het eerst ontdekt in augustus 2018. Vroeger kenden we Ryuk alleen als een fictief personage in een bekende Japanse strip en animatieserie, maar nu weten we dat het een van de vervelendste ransomware-families is die ooit wereldwijd systemen heeft geteisterd.

Wat is Ryuk-ransomware?

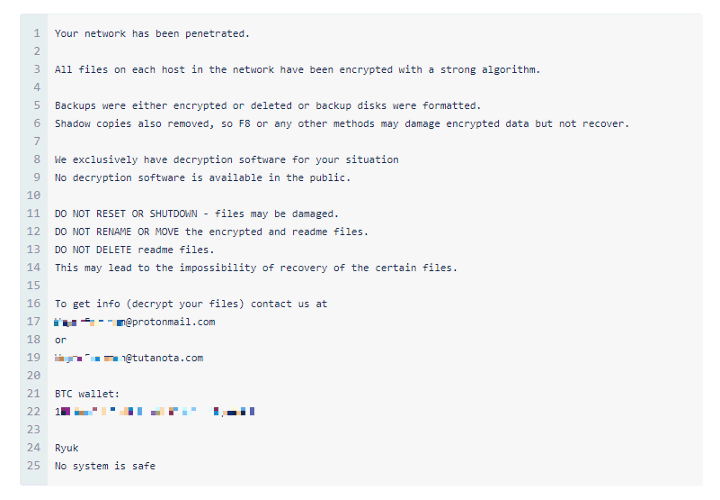

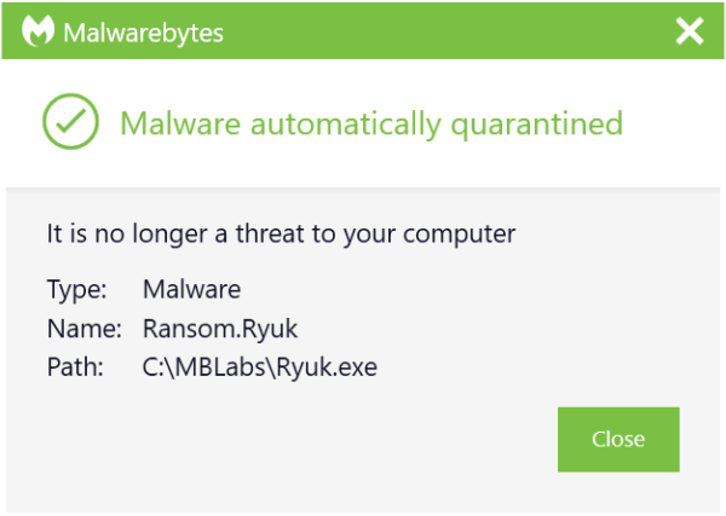

Laten we beginnen met het definiëren van ransomware in het algemeen. Ransomware is een categorie malware die je bestanden of systemen vergrendelt en deze voor losgeld gijzelt. Ryuk is een type ransomware dat in gerichte aanvallen wordt gebruikt, waarbij de aanvallers ervoor zorgen dat essentiële bestanden worden versleuteld, zodat ze om hoge losgelden kunnen vragen. Een typische Ryuk-losgeldeis kan oplopen tot enkele honderdduizenden dollars. Malwarebytes detecteert het als Ransom.Ryuk. Voor een meer diepgaande technische kijk op deze bedreiging, bekijk onze Ryuk ransomware bedreigingsaandacht.

Hoe werkt Ryuk?

Ryuk is een van de eerste ransomware-families met de mogelijkheid om netwerkstations en -bronnen te identificeren en versleutelen, evenals het verwijderen van schaduwkopieën op eindpunten. Dit betekent dat aanvallers vervolgens Systeemherstel in Windows voor gebruikers kunnen uitschakelen, waardoor het onmogelijk wordt om te herstellen van een aanval zonder externe back-ups of rollback technologie.

Wie heeft Ryuk gemaakt?

Het is altijd moeilijk om malware toe te schrijven. Onderzoekers van Deloitte Argentina, Gabriela Nicolao en Luciano Martins, schreven de Ryuk ransomware echter toe aan CryptoTech, een weinig bekende cybercriminele groep die in augustus 2017 Hermes 2.1 aanbood op een ondergronds forum. Hermes 2.1 is volgens de onderzoekers een andere naam voor Ryuk ransomware.

Ryuk ransomware nieuws

- 2021:

- Stad Luik getroffen door ransomware, Ryuk wordt vermoed.

- Ryuk-ransomware ontwikkelt worm-achtige mogelijkheden.

- 2020:

- VideoBytes: Ryuk Ransomware richt zich op Amerikaanse ziekenhuizen.

- Tampa Bay Times aangevallen door Ryuk ransomware.

- 2019:

Wie zijn de doelwitten van Ryuk?

De doelwitten van Ryuk zijn meestal prominente organisaties, waar de aanvallers weten dat ze hun hoge losgeldeisen kunnen innen. Slachtoffers zijn onder andere EMCOR, UHS-ziekenhuizen en verschillende kranten. Door zich op deze organisaties te richten, zou Ryuk naar schatting tussen februari 2018 en oktober 2019 een opbrengst van $ 61 miljoen hebben gegenereerd voor zijn operators.

Hoe wordt Ryuk verspreid?

Zoals bij veel malware-aanvallen is de aflevermethode spam e-mails(malspam). Deze e-mails worden vaak verzonden vanaf een vervalst adres, zodat de naam van de afzender geen argwaan wekt.

Een typische Ryuk-aanval begint wanneer een gebruiker een gewapend Microsoft Office-document opent dat als bijlage bij een phishing-e-mail is gevoegd. Het openen van het document zorgt ervoor dat een kwaadaardige macro een PowerShell-commando uitvoert dat de banking Trojan Emotet probeert te downloaden. Deze Trojan heeft de mogelijkheid om extra malware te downloaden naar een geïnfecteerde machine die Trickbot ophaalt en uitvoert, waarvan de belangrijkste payload spyware is. Deze verzamelt beheerdersgegevens, waardoor aanvallers lateraal naar kritieke bedrijfsmiddelen kunnen gaan die op het netwerk zijn aangesloten. De aanvalsketen eindigt wanneer de aanvallers Ryuk uitvoeren op elk van deze bedrijfsmiddelen.

Dus, zodra uw netwerk is aangetast, beslissen de aanvallers of het de moeite waard is om het netwerk verder te onderzoeken en te infiltreren. Als ze genoeg drukmiddelen hebben om een groot bedrag te eisen, zullen ze de Ryuk-ransomware inzetten.

Hoe kan ik mezelf beschermen tegen Ryuk?

De eerste stap in de bescherming tegen een ransomware-aanval is investeren in anti-malware/antivirusbescherming, bij voorkeur een die realtime bescherming biedt die is ontworpen om geavanceerde malware-aanvallen zoals ransomware te dwarsbomen. u ook uitkijken naar functies die zowel kwetsbare programma's afschermen van bedreigingen (een anti-exploittechnologie ), als ransomware blokkeren om bestanden te gijzelen (een anti-ransomwarecomponent ). Sommige anti-malwareoplossingen bieden rollbacktechnologie, speciaal ontworpen om de effecten van ransomware tegen te gaan.

Vervolgens u , hoeveel pijn het u ook doet, regelmatig veilige back-ups van uw gegevens maken. Wij raden u aan om gebruik te maken van cloud-opslag met hoogwaardige versleuteling en multifactorauthenticatie. Een andere optie is om USB's of een externe harde schijf aan te schaffen waarop u nieuwe of bijgewerkte bestanden kunt opslaan - zorg er wel voor dat u de apparaten fysiek loskoppelt van uw computer nadat u een back-up hebt gemaakt, anders kunnen ze ook geïnfecteerd raken met ransomware.

Zorg er vervolgens voor dat uw systemen en software regelmatig worden bijgewerkt. De WannaCry ransomware-uitbraak maakte gebruik van een kwetsbaarheid in Microsoft-software, en hoewel het bedrijf al in maart 2017 een patch had uitgebracht voor het beveiligingslek, installeerden veel mensen de update niet, waardoor ze konden worden aangevallen. We begrijpen dat het moeilijk is om op de hoogte te blijven van een steeds langer wordende lijst met updates van een steeds langer wordende lijst met software en applicaties u in uw dagelijks leven u . Daarom raden we u aan uw instellingen te wijzigen om automatisch updaten in te schakelen.

Blijf tot slot op de hoogte. Een van de meest voorkomende manieren waarop computers worden geïnfecteerd met ransomware is via social engineering. Leer uzelf (en uw werknemers als ueen bedrijfseigenaar bent) hoe u phishing e-mails, verdachte websites en andere zwendel kunt herkennen. En bovenal, gebruik uw gezond verstand. Als het verdacht lijkt, is het dat waarschijnlijk ook.

Hoe kan ik Ryuk verwijderen?

Je kunt de Malwarebytes Anti-Malware Nebula console gebruiken om je eindpunten te scannen. Kies de Scan + Quarantaine optie. Daarna kun je op de Detections-pagina bekijken welke bedreigingen zijn gevonden. Op de Quarantaine-pagina kun je zien welke bedreigingen in quarantaine zijn geplaatst en deze indien nodig herstellen. Kijk goed naar de Detections-pagina om te zien of je kunt achterhalen hoe Ryuk is afgeleverd. Je wilt geen achterdeuren achterlaten die de aanvallers opnieuw kunnen gebruiken!

Als u de levering van Ryuk is uitgevoerd door Emotet, moet u een aantal extra stappen uitvoeren. Als uw computer is aangesloten op een netwerk, isoleer deze dan onmiddellijk. Isoleer de computer en zorg ervoor u het geïnfecteerde systeem u en schoonmaakt. Maar dat is nog niet alles. Door de manier waarop Emotet zich over uw netwerk verspreidt, kan een schone computer opnieuw worden geïnfecteerd wanneer deze weer op een geïnfecteerd netwerk wordt aangesloten. Maak elke computer in uw netwerk één voor één schoon. Het is een vervelend proces, maar de zakelijke oplossingen vanMalwarebytes kunnen het gemakkelijker maken, door geïnfecteerde eindpunten te isoleren en te herstellen en proactieve bescherming te bieden tegen toekomstige Emotet-infecties.