Firma Google wydała poprawkę dotyczącą poważnej luki Chrome , oznaczonej jako CVE-2026-2441. Jest to błąd pamięci związany ze sposobem obsługi niektórych funkcji czcionek przez przeglądarkę, który jest już wykorzystywany przez atakujących.

CVE-2026-2441 ma wątpliwą zaszczytną pozycję pierwszego błędu Chrome w 2026 roku. Firma Google uznała go za na tyle poważny, że zdecydowała się wydać osobną aktualizację stabilnego kanału, zamiast czekać na kolejną dużą aktualizację.

Jak zaktualizować Chrome

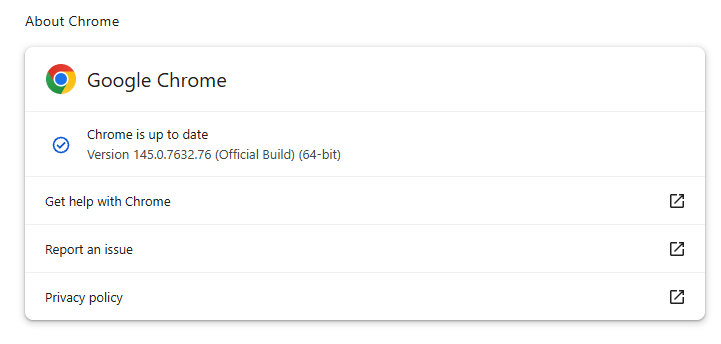

Najnowszy numer wersji to145.0.7632.75/76 dla Windows macOS oraz145.0.7632.75dla systemu Linux. Jeśli więc Twoja Chrome wersję 145.0.7632.75 lub nowszą,jest chroniony przed tymi lukami.

Najłatwiejszym sposobem aktualizacji jest zezwolenie Chrome automatyczną aktualizację. Jednak jeśli nigdy nie zamykasz przeglądarki lub wystąpią problemy, np. rozszerzenie uniemożliwiające aktualizację, możesz pozostawać w tyle.

Aby zaktualizować przeglądarkę ręcznie, kliknij menuWięcej(trzy kropki), a następnie przejdź doUstawienia>Informacje Chrome. Jeśli aktualizacja jest dostępna, Chrome jej pobieranie. Uruchom ponownie Chrome zakończyć aktualizację, a będziesz chroniony przed tymi lukami w zabezpieczeniach.

W naszym przewodniku znajdziesz również szczegółowe instrukcjedotyczące aktualizacji Chrome każdym systemie operacyjnym.

Szczegóły techniczne

Google potwierdza, że zaobserwowało aktywne wykorzystywanie luki, ale nie ujawnia jeszcze, kto jest jej celem, jak często dochodzi do ataków ani nie podaje szczegółowych wskaźników.

Ale możemy wyciągnąć pewne wnioski z tego, co wiemy.

Luka polega na problemie typu „use-after-free” w obsłudze funkcji czcionek CSS Chrome(CSSFontFeatureValuesMap), która jest częścią sposobu wyświetlania i stylizacji tekstu na stronach internetowych. Dokładniej: podstawową przyczyną jest błąd unieważnienia iteratora. Chrome przez zestaw wartości funkcji czcionek, jednocześnie zmieniając ten zestaw, pozostawiając pętlę wskazującą na nieaktualne dane, dopóki atakujący nie zdołał przekształcić tego w wykonanie kodu.

Use-after-free (UAF) to rodzaj luki w zabezpieczeniach oprogramowania, w której program próbuje uzyskać dostęp do lokalizacji pamięci po jej zwolnieniu. Może to prowadzić do awarii lub, w niektórych przypadkach, umożliwić atakującemu uruchomienie własnego kodu.

Wpis CVE mówi: „Wykorzystanie po zwolnieniu pamięci w CSS w Chrome Google Chrome niż 145.0.7632.75 umożliwiło zdalnemu atakującemu wykonanie dowolnego kodu w piaskownicy za pośrednictwem specjalnie spreparowanej strony HTML”. (Poziom zagrożenia bezpieczeństwa Chromium: wysoki)

Oznacza to, że osoba atakująca mogłaby stworzyć specjalną stronę internetową lub inną treść HTML, która uruchamiałaby kod w piaskownicy Chrome .

Sandbox Chromedziała jak bezpieczna skrzynka otaczająca każdą kartę witryny internetowej. Nawet jeśli coś w tej karcie zacznie działać nieprawidłowo, powinno to pozostać ograniczone i nie powinno mieć wpływu na resztę systemu. Ogranicza to dostęp kodu witryny internetowej do plików, urządzeń i innych aplikacji, więc błąd przeglądarki w idealnym przypadku daje atakującemu jedynie dostęp do tego ograniczonego środowiska, a nie pełną kontrolę nad komputerem.

Uruchamianie dowolnego kodu w piaskownicy nadal jest niebezpieczne, ponieważ osoba atakująca skutecznie „staje się” tą kartą przeglądarki. Może ona zobaczyć i zmodyfikować wszystko, do czego ma dostęp ta karta. Nawet bez ucieczki do systemu operacyjnego wystarczy to, aby wykraść konta, umieścić tylne furtki w usługach w chmurze lub przekierować poufny ruch.

Jeśli zostanie połączony z luką umożliwiającą procesowi ucieczkę z piaskownicy, atakujący może poruszać się w poziomie, zainstalować złośliwe oprogramowanie lub zaszyfrować pliki, tak jak w przypadku każdego innego pełnego przejęcia systemu.

Jak zachować bezpieczeństwo

Aby chronić swoje urządzenie przed atakami wykorzystującymi tę lukę, zdecydowanie zalecamy jak najszybszą aktualizację. Oto kilka dodatkowych wskazówek, które pomogą uniknąć stania się ofiarą ataku, nawet przed załatanie luki typu zero-day:

- Nie klikaj na niechciane linki w wiadomościach e-mail, wiadomościach, nieznanych stronach internetowych lub w mediach społecznościowych.

- Włącz automatyczne aktualizacje i regularnie restartuj komputer. Wielu użytkowników pozostawia przeglądarki otwarte przez wiele dni, co opóźnia ochronę, nawet jeśli aktualizacja jest pobierana w tle.

- Korzystaj z aktualnego rozwiązania antywirusowego działającego w czasie rzeczywistym, które zawiera komponent ochrony sieci.

Użytkownicy innych przeglądarek opartych na silniku Chromium mogą spodziewać się podobnej aktualizacji.

Nie tylko informujemy o zagrożeniach — pomagamy chronić całą Twoją tożsamość cyfrową.

Ryzyko związane z cyberbezpieczeństwem nie powinno nigdy wykraczać poza nagłówki gazet. Chroń swoje dane osobowe i dane swojej rodziny, korzystając z ochrony tożsamości.