Começa com uma simples pesquisa.

Você precisa configurar o acesso remoto ao computador de um colega. Você faz uma pesquisa no Google por «download do RustDesk», clica num dos primeiros resultados e acessa um site bem elaborado, com documentação, downloads e uma marca familiar.

Instala o software, inicia-o e tudo funciona exatamente como esperado.

O que não se vê é o segundo programa que é instalado junto com ele — um programa que, silenciosamente, dá aos invasores acesso persistente ao seu computador.

Foi exatamente isso que observámos numa campanha que utilizava o domínio falso rustdesk[.]work.

A isca: uma imitação quase perfeita

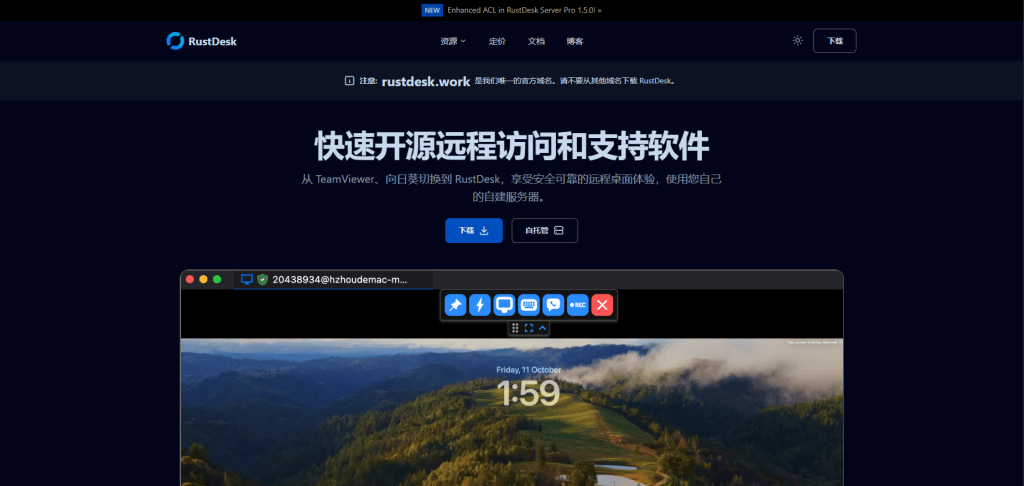

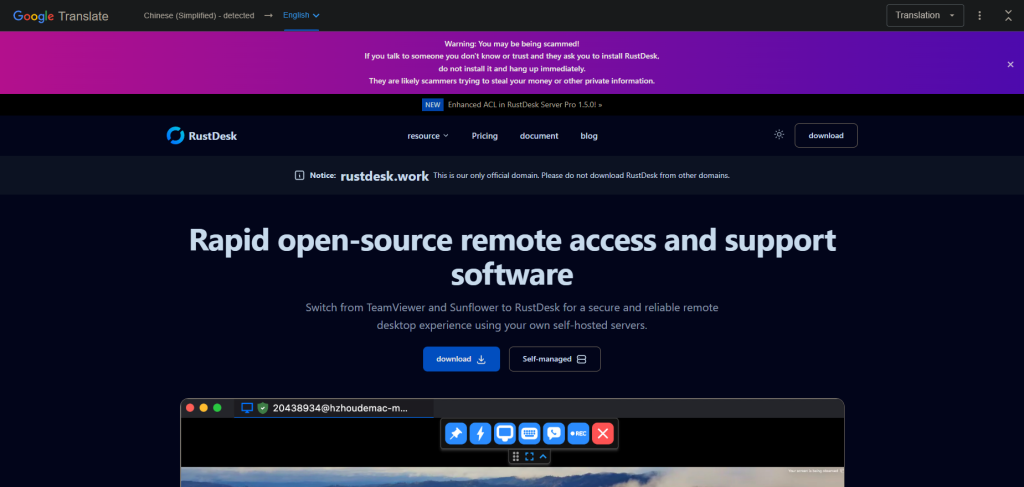

Identificámos um site malicioso em rustdesk[.]work que se faz passar pelo projeto legítimo RustDesk, hospedado em rustdesk.com. O site falso é muito semelhante ao real, com conteúdo multilingue e avisos proeminentes afirmando (ironicamente) que rustdesk[.]work é o único domínio oficial.

Esta campanha não explora vulnerabilidades de software nem depende de técnicas avançadas de hacking. O seu sucesso deve-se inteiramente ao engano. Quando um site parece legítimo e o software funciona normalmente, a maioria dos utilizadores nunca suspeita que algo esteja errado.

O que acontece quando executa o instalador

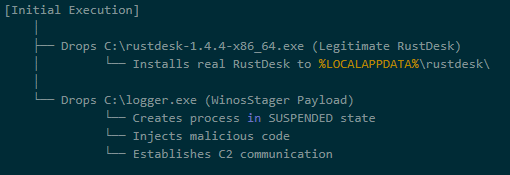

O instalador realiza uma manobra deliberada de isca e troca:

- Instala o RustDesk real, totalmente funcional e sem modificações.

- Ele instala silenciosamente uma porta dos fundos oculta, uma estrutura de malware conhecida como Winos4.0.

O utilizador vê o RustDesk iniciar normalmente. Tudo parece funcionar. Enquanto isso, o backdoor estabelece silenciosamente uma ligação com o servidor do invasor.

Ao juntar malware a software funcional, os atacantes removem o sinal de alerta mais óbvio: funcionalidade danificada ou ausente. Do ponto de vista do utilizador, nada parece estar errado.

Dentro da cadeia de infecção

O malware é executado através de um processo em etapas, com cada etapa projetada para evitar a deteção e estabelecer persistência:

Fase 1: O instalador trojanizado

O ficheiro descarregado (rustdesk-1.4.4-x86_64.exe) atua tanto como gotador e isca. Ele grava dois ficheiros no disco:

- O instalador legítimo do RustDesk, que é executado para manter a cobertura

logger.exe, a carga útil do Winos4.0

O malware fica escondido à vista de todos. Enquanto o utilizador observa a instalação normal do RustDesk, a carga maliciosa é silenciosamente preparada em segundo plano.

Fase 2: Execução do carregador

O logger.exe O ficheiro é um carregador — a sua função é configurar o ambiente para o implante principal. Durante a execução, ele:

- Cria um novo processo

- Aloca memória executável

- Executa a transição para uma nova identidade de tempo de execução:

Libserver.exe

Essa transferência do carregador para o implante é uma técnica comum em malwares sofisticados para separar o dropper inicial do backdoor persistente.

Ao alterar o nome do processo, o malware dificulta a análise forense. Os defensores que procuram “logger.exe” não encontrará um processo em execução com esse nome.

Fase 3: Implementação do módulo na memória

O Libserver.exe O processo descompacta toda a estrutura Winos4.0 na memória. Vários módulos DLL do WinosStager — e uma grande carga útil de ~128 MB — são carregados sem serem gravados no disco como ficheiros independentes.

As ferramentas antivírus tradicionais concentram-se na verificação de ficheiros no disco (detecção baseada em ficheiros). Ao manter os seus componentes funcionais apenas na memória, o malware reduz significativamente a eficácia da detecção baseada em ficheiros. É por isso que a análise comportamental e a verificação da memória são fundamentais para detectar ameaças como o Winos4.0.

A carga útil oculta: Winos4.0

A carga útil secundária é identificada como Winos4.0 (WinosStager): uma estrutura sofisticada de acesso remoto que foi observada em várias campanhas, visando particularmente utilizadores na Ásia.

Uma vez ativado, permite aos invasores:

- Monitorizar a atividade da vítima e capturar imagens do ecrã

- Registar teclas digitadas e roubar credenciais

- Descarregar e executar malware adicional

- Mantenha o acesso persistente mesmo após reinicializações do sistema

Não se trata de um simples malware, mas sim de uma estrutura de ataque completa. Uma vez instalada, os atacantes têm uma base que podem usar para realizar espionagem, roubar dados ou implantar ransomware no momento que desejarem.

Detalhe técnico: Como o malware se esconde

O malware emprega várias técnicas para evitar a deteção:

| O que faz | Como isso é alcançado | Por que isso é importante |

| Funciona inteiramente na memória | Carrega código executável sem gravar ficheiros | Evita a deteção baseada em ficheiros |

| Deteta ambientes de análise | Verifica a memória disponível do sistema e procura ferramentas de depuração | Impede que os investigadores de segurança analisem o seu comportamento |

| Verifica o idioma do sistema | Consulta as configurações locais através do Windows | Pode ser usado para segmentar (ou evitar) regiões geográficas específicas |

| Limpa o histórico do navegador | Invoca APIs do sistema para eliminar dados de navegação | Remove as evidências de como a vítima encontrou o site malicioso |

| Oculta a configuração no registo | Armazena dados encriptados em caminhos de registo incomuns | Oculta a configuração de inspeções casuais |

Atividade de comando e controlo

Pouco depois da instalação, o malware liga-se a um servidor controlado pelo atacante:

- IP: 207.56.13[.]76

- Porta: 5666/TCP

Essa conexão permite que os invasores enviem comandos para a máquina infectada e recebam dados roubados em troca. A análise de rede confirmou uma comunicação bidirecional sustentada, consistente com uma sessão de comando e controlo estabelecida.

Como o malware se mistura ao tráfego normal

O malware é particularmente inteligente na forma como disfarça a sua atividade na rede:

| Destino | Objetivo |

| 207.56.13[.]76:5666 | Malicioso: servidor de comando e controlo |

| 209.250.254.15:21115-21116 | Legítimo: tráfego de retransmissão RustDesk |

| api.rustdesk.com:443 | Legítimo: API RustDesk |

Como a vítima instalou o RustDesk real, o tráfego de rede do malware é misturado com o tráfego legítimo da área de trabalho remota. Isso torna muito mais difícil para as ferramentas de segurança de rede identificarem as ligações maliciosas: o computador infetado parece estar apenas a executar o RustDesk.

O que esta campanha revela

Este ataque demonstra uma tendência preocupante: software legítimo usado como camuflagem para malware.

Os atacantes não precisaram encontrar uma vulnerabilidade zero-day nem criar um exploit sofisticado. Eles simplesmente:

- Registou um nome de domínio convincente

- Clonou um site legítimo

- Software real empacotado com o seu malware

- Deixe a vítima fazer o resto

Esta abordagem funciona porque explora a confiança humana em vez das fraquezas técnicas. Quando o software se comporta exatamente como esperado, os utilizadores não têm motivos para suspeitar de comprometimento.

Indicadores de comprometimento

Hashes de ficheiros (SHA256)

| Ficheiro | SHA256 | Classificação |

|---|---|---|

| Instalador trojanizado | 330016ab17f2b03c7bc0e10482f7cb70d44a46f03ea327cd6dfe50f772e6af30 | Malicioso |

| logger.exe / Libserver.exe | 5d308205e3817adcfdda849ec669fa75970ba8ffc7ca643bf44aa55c2085cb86 | Carregador Winos4.0 |

| Binário RustDesk | c612fd5a91b2d83dd9761f1979543ce05f6fa1941de3e00e40f6c7cdb3d4a6a0 | Legítimo |

Indicadores de rede

Domínio malicioso: rustdesk[.]work

Servidor C2: 207.56.13[.]76:5666/TCP

Cargas úteis na memória

Durante a execução, o malware descompacta vários componentes adicionais diretamente na memória:

| SHA256 | Tamanho | Tipo |

| a71bb5cf751d7df158567d7d44356a9c66b684f2f9c788ed32dadcdefd9c917a | 107 KB | WinosStager DLL |

| 900161e74c4dbab37328ca380edb651dc3e120cfca6168d38f5f53adffd469f6 | 351 KB | WinosStager DLL |

| 770261423c9b0e913cb08e5f903b360c6c8fd6d70afdf911066bc8da67174e43 | 362 KB | WinosStager DLL |

| 1354bd633b0f73229f8f8e33d67bab909fc919072c8b6d46eee74dc2d637fd31 | 104 KB | WinosStager DLL |

| 412b10c7bb86adaacc46fe567aede149d7c835ebd3bcab2ed4a160901db622c7 | ~128 MB | Carga útil na memória |

| 00781822b3d3798bcbec378dfbd22dc304b6099484839fe9a193ab2ed8852292 | 307 KB | Carga útil na memória |

Como se proteger

A campanha rustdesk[.]work mostra como os atacantes podem obter acesso sem exploits, avisos ou software corrompido. Ao esconder-se atrás de ferramentas de código aberto confiáveis, esse ataque conseguiu persistência e cobertura, sem dar às vítimas motivos para suspeitar de comprometimento.

A conclusão é simples: um software que se comporta normalmente não significa que seja seguro. As ameaças modernas são projetadas para se misturarem, tornando essenciais as defesas em camadas e a deteção comportamental.

Para pessoas físicas:

- Verifique sempre as fontes de download. Antes de baixar o software, verifique se o domínio corresponde ao projeto oficial. Para o RustDesk, o site legítimo é rustdesk.com — não rustdesk.work ou variantes semelhantes.

- Desconfie dos resultados de pesquisa. Os atacantes utilizam SEO poisoning para empurrar sites maliciosos para o topo dos resultados de pesquisa. Sempre que possível, navegue diretamente para sites oficiais em vez de clicar em links de pesquisa.

- Use software de segurança. Malwarebytes Premium detecta famílias de malware como o Winos4.0, mesmo quando incluídas em pacotes de software legítimos.

Para empresas:

- Monitore conexões de rede incomuns. O tráfego de saída na porta 5666/TCP ou conexões com endereços IP desconhecidos de sistemas que executam software de desktop remoto devem ser investigados.

- Implemente uma lista de aplicativos permitidos. Restrinja quais aplicativos podem ser executados no seu ambiente para impedir a execução de software não autorizado.

- Eduque os utilizadores sobre typosquatting. Os programas de formação devem incluir exemplos de sites falsos e como verificar fontes de download legítimas.

- Bloqueie infraestruturas maliciosas conhecidas. Adicione os IOCs listados acima às suas ferramentas de segurança.

Não nos limitamos a comunicar as ameaças - eliminamo-las

Os riscos de cibersegurança nunca se devem propagar para além de uma manchete. Mantenha as ameaças longe dos seus dispositivos descarregando Malwarebytes hoje mesmo.