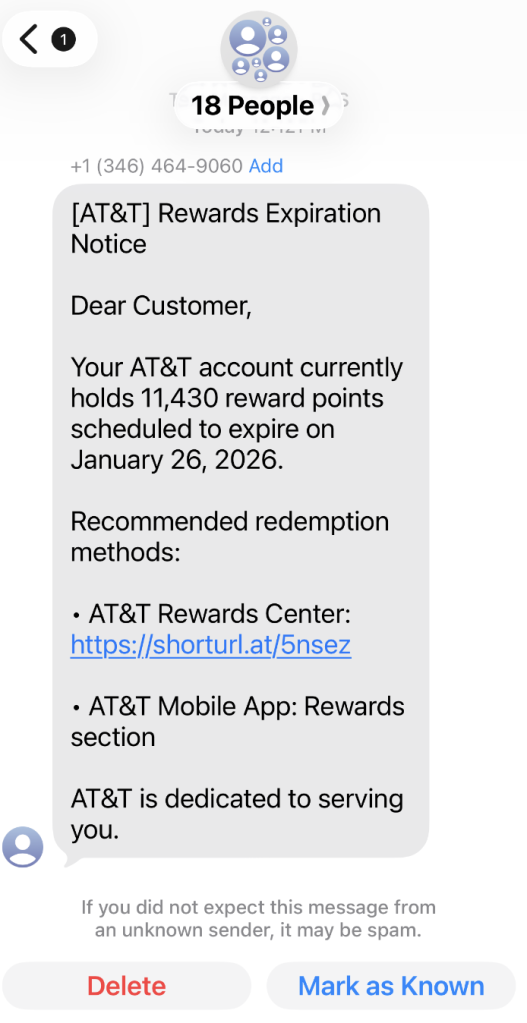

Um colega de trabalho partilhou esta mensagem SMS suspeita, na qual a AT&T supostamente avisa o destinatário que os seus pontos de recompensa estão prestes a expirar.

Os ataques de phishing estão a tornar-se cada vez mais sofisticados, provavelmente com a ajuda da IA. Eles estão a ficar melhores em imitar grandes marcas, não apenas na aparência, mas também no comportamento. Recentemente, descobrimos uma campanha de phishing bem executada, direcionada aos clientes da AT&T, que combina branding realista, engenharia social inteligente e táticas de roubo de dados em camadas.

Nesta publicação, vamos guiá-lo pela investigação, ecrã por ecrã, explicando como a campanha engana as suas vítimas e para onde vão os dados roubados.

Esta é a mensagem de texto que deu início à investigação.

“Dear Customer,

Your AT&T account currently holds 11,430 reward points scheduled to expire on January 26, 2026.

Recommended redemption methods:

– AT&T Rewards Center: {Shortened link}

– AT&T Mobile App: Rewards section

AT&T is dedicated to serving you.”

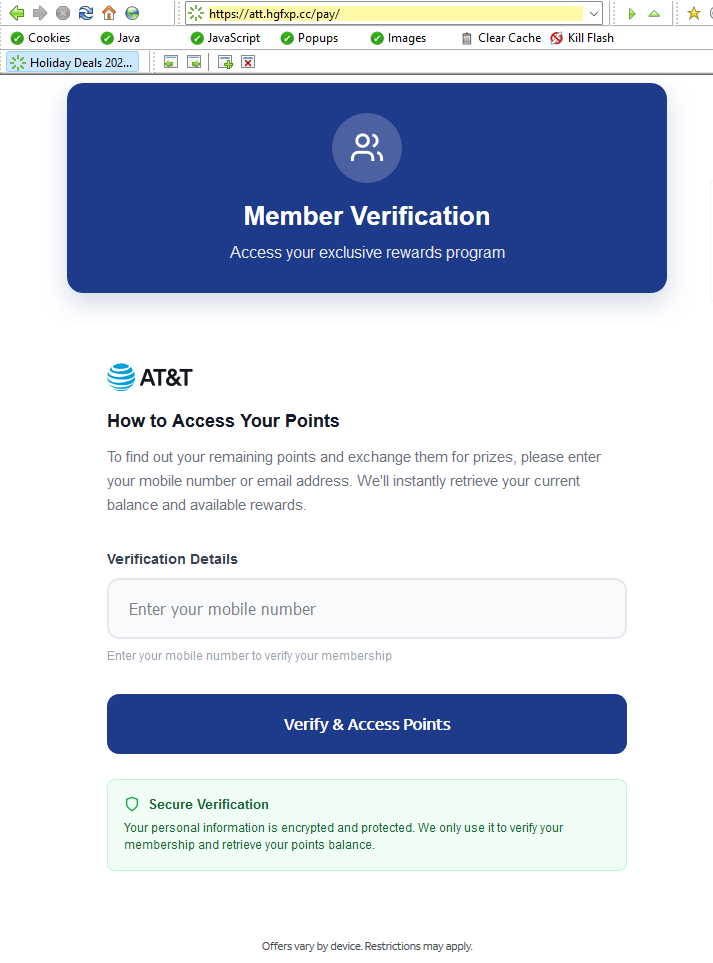

A URL encurtada conduziu a https://att.hgfxp[.]cc/pay/, um site concebido para se parecer com um site da AT&T em nome e aparência.

Todas as marcas, cabeçalhos e menus foram copiados, e a página estava repleta de links reais para att.com.

Mas o «evento principal» foi uma secção especial explicando como aceder aos seus pontos de recompensa da AT&T.

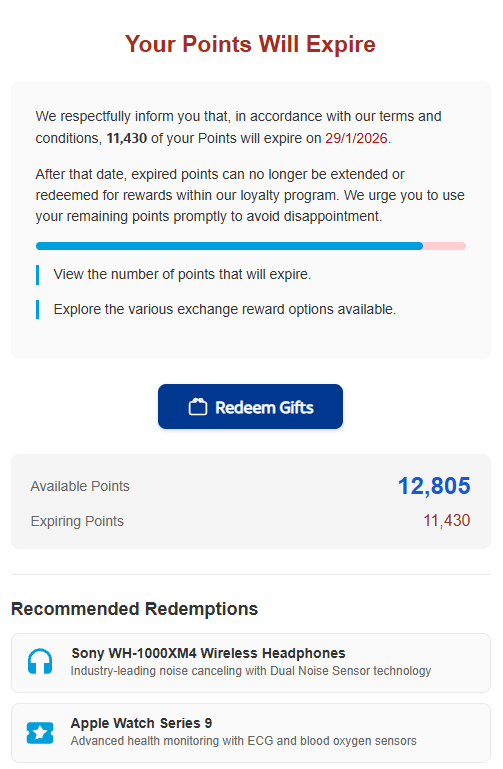

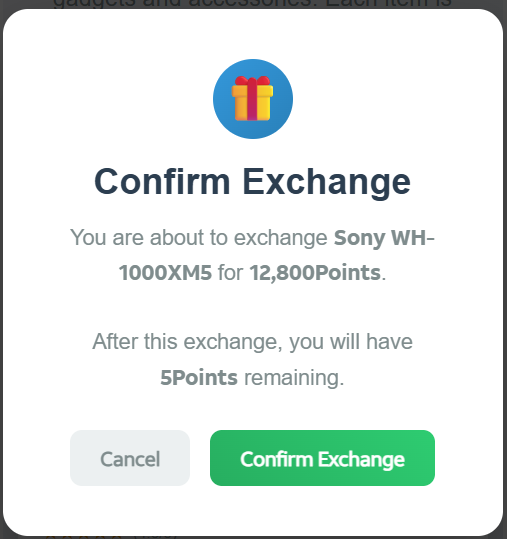

Após «verificar» a sua conta com um número de telefone, a vítima vê um painel de controlo a avisar que os seus pontos AT&T vão expirar em dois dias. Este curto prazo é uma tática comum de phishing que explora a urgência e o FOMO (medo de perder algo).

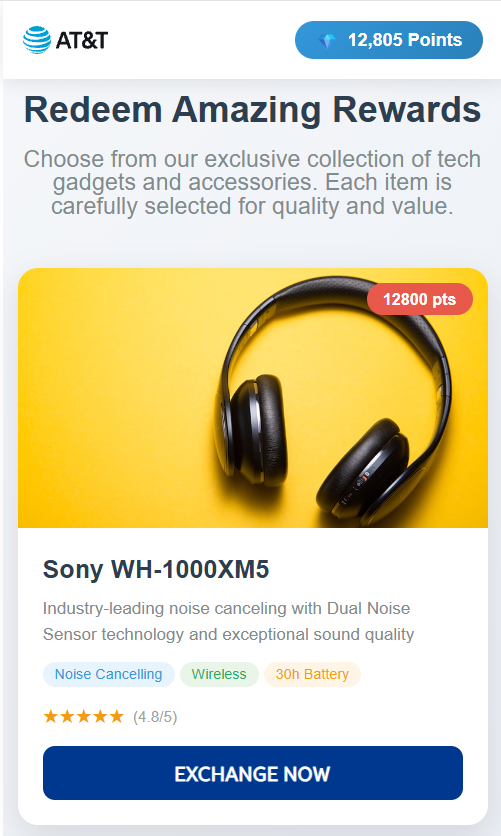

As recompensas oferecidas — como Amazon , auscultadores, smartwatches e muito mais — são atraentes e reforçam a ilusão de que a vítima está a lidar com um programa de fidelidade legítimo.

Para adicionar ainda mais credibilidade, após enviar um número de telefone, a vítima vê uma lista de presentes disponíveis, seguida de uma solicitação de confirmação final.

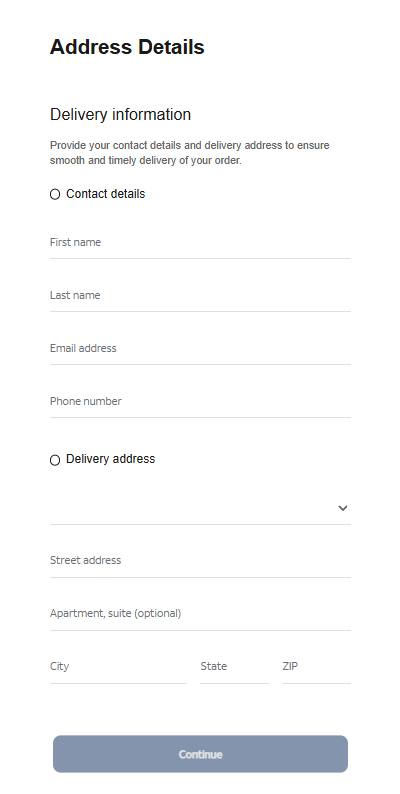

Nesse momento, o alvo é solicitado a preencher um formulário de «Informações de Entrega» que pede informações pessoais confidenciais, incluindo nome, endereço, número de telefone, e-mail e muito mais. É aqui que ocorre o roubo de dados propriamente dito.

O fluxo de envio visível do formulário é suave e profissional, com validação em tempo real e destaque de erros — exatamente como seria de esperar de uma marca de topo. Isso é deliberado. Os atacantes usam código avançado de validação front-end para maximizar a qualidade e a integridade das informações roubadas.

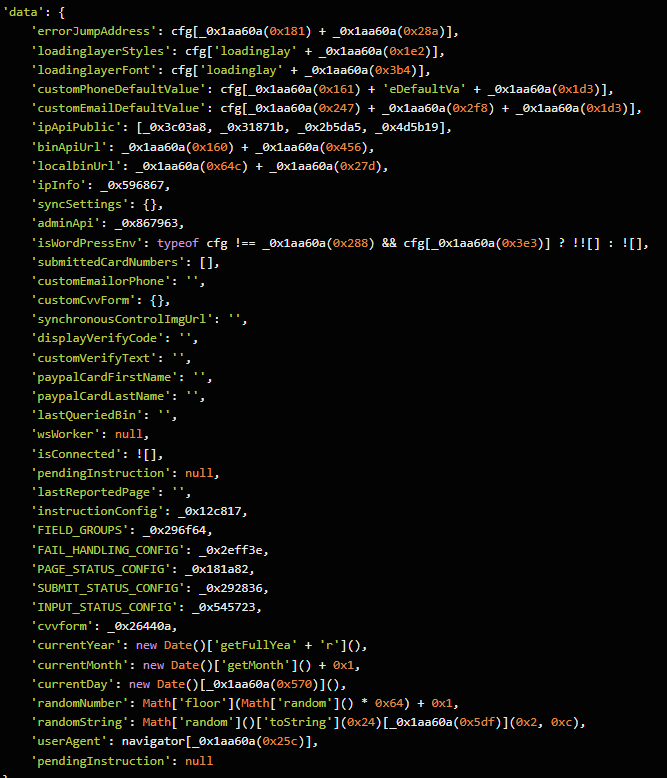

Por trás da interface elegante, o formulário está ligado a um código JavaScript que, quando a vítima clica em «Continuar», recolhe tudo o que foi introduzido e transmite diretamente aos atacantes. Na nossa investigação, desofuscámos o código e encontrámos uma grande secção de «dados».

Os dados roubados são enviados no formato JSON via POST para https://att.hgfxp[.]cc/api/open/cvvInterface.

Este ponto final está alojado no domínio do invasor, dando-lhe acesso imediato a tudo o que a vítima enviar.

O que torna esta campanha eficaz e perigosa

- Mimetismo sofisticado: cada página é uma cópia exata do site att.com, com links de navegação e logotipos funcionais.

- Engenharia social em camadas: as vítimas são atraídas passo a passo, cada página diminuindo a sua desconfiança e aumentando a confiança.

- Garantia de qualidade: a validação personalizada de formulários em JavaScript reduz erros e aumenta a captura bem-sucedida de dados.

- Código ofuscado: scripts maliciosos são envoltos em ofuscação, retardando a análise e a remoção.

- Exfiltração centralizada: todos os dados recolhidos são enviados diretamente para o terminal de comando e controlo do invasor.

Como se defender

Vários sinais de alerta poderiam ter avisado o alvo de que se tratava de uma tentativa de phishing:

- O texto foi enviado para 18 destinatários ao mesmo tempo.

- Utilizou uma saudação genérica (“Prezado Cliente”) em vez de identificação pessoal.

- O número do remetente não era um contacto reconhecido pela AT&T.

- A data de validade mudava se a vítima visitasse o site falso numa data posterior.

Além de evitar links não solicitados, aqui estão algumas maneiras de se manter seguro:

- Acesse as suas contas apenas através de aplicações oficiais ou digitando o endereço do site oficial (att.com) diretamente no seu navegador.

- Verifique os URLs cuidadosamente. Mesmo que uma página pareça perfeita, passe o cursor sobre os links e verifique a barra de endereços para ver se os domínios são oficiais.

- Ative a autenticação multifatorpara a sua conta AT&T e outras contas importantes.

- Use uma solução antimalware em tempo real atualizada com um módulo de proteção da web.

Dica profissional: Malwarebytes Guard reconheceu este texto como uma fraude.

Não nos limitamos a informar sobre as burlas - ajudamos a detectá-las

Os riscos de cibersegurança nunca devem ir além de uma manchete. Se algo lhe parecer suspeito, verifique se é uma fraude usando Malwarebytes Guard. Envie uma captura de ecrã, cole o conteúdo suspeito ou partilhe um link, texto ou número de telefone, e nós informaremos se é uma fraude ou se é legítimo. Disponível com Premium Malwarebytes Premium para todos os seus dispositivos e no Malwarebytes para iOS Android.