Noções básicas de cibersegurança e proteção

É novo no domínio da cibersegurança? Veio ao sítio certo.

Tudo o que precisa de saber sobre o cibercrime

O mundo da cibercriminalidade está sempre a mudar. Quando os vírus apareceram pela primeira vez, a maior parte deles eram partidas. Para se manter seguro online, uma das melhores coisas que pode fazer é manter-se informado sobre a ladainha de ameaças que se escondem na Web. Utilize este centro de informações para saber tudo o que precisa de saber sobre ameaças cibernéticas e como as impedir.

Antivírus

Qual é a diferença entre proteção antivírus e proteção anti-malware? Ambos se referem a software de cibersegurança, mas o que significam estes termos e como se relacionam com as actuais ameaças digitais online?

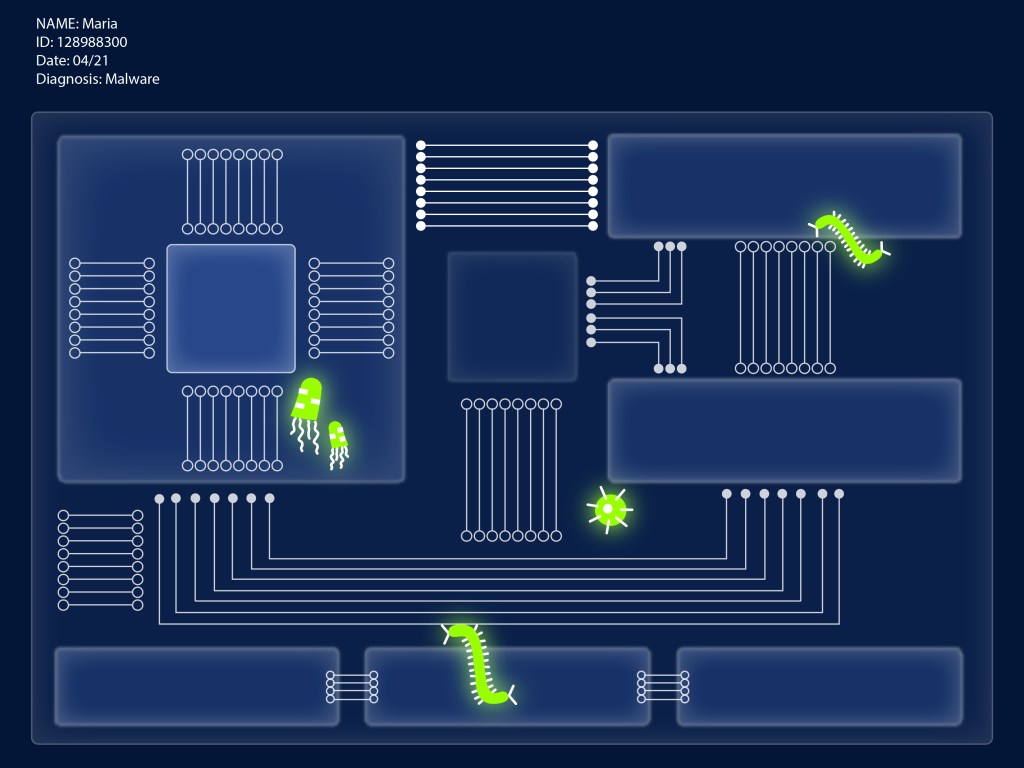

Malware

Malware, ou software malicioso, é um termo genérico para qualquer tipo de software de computador com intenções maliciosas. A maior parte das ameaças em linha são alguma forma de malware.

Ransomware

O ransomware é uma forma emergente de malware que bloqueia o acesso do utilizador aos seus ficheiros ou ao seu dispositivo, exigindo depois um pagamento anónimo online para restaurar o acesso.

Adware

O adware é uma forma de malware que se esconde no seu dispositivo e lhe apresenta anúncios. Algum adware também monitoriza o seu comportamento online para o poder direcionar com anúncios específicos.

Spyware

O spyware é uma forma de malware que se esconde no seu dispositivo, monitoriza a sua atividade e rouba informações sensíveis, como dados bancários e palavras-passe.

Hacker

Hacking refere-se a actividades que procuram comprometer dispositivos digitais, como computadores, smartphones, tablets e até redes inteiras. Hackers informáticos são motivados por ganhos pessoais, para fazer uma declaração ou apenas porque podem.

Phishing

O phishing é um método de o enganar para que partilhe palavras-passe, números de cartões de crédito e outras informações sensíveis, fazendo-se passar por uma instituição de confiança num e-mail ou telefonema.

Violação de dados

Uma violação de dados resulta de um ciberataque que permite aos cibercriminosos obterem acesso não autorizado a um sistema ou rede informática e roubarem os dados pessoais e financeiros privados, sensíveis ou confidenciais dos clientes ou utilizadores.

Antivírus para Android

Android é o maior sistema operativo móvel do planeta, presente em mais de 2 mil milhões de dispositivos. Isto também faz com que a plataforma Android seja o maior alvo dos cibercriminosos que tentam espalhar vírus e outro malware.

Troiano

Os cavalos de Troia são programas que afirmam desempenhar uma função mas, na realidade, desempenham outra, normalmente maliciosa. Os cavalos de Troia podem assumir a forma de anexos, descarregamentos e vídeos/programas falsos.

AntivírusMac

Apesar da sua reputação, os Macs continuam a ser vulneráveis a ameaças informáticas. São também um alvo crescente dos hackers informáticos, que estão ansiosos por se aproveitarem dos utilizadores que assumem que estão seguros.

Emotet

O Emotet é um tipo de malware originalmente concebido como um Trojan bancário destinado a roubar dados financeiros, mas evoluiu para se tornar uma grande ameaça para os utilizadores em todo o mundo.

Keylogger

Os keyloggers registam secretamente o que vê, diz e faz no seu computador. Os empregadores utilizam os keyloggers para vigiar os empregados, mas os cibercriminosos também os utilizam.

Spam

Spam é qualquer tipo de comunicação digital indesejada e não solicitada que é enviada em massa. E é mais do que um incómodo. Atualmente, o spam é uma ameaça séria.

Injeção de SQL

Os cibercriminosos utilizam injecções SQL para explorar vulnerabilidades de software em aplicações Web e obter acesso não autorizado aos seus dados sensíveis e valiosos.

DDoS

O DDoS é um ataque de rede malicioso em que hackers informáticos sobrecarregam um sítio Web ou serviço com falso tráfego Web ou pedidos de inúmeros dispositivos ligados à Internet.

Falsificação

Spoofing é quando alguém ou algo finge ser outra coisa numa tentativa de ganhar a confiança da vítima, obter acesso a um sistema, roubar dados ou espalhar malware.

Criptojacking

O cryptojacking é uma forma de malware que se esconde no seu dispositivo e rouba os seus recursos informáticos para extrair moedas online valiosas como a Bitcoin.

Chamada fraudulenta

O que o spam é para o correio eletrónico, as chamadas automáticas são para o seu telefone. São mensagens pré-gravadas irritantes, automáticas e muitas vezes ilegais. Os cibercriminosos utilizam as chamadas automáticas para roubar informações e dinheiro das vítimas.

Explorações

As explorações tiram partido das vulnerabilidades do software, escondidas no código do sistema operativo e das suas aplicações, que os cibercriminosos utilizam para obter acesso ilícito ao seu sistema.

Malvertising

Malvertising, ou publicidade maliciosa, é a utilização de publicidade online para distribuir malware com pouca ou nenhuma interação do utilizador.

Porta dos fundos

Uma backdoor refere-se a qualquer método através do qual utilizadores autorizados e não autorizados conseguem contornar as medidas de segurança normais e obter acesso de utilizador de alto nível (também conhecido como acesso de raiz) a um sistema informático, rede ou aplicação de software.

RouboIdentity

A usurpação Identity ocorre quando um criminoso obtém ou utiliza as informações pessoais, por exemplo, nome, login, número da Segurança Social, data de nascimento, etc., de outra pessoa para assumir a sua identidade ou aceder às suas contas com o objetivo de cometer fraudes, receber benefícios ou obter ganhos financeiros de alguma forma.

Vírus informático

Um vírus informático é um software malicioso ligado a outro programa (como um documento), que pode replicar-se e propagar-se após uma execução inicial num sistema alvo onde é necessária a interação humana. Muitos vírus são prejudiciais e podem destruir dados, tornar os recursos do sistema mais lentos e registar as teclas premidas.

GandCrab

O ransomware GandCrab é um tipo de malware que encripta os ficheiros da vítima e exige o pagamento de um resgate para recuperar o acesso aos seus dados. O GandCrab tem como alvo consumidores e empresas com PCs que executam o Microsoft Windows.

VPN

Uma VPN, ou rede privada virtual, é uma ligação segura entre pessoas e dispositivos através da Internet. Uma VPN torna a navegação em linha mais segura e privada, impedindo que as pessoas vejam quem é, onde está ou o que está a ver.

Engenharia social

A engenharia social refere-se aos métodos que os cibercriminosos utilizam para levar as vítimas a tomar algum tipo de ação questionável, muitas vezes envolvendo uma violação da segurança, o envio de dinheiro ou a cedência de informações privadas.

Gestor de palavras-passe

Um gestor de palavras-passe é uma aplicação de software concebida para armazenar e gerir credenciais online. Normalmente, estas palavras-passe são armazenadas numa base de dados encriptada e bloqueadas por uma palavra-passe mestra.

O que é o EDR?

O que é a deteção e resposta de endpoints? Como é que a EDR funciona e em que é que é diferente do antivírus e do anti-malware?

O que é a proteção de terminais?

O que é a proteção de terminais? O que é o antivírus? Uma é utilizada para aplicações empresariais e outra para consumidores. Saiba como funcionam e qual é a melhor opção para a sua empresa.

Farmácia

O pharming envolve o redireccionamento do tráfego web de sites legítimos para sites falsos com o objetivo de roubar nomes de utilizador, palavras-passe, dados financeiros e outras informações pessoais.

Ryuk ransomware

Ryuk, um nome outrora exclusivo de uma personagem fictícia de uma popular banda desenhada japonesa e de uma série de desenhos animados, é agora o nome de uma das famílias de ransomware mais desagradáveis que alguma vez assolou os sistemas em todo o mundo.

Trickbot

O TrickBot é um Trojan bancário que pode roubar detalhes financeiros, credenciais de conta e informações de identificação pessoal (PII), bem como espalhar-se dentro de uma rede e largar ransomware, particularmente o Ryuk.

Relatórios trimestrais e anuais

O mundo da cibercriminalidade é muito parecido com o mundo da tecnologia. Todos os anos surgem novas tendências, inovações e novas ferramentas. Para ter uma ideia de como o cibercrime muda de ano para ano, consulte os nossos relatórios sobre ameaças cibernéticas, bem como os nossos relatórios sobre tópicos especiais.

Tácticas e técnicas de cibercriminalidade:

Estado do malware:

Conselhos para se manter seguro em linha

Não deixe que o malware e outras ameaças cibernéticas estraguem o seu dia. Mantenha-se um passo à frente dos cibercriminosos com as nossas dicas, truques e guias para se manter seguro, divertir-se e fazer coisas online.

Segurança móvel

Os ciberataques não são exclusivos do seu computador. O seu smartphone e o seu tablet também são vulneráveis. De facto, os cibercriminosos vêem-nos como a próxima fronteira. Consulte estes artigos para saber mais sobre o cibercrime móvel mais recente.

Publicações em destaque no blogue Malwarebytes Labs

Oh, os sítios que nunca verás

Está a pensar porque é que a funcionalidade de bloqueio de sites do Malwarebyteso impediu de aceder a um site aparentemente legítimo? Saiba a diferença entre sites maliciosos e sites utilizados para fins maliciosos, e porque é que Malwarebytes bloqueia ambos para os seus clientes.

Fraudes no apoio técnico: página de ajuda e recursos

Reunimos todas as informações que recolhemos ao longo do tempo sobre as burlas de apoio técnico num único local que pode utilizar como recurso para saber como funcionam as burlas de apoio técnico, como obter ajuda se já tiver sido vítima de uma burla e como denunciá-las.

Para saber mais sobre cibersegurança e as ameaças mais recentes, vá a Malwarebytes Labs.