Es beginnt mit einer einfachen Suche.

Sie müssen einen Fernzugriff auf den Computer eines Kollegen einrichten. Sie suchen bei Google nach „RustDesk Download“, klicken auf eines der ersten Ergebnisse und gelangen auf eine ansprechende Website mit Dokumentation, Downloads und vertrautem Branding.

Sie installieren die Software, starten sie, und alles funktioniert genau wie erwartet.

Was Sie nicht sehen, ist das zweite Programm, das nebenbei installiert wird – eines, das Angreifern unbemerkt dauerhaften Zugriff auf Ihren Computer gewährt.

Genau das haben wir in einer Kampagne beobachtet, die die gefälschte Domain rustdesk[.]work verwendete.

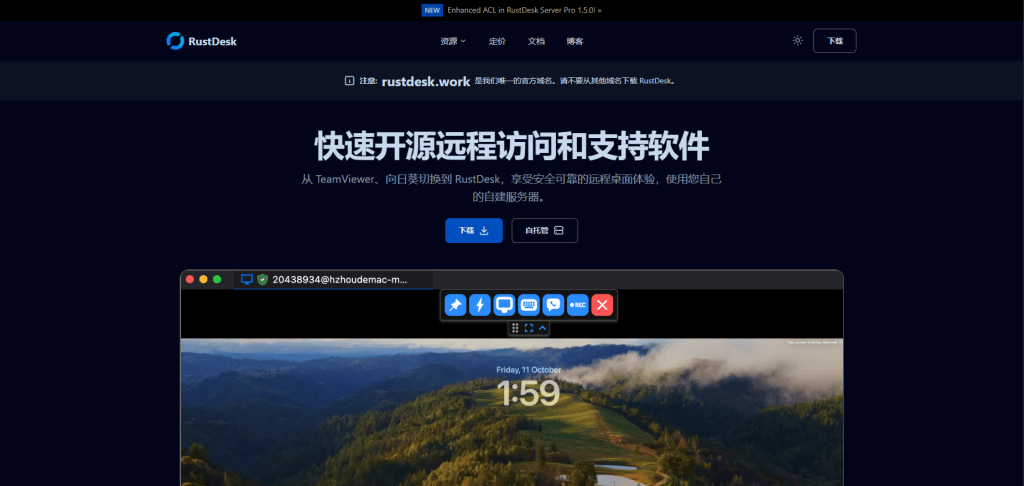

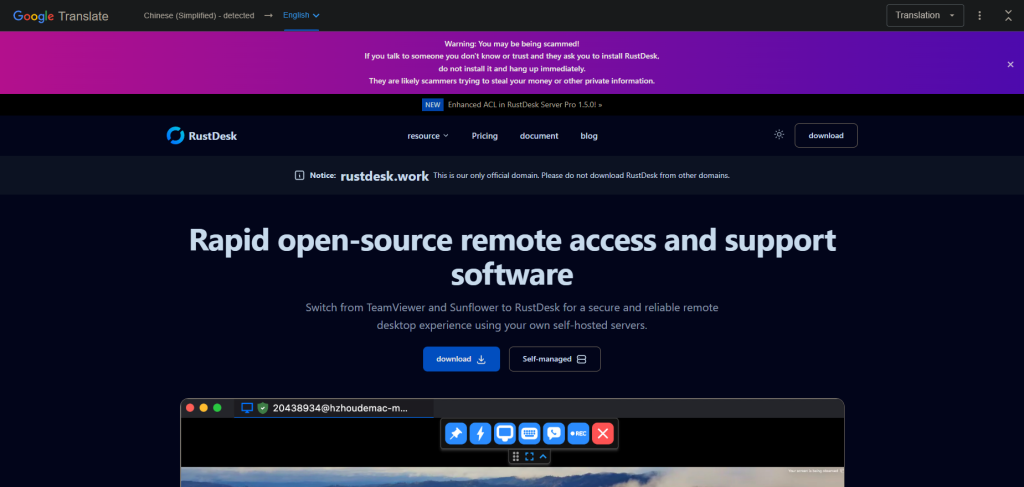

Der Köder: eine nahezu perfekte Imitation

Wir haben eine bösartige Website unter rustdesk[.]work identifiziert, die sich als das legitime RustDesk-Projekt ausgibt, das unter rustdesk.com gehostet wird. Die gefälschte Website entspricht fast vollständig der echten Website, einschließlich mehrsprachiger Inhalte und auffälliger Warnungen, in denen (ironischerweise) behauptet wird, dass rustdesk[.]work die einzige offizielle Domain sei.

Diese Kampagne nutzt keine Software-Schwachstellen aus und stützt sich auch nicht auf fortgeschrittene Hacking-Techniken. Sie ist ausschließlich durch Täuschung erfolgreich. Wenn eine Website seriös aussieht und die Software sich normal verhält, ahnen die meisten Nutzer nicht, dass etwas nicht stimmt.

Was passiert, wenn Sie das Installationsprogramm ausführen?

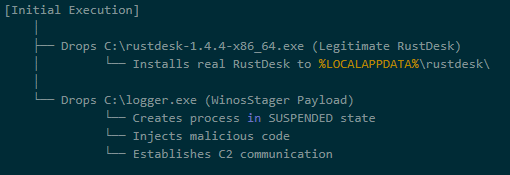

Der Installateur führt eine bewusste Lockvogel-Taktik durch:

- Es installiert das echte RustDesk, voll funktionsfähig und unverändert.

- Es installiert unbemerkt eine versteckte Hintertür, ein Malware-Framework namens Winos4.0.

Der Benutzer sieht, dass RustDesk normal startet. Alles scheint zu funktionieren. In der Zwischenzeit baut die Backdoor unbemerkt eine Verbindung zum Server des Angreifers auf.

Durch die Bündelung von Malware mit funktionierender Software beseitigen Angreifer das offensichtlichste Warnsignal: defekte oder fehlende Funktionen. Aus Sicht des Benutzers scheint alles in Ordnung zu sein.

Innerhalb der Infektionskette

Die Malware wird in einem mehrstufigen Prozess ausgeführt, wobei jeder Schritt darauf ausgelegt ist, eine Erkennung zu umgehen und Persistenz herzustellen:

Stufe 1: Der mit einem Trojaner infizierte Installer

Die heruntergeladene Datei (rustdesk-1.4.4-x86_64.exe) fungiert sowohl als Tropfer und KöderEs schreibt zwei Dateien auf die Festplatte:

- Das legitime RustDesk-Installationsprogramm, das zur Tarnung ausgeführt wird

logger.exe, die Nutzlast von Winos4.0

Die Malware versteckt sich in aller Öffentlichkeit. Während der Benutzer die normale Installation von RustDesk beobachtet, wird die schädliche Nutzlast unbemerkt im Hintergrund bereitgestellt.

Stufe 2: Ausführung des Ladeprogramms

Die logger.exe Die Datei ist ein Loader – ihre Aufgabe ist es, die Umgebung für das Hauptimplantat einzurichten. Während der Ausführung führt sie folgende Schritte aus:

- Erstellt einen neuen Prozess

- Weist ausführbaren Speicher zu

- Übergang zur Ausführung einer neuen Laufzeitidentität:

Libserver.exe

Diese Übergabe vom Loader zum Implantat ist eine gängige Technik in hochentwickelter Malware, um den anfänglichen Dropper von der persistenten Backdoor zu trennen.

Durch die Änderung ihres Prozessnamens erschwert die Malware die forensische Analyse. Verteidiger, die nach „logger.exe” findet keinen laufenden Prozess mit diesem Namen.

Stufe 3: Bereitstellung des In-Memory-Moduls

Die Libserver.exe Der Prozess entpackt das eigentliche Winos4.0-Framework vollständig in den Arbeitsspeicher. Mehrere WinosStager-DLL-Module – und eine große Nutzlast von ca. 128 MB – werden geladen, ohne als eigenständige Dateien auf die Festplatte geschrieben zu werden.

Herkömmliche Antiviren-Tools konzentrieren sich auf das Scannen von Dateien auf der Festplatte (dateibasierte Erkennung). Indem die Malware ihre funktionalen Komponenten ausschließlich im Arbeitsspeicher hält, reduziert sie die Wirksamkeit der dateibasierten Erkennung erheblich. Aus diesem Grund sind Verhaltensanalysen und Speicherscans für die Erkennung von Bedrohungen wie Winos4.0 von entscheidender Bedeutung.

Die versteckte Nutzlast: Winos4.0

Die sekundäre Nutzlast wird als Winos4.0 (WinosStager) identifiziert: ein ausgeklügeltes Fernzugriffs-Framework, das in mehreren Kampagnen beobachtet wurde und insbesondere auf Nutzer in Asien abzielt.

Sobald es aktiv ist, ermöglicht es Angreifern:

- Überwachen Sie die Aktivitäten der Opfer und machen Sie Screenshots.

- Tastatureingaben protokollieren und Anmeldedaten stehlen

- Zusätzliche Malware herunterladen und ausführen

- Behalten Sie auch nach einem Neustart des Systems einen dauerhaften Zugriff bei.

Es handelt sich hierbei nicht um einfache Malware, sondern um ein vollwertiges Angriffs-Framework. Nach der Installation haben Angreifer einen Zugangspunkt, über den sie Spionage betreiben, Daten stehlen oder Ransomware zu einem Zeitpunkt ihrer Wahl einsetzen können.

Technisches Detail: Wie sich die Malware versteckt

Die Malware nutzt mehrere Techniken, um einer Erkennung zu entgehen:

| Was es bewirkt | Wie dies erreicht wird | Warum es wichtig ist |

| Läuft vollständig im Arbeitsspeicher | Lädt ausführbaren Code, ohne Dateien zu schreiben | Umgeht dateibasierte Erkennung |

| Erkennt Analyseumgebungen | Überprüft den verfügbaren Systemspeicher und sucht nach Debugging-Tools. | Verhindert, dass Sicherheitsforscher sein Verhalten analysieren können |

| Überprüft die Systemsprache | Fragt die Locale-Einstellungen über die Windows ab. | Kann verwendet werden, um bestimmte geografische Regionen anzusprechen (oder zu vermeiden) |

| Löscht den Browserverlauf | Ruft System-APIs auf, um Browsing-Daten zu löschen. | Entfernt Hinweise darauf, wie das Opfer die bösartige Website gefunden hat. |

| Versteckt die Konfiguration in der Registrierung | Speichert verschlüsselte Daten in ungewöhnlichen Registrierungspfaden | Verbirgt die Konfiguration vor zufälligen Einblicken |

Befehls- und Kontrollaktivität

Kurz nach der Installation verbindet sich die Malware mit einem vom Angreifer kontrollierten Server:

- IP: 207.56.13[.]76

- Port: 5666/TCP

Diese Verbindung ermöglicht es Angreifern, Befehle an den infizierten Rechner zu senden und im Gegenzug gestohlene Daten zu empfangen. Die Netzwerkanalyse bestätigte eine anhaltende bidirektionale Kommunikation, die mit einer etablierten Command-and-Control-Sitzung übereinstimmt.

Wie sich die Malware in den normalen Datenverkehr einfügt

Die Malware ist besonders clever darin, wie sie ihre Netzwerkaktivitäten verschleiert:

| Reiseziel | Zweck |

| 207.56.13[.]76:5666 | Bösartig: Befehls- und Kontrollserver |

| 209.250.254.15:21115-21116 | Legitim: RustDesk-Relay-Datenverkehr |

| api.rustdesk.com:443 | Legitim: RustDesk-API |

Da das Opfer das echte RustDesk installiert hat, vermischt sich der Netzwerkverkehr der Malware mit dem legitimen Remote-Desktop-Verkehr. Dadurch wird es für Netzwerksicherheitstools viel schwieriger, die bösartigen Verbindungen zu identifizieren: Der infizierte Computer sieht aus, als würde er lediglich RustDesk ausführen.

Was diese Kampagne offenbart

Dieser Angriff verdeutlicht einen beunruhigenden Trend: Legitime Software wird als Tarnung für Malware verwendet.

Die Angreifer mussten keine Zero-Day-Sicherheitslücke finden oder einen ausgeklügelten Exploit entwickeln. Sie haben einfach:

- Einen überzeugenden Domainnamen registriert

- Eine legitime Website geklont

- Mit ihrer Malware gebündelte echte Software

- Überlassen Sie den Rest dem Opfer.

Dieser Ansatz funktioniert, weil er das Vertrauen der Menschen ausnutzt und nicht technische Schwachstellen. Wenn sich Software genau wie erwartet verhält, haben Benutzer keinen Grund, eine Kompromittierung zu vermuten.

Indikatoren für Kompromittierung

Datei-Hashes (SHA256)

| Datei | SHA256 | Klassifizierung |

|---|---|---|

| Trojanisierter Installer | 330016ab17f2b03c7bc0e10482f7cb70d44a46f03ea327cd6dfe50f772e6af30 | Böswillig |

| logger.exe / Libserver.exe | 5d308205e3817adcfdda849ec669fa75970ba8ffc7ca643bf44aa55c2085cb86 | Winos4.0-Lader |

| RustDesk-Binärdatei | c612fd5a91b2d83dd9761f1979543ce05f6fa1941de3e00e40f6c7cdb3d4a6a0 | rechtmäßig |

Netzwerkindikatoren

Bösartige Domain: rustdesk[.]work

C2-Server: 207.56.13[.]76:5666/TCP

In-Memory-Nutzlasten

Während der Ausführung entpackt die Malware mehrere zusätzliche Komponenten direkt in den Speicher:

| SHA256 | Größe | Typ |

| a71bb5cf751d7df158567d7d44356a9c66b684f2f9c788ed32dadcdefd9c917a | 107 KB | WinosStager-DLL |

| 900161e74c4dbab37328ca380edb651dc3e120cfca6168d38f5f53adffd469f6 | 351 KB | WinosStager-DLL |

| 770261423c9b0e913cb08e5f903b360c6c8fd6d70afdf911066bc8da67174e43 | 362 KB | WinosStager-DLL |

| 1354bd633b0f73229f8f8e33d67bab909fc919072c8b6d46eee74dc2d637fd31 | 104 KB | WinosStager-DLL |

| 412b10c7bb86adaacc46fe567aede149d7c835ebd3bcab2ed4a160901db622c7 | ~128 MB | In-Memory-Nutzlast |

| 00781822b3d3798bcbec378dfbd22dc304b6099484839fe9a193ab2ed8852292 | 307 KB | In-Memory-Nutzlast |

Wie Sie sich schützen können

Die Kampagne „rustdesk[.]work“ zeigt, wie Angreifer ohne Exploits, Warnungen oder fehlerhafte Software Zugriff erlangen können. Durch das Verstecken hinter vertrauenswürdigen Open-Source-Tools gelang es diesem Angriff, Persistenz und Tarnung zu erreichen, ohne dass die Opfer Grund hatten, eine Kompromittierung zu vermuten.

Die Schlussfolgerung ist einfach: Dass sich eine Software normal verhält, bedeutet nicht, dass sie sicher ist. Moderne Bedrohungen sind so konzipiert, dass sie sich unauffällig einfügen, weshalb mehrschichtige Abwehrmaßnahmen und Verhaltenserkennung unerlässlich sind.

Für Einzelpersonen:

- Überprüfen Sie immer die Download-Quellen. Bevor Sie Software herunterladen, überprüfen Sie, ob die Domain mit dem offiziellen Projekt übereinstimmt. Für RustDesk ist die legitime Website rustdesk.com – nicht rustdesk.work oder ähnliche Varianten.

- Seien Sie misstrauisch gegenüber Suchergebnissen. Angreifer nutzen SEO-Poisoning, um bösartige Websites an die Spitze der Suchergebnisse zu bringen. Navigieren Sie nach Möglichkeit direkt zu offiziellen Websites, anstatt auf Suchlinks zu klicken.

- Verwenden Sie Sicherheitssoftware. Malwarebytes Premium erkennt Malware-Familien wie Winos4.0, selbst wenn diese mit legitimer Software gebündelt sind.

Für Unternehmen:

- Überwachen Sie das Netzwerk auf ungewöhnliche Verbindungen. Ausgehender Datenverkehr auf Port 5666/TCP oder Verbindungen zu unbekannten IP-Adressen von Systemen, auf denen Remote-Desktop-Software ausgeführt wird, sollten untersucht werden.

- Implementieren Sie eine Anwendungs-Whitelist. Beschränken Sie, welche Anwendungen in Ihrer Umgebung ausgeführt werden können, um die Ausführung nicht autorisierter Software zu verhindern.

- Informieren Sie die Nutzer über Typosquatting. Schulungsprogramme sollten Beispiele für gefälschte Websites und Möglichkeiten zur Überprüfung legitimer Download-Quellen enthalten.

- Blockieren Sie bekannte bösartige Infrastrukturen. Fügen Sie die oben aufgeführten IOCs zu Ihren Sicherheitstools hinzu.

Wir berichten nicht nur über Bedrohungen - wir beseitigen sie

Cybersecurity-Risiken sollten nie über eine Schlagzeile hinausgehen. Laden Sie noch heute Malwarebytes herunter, um Bedrohungen von Ihren Geräten fernzuhalten.