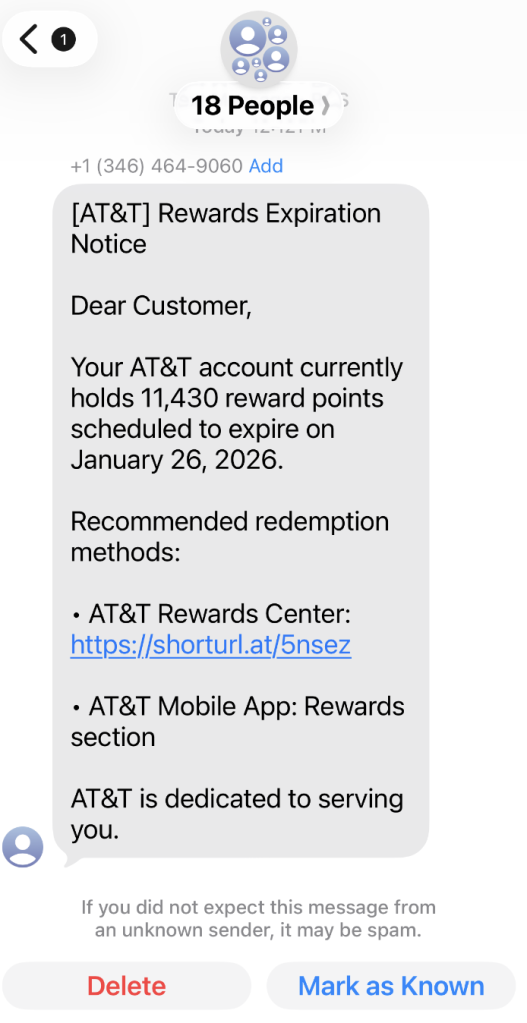

Ein Kollege hat diese verdächtige SMS weitergeleitet, in der AT&T den Empfänger angeblich darauf hinweist, dass seine Prämienpunkte bald verfallen.

Phishing-Angriffe werden immer raffinierter, wahrscheinlich mit Hilfe von KI. Sie werden immer besser darin, große Marken nachzuahmen – nicht nur im Aussehen, sondern auch im Verhalten. Kürzlich haben wir eine gut ausgeführte Phishing-Kampagne aufgedeckt, die sich gegen AT&T-Kunden richtete und realistische Markenbildung, clevere Social-Engineering-Techniken und mehrschichtige Datendiebstahl-Taktiken kombinierte.

In diesem Beitrag führen wir Sie Bildschirm für Bildschirm durch die Untersuchung und erklären Ihnen, wie die Kampagne ihre Opfer austrickst und wo die gestohlenen Daten landen.

Dies ist die Textnachricht, die den Beginn der Ermittlungen auslöste.

“Dear Customer,

Your AT&T account currently holds 11,430 reward points scheduled to expire on January 26, 2026.

Recommended redemption methods:

– AT&T Rewards Center: {Shortened link}

– AT&T Mobile App: Rewards section

AT&T is dedicated to serving you.”

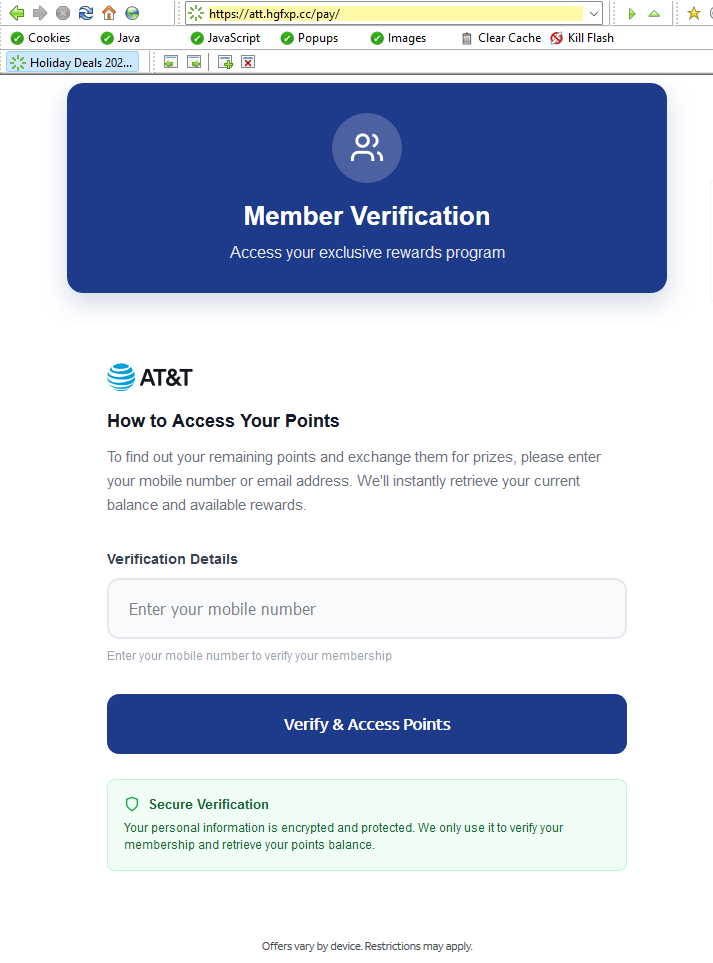

Die verkürzte URL führte zu https://att.hgfxp[.]cc/pay/, eine Website, die in Name und Erscheinungsbild wie eine Website von AT&T gestaltet ist.

Alle Branding-Elemente, Kopfzeilen und Menüs wurden kopiert, und die Seite war voller echter Links zu att.com.

Das „Hauptthema“ war jedoch ein spezieller Abschnitt, in dem erklärt wurde, wie Sie auf Ihre AT&T-Prämienpunkte zugreifen können.

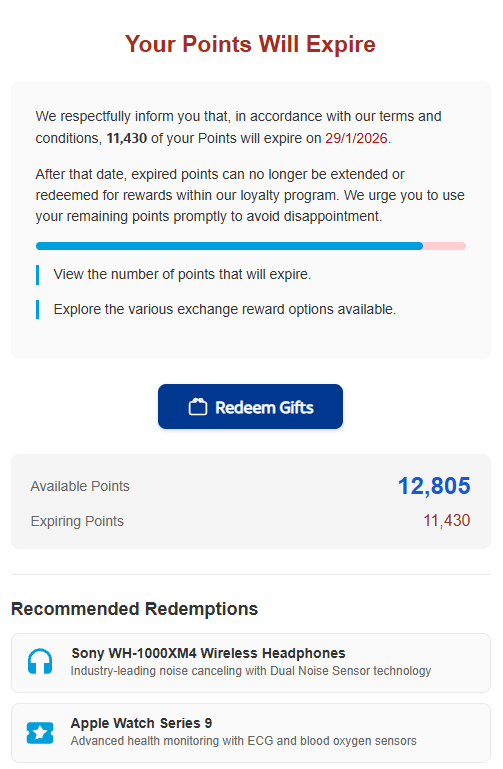

Nachdem das Konto mit einer Telefonnummer „verifiziert“ wurde, wird dem Opfer auf dem Dashboard eine Warnung angezeigt, dass seine AT&T-Punkte in zwei Tagen verfallen. Dieses kurze Zeitfenster ist eine gängige Phishing-Taktik, die Dringlichkeit und FOMO (Fear of Missing Out, die Angst, etwas zu verpassen) ausnutzt.

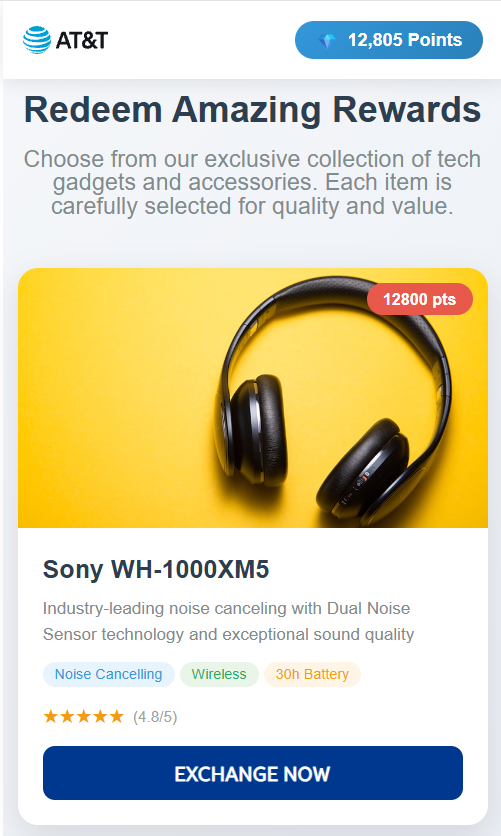

Die angebotenen Prämien – wie Amazon , Kopfhörer, Smartwatches und mehr – sind verlockend und verstärken die Illusion, dass es sich um ein seriöses Treueprogramm handelt.

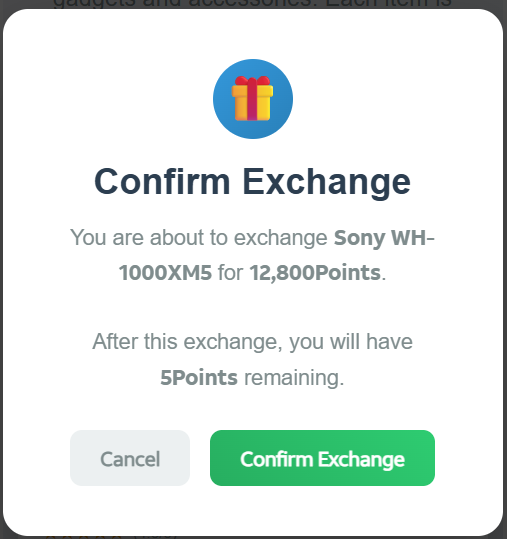

Um noch mehr Glaubwürdigkeit zu erlangen, erhält das Opfer nach der Eingabe einer Telefonnummer eine Liste mit verfügbaren Geschenken zu sehen, gefolgt von einer abschließenden Bestätigungsaufforderung.

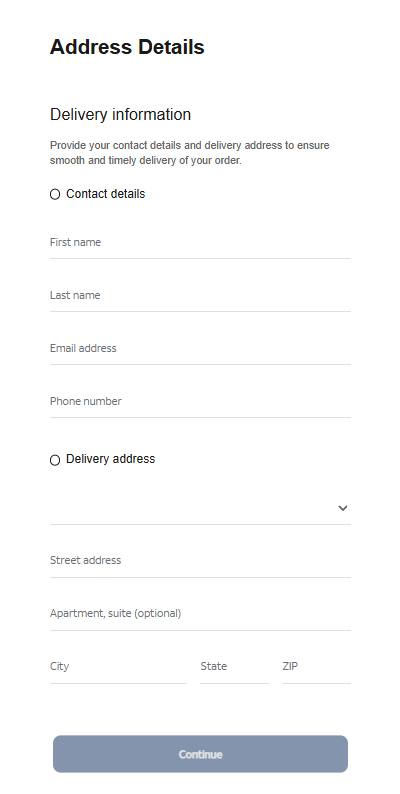

An dieser Stelle wird das Opfer aufgefordert, ein Formular mit „Lieferinformationen“ auszufüllen, in dem sensible persönliche Daten wie Name, Adresse, Telefonnummer, E-Mail-Adresse und mehr abgefragt werden. Hier findet der eigentliche Datendiebstahl statt.

Der sichtbare Ablauf der Formularübermittlung ist reibungslos und professionell, mit Echtzeit-Validierung und Fehlerhervorhebung – genau wie man es von einer Top-Marke erwarten würde. Das ist Absicht. Die Angreifer verwenden einen fortschrittlichen Front-End-Validierungscode, um die Qualität und Vollständigkeit der gestohlenen Informationen zu maximieren.

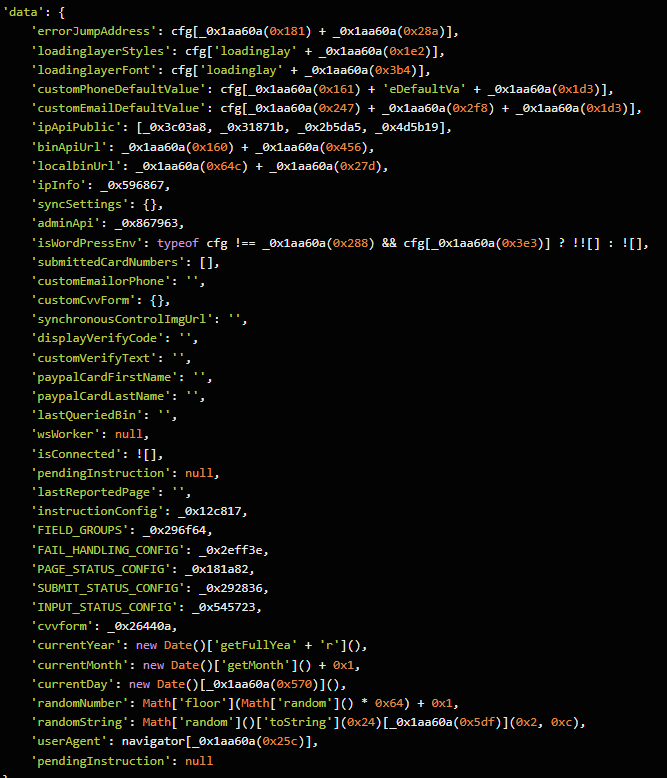

Hinter der eleganten Benutzeroberfläche ist das Formular mit JavaScript-Code verbunden, der, sobald das Opfer auf „Weiter“ klickt, alle eingegebenen Daten sammelt und direkt an die Angreifer übermittelt. Bei unserer Untersuchung haben wir den Code entschlüsselt und einen großen „Daten“-Abschnitt gefunden.

Die gestohlenen Daten werden im JSON-Format per POST an https://att.hgfxp[.]cc/api/open/cvvInterface.

Dieser Endpunkt wird auf der Domain des Angreifers gehostet, wodurch dieser sofortigen Zugriff auf alle vom Opfer übermittelten Daten erhält.

Was macht diese Kampagne so wirksam und gefährlich?

- Ausgeklügelte Nachahmung: Jede Seite ist ein exakter Klon von att.com, komplett mit funktionierenden Navigationslinks und Logos.

- Mehrschichtiges Social Engineering: Die Opfer werden Schritt für Schritt geködert, wobei jede Seite ihre Wachsamkeit verringert und ihr Vertrauen stärkt.

- Qualitätssicherung: Benutzerdefinierte JavaScript-Formularvalidierung reduziert Fehler und erhöht die erfolgreiche Datenerfassung.

- Verschleierter Code: Bösartige Skripte werden verschleiert, was die Analyse und Entfernung verlangsamt.

- Zentralisierte Exfiltration: Alle gesammelten Daten werden direkt an den Command-and-Control-Endpunkt des Angreifers gesendet.

Wie man sich verteidigt

Eine Reihe von Warnsignalen hätte das Opfer darauf aufmerksam machen können, dass es sich um einen Phishing-Versuch handelte:

- Der Text wurde an 18 Empfänger gleichzeitig gesendet.

- Es wurde eine allgemeine Anrede („Sehr geehrter Kunde“) anstelle einer persönlichen Anrede verwendet.

- Die Nummer des Absenders war kein bekannter AT&T-Kontakt.

- Das Ablaufdatum änderte sich, wenn das Opfer die gefälschte Website zu einem späteren Zeitpunkt besuchte.

Neben der Vermeidung unerwünschter Links gibt es noch einige weitere Möglichkeiten, um sicher zu bleiben:

- Greifen Sie nur über offizielle Apps oder durch direkte Eingabe der offiziellen Website (att.com) in Ihren Browser auf Ihre Konten zu.

- Überprüfen Sie URLs sorgfältig. Auch wenn eine Seite perfekt aussieht, bewegen Sie den Mauszeiger über Links und überprüfen Sie die Adressleiste auf offizielle Domains.

- Aktivieren Sie die Multi-Faktor-Authentifizierungfür Ihr AT&T-Konto und andere wichtige Konten.

- Verwenden Sie eine aktuelle Echtzeit -Anti-Malware-Lösung mit einem Webschutzmodul.

Profi-Tipp: Malwarebytes Guard hat diesen Text als Betrug erkannt.

Wir berichten nicht nur über Betrugsfälle - wir helfen, sie aufzudecken

Cybersicherheitsrisiken sollten niemals über eine Schlagzeile hinausgehen. Wenn Ihnen etwas verdächtig erscheint, überprüfen Sie mit Malwarebytes Guard, ob es sich um einen Betrug handelt. Senden Sie einen Screenshot, fügen Sie verdächtige Inhalte ein oder teilen Sie einen Link, einen Text oder eine Telefonnummer, und wir sagen Ihnen, ob es sich um einen Betrug handelt oder nicht. Verfügbar mit Malwarebytes Premium für alle Ihre Geräte und in der Malwarebytes für iOS Android.