Después de que el asistente de IA viral Clawdbot se viera obligado a cambiar su nombre a Moltbot debido a una disputa sobre la marca registrada, los oportunistas actuaron rápidamente. En cuestión de días, aparecieron dominios con errores ortográficos y un repositorio GitHub clonado, suplantando la identidad del creador del proyecto y posicionando la infraestructura para un posible ataque a la cadena de suministro.

El código es limpio. La infraestructura no lo es. Con el rápido aumento de las descargas y la calificación por estrellas en GitHub, analizamos en profundidad cómo los dominios falsos se dirigen a proyectos de código abierto virales.

El contexto: ¿Por qué se cambió el nombre de Clawdbot?

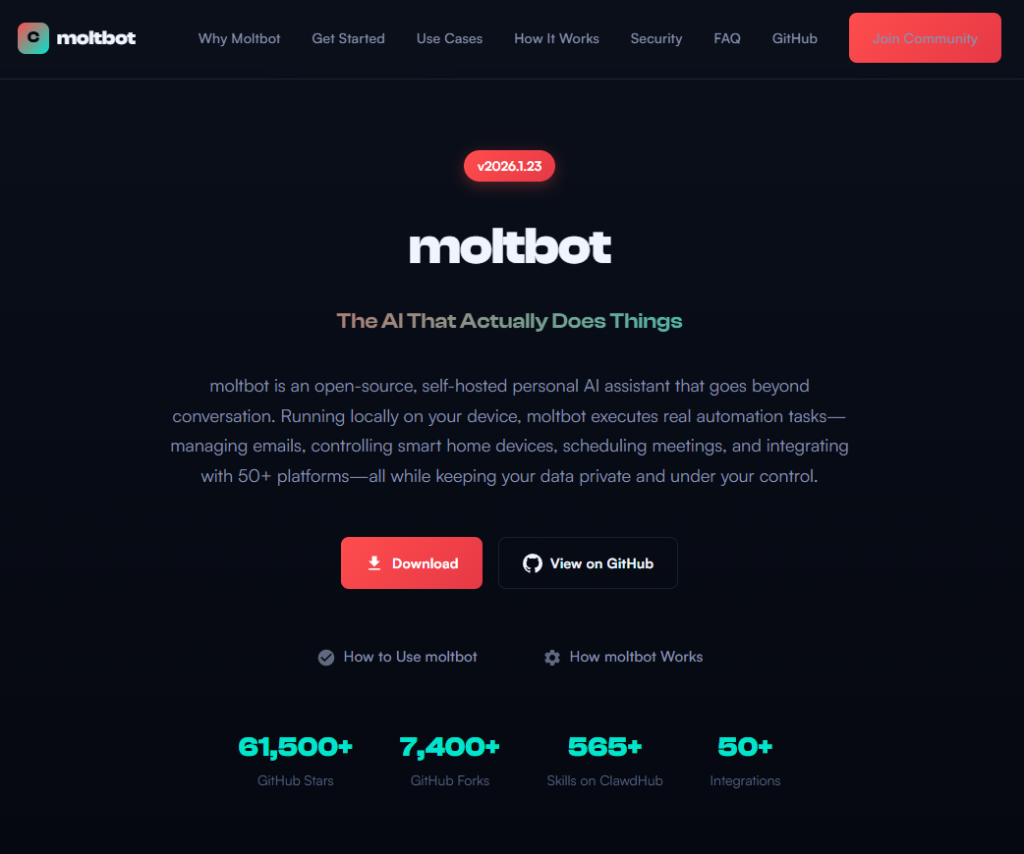

A principios de 2026, Clawdbot, de Peter Steinberger, se convirtió en uno de los proyectos de código abierto de más rápido crecimiento en GitHub. El asistente autohospedado, descrito como «Claude con manos», permitía a los usuarios controlar su ordenador a través de WhatsApp, Telegram, Discord y plataformas similares.

Anthropic se opuso posteriormente al nombre. Steinberger accedió y renombró el proyecto como Moltbot («molt» es lo que hacen las langostas cuando mudan su caparazón).

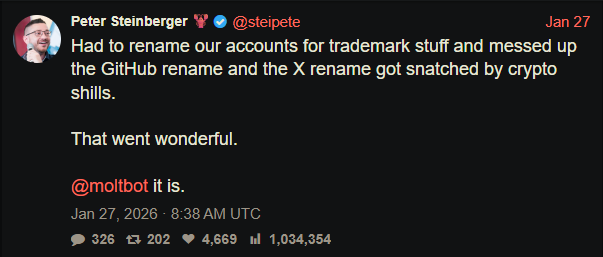

Durante el cambio de nombre, tanto la organización GitHub como el nombre de usuario X antes Twitter) se liberaron brevemente antes de ser recuperados. Los atacantes que supervisaban la transición los capturaron en cuestión de segundos.

«Tuvimos que cambiar el nombre de nuestras cuentas por cuestiones relacionadas con marcas registradas y nos equivocamos al cambiar el nombre en GitHub, y el X fue robado por estafadores de criptomonedas». — Peter Steinberger

Ese breve lapso fue suficiente.

Surgimiento de la infraestructura de suplantación de identidad

Mientras investigaba un repositorio sospechoso, descubrí un conjunto coordinado de activos diseñados para suplantar a Moltbot.

Dominios

- moltbot[.]tú

- clawbot[.]ai

- clawdbot[.]tú

Repositorio

- github[.]com/gstarwd/clawbot: un repositorio clonado que utiliza una variante con error tipográfico del antiguo nombre del proyecto Clawdbot.

Página web

Un sitio web de marketing pulido que incluye:

- diseño profesional que se ajusta fielmente al proyecto real

- Optimización SEO y metadatos estructurados

- botones de descarga, tutoriales y preguntas frecuentes

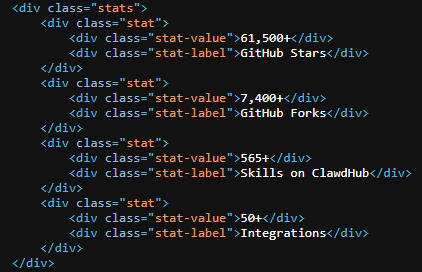

- reivindicaciones de más de 61 500 estrellas de GitHub extraídas del repositorio real

Pruebas de suplantación de identidad

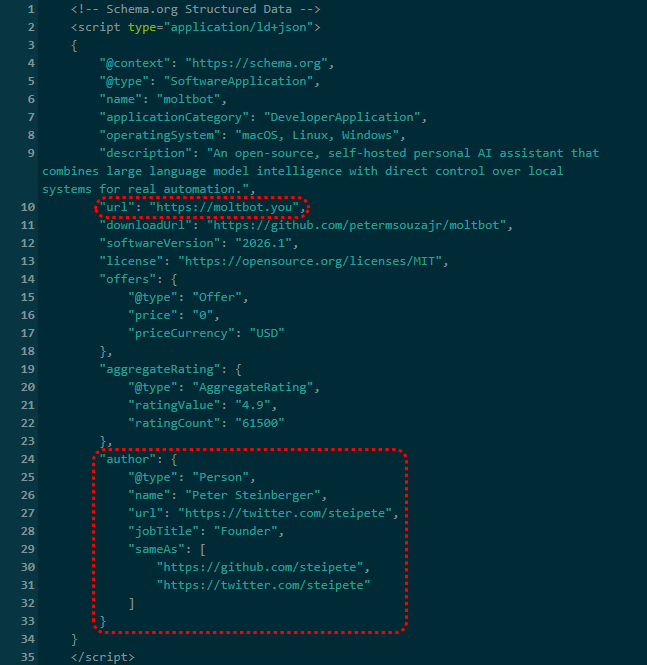

Atribución falsa: los metadatos schema.org del sitio atribuyen falsamente la autoría a Peter Steinberger, con enlaces directos a sus X reales de GitHub y X . Se trata de una tergiversación explícita de la identidad.

Desviación a un repositorio no autorizado: los enlaces «Ver en GitHub» envían a los usuarios a gstarwd/clawbot, en lugar del repositorio oficial moltbot/moltbot.

Credibilidad robada: El sitio anuncia de forma destacada decenas de miles de estrellas que pertenecen al proyecto real. El clon no tiene prácticamente ninguna (aunque en el momento de escribir este artículo, ese número está aumentando constantemente).

Mezcla de enlaces legítimos y fraudulentos: algunos enlaces apuntan a activos reales, como documentación oficial o binarios legítimos. Otros redirigen a infraestructuras de suplantación de identidad. Esta legitimidad selectiva frustra la verificación casual y parece deliberada.

Optimización SEO completa: etiquetas canónicas, metadatos Open Graph, Twitter y análisis están todos presentes, con la clara intención de posicionar el sitio de suplantación por delante de los recursos legítimos del proyecto.

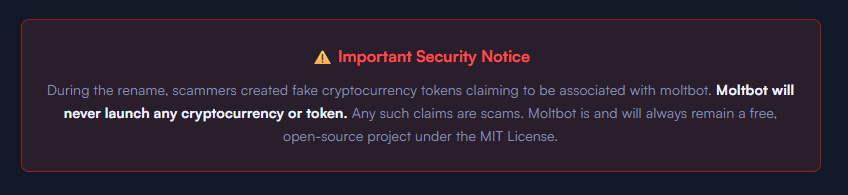

La irónica advertencia de seguridad: el sitio suplantador incluso advierte a los usuarios sobre estafas relacionadas con tokens de criptomonedas falsos, mientras que él mismo suplantaba al proyecto.

Análisis de código: Limpio por diseño

Realicé una auditoría estática del repositorio gstarwd/clawbot:

- sin scripts npm maliciosos

- sin filtración de credenciales

- sin ofuscación ni preparación de carga útil

- sin minería de criptomonedas

- sin actividad sospechosa en la red

El código es funcionalmente idéntico al proyecto legítimo, lo cual no es tranquilizador.

El modelo de amenazas

La ausencia de malware es la estrategia. Nada aquí sugiere una campaña oportunista de malware. En cambio, la configuración apunta a una preparación temprana para un ataque a la cadena de suministro.

La probable cadena de acontecimientos:

Un usuario busca «clawbot GitHub» o «moltbot download» y encuentra moltbot[.]you o gstarwd/clawbot.

El código parece legítimo y supera una auditoría de seguridad.

El usuario instala el proyecto y lo configura, añadiendo claves API y tokens de mensajería. Se establece la confianza.

Más adelante, se realiza una actualización rutinaria mediante npm update o git pull. Se introduce una carga maliciosa en una instalación en la que el usuario ya confía.

Un atacante puede entonces recolectar:

- Claves API de Anthropic

- Claves API de OpenAI

- Credenciales de sesión de WhatsApp

- Tokens de bot de Telegram

- Tokens OAuth de Discord

- Credenciales de Slack

- Claves de identidad de señal

- historiales completos de conversaciones

- acceso para ejecutar comandos en la máquina comprometida

¿Qué es malicioso y qué no lo es?

Claramente malicioso

- atribución falsa a una persona real

- tergiversación de las métricas de popularidad

- redirección deliberada a un repositorio no autorizado

Engañoso, pero aún no es malware

- dominios typosquat

- Manipulación SEO

- repositorios clonados con código limpio

No presente (todavía)

- malware activo

- exfiltración de datos

- minería de criptomonedas

Un código limpio hoy reduce las sospechas mañana.

Un patrón familiar

Esto sigue un patrón muy conocido en los ataques a la cadena de suministro de código abierto.

Un usuario busca un proyecto popular y llega a un sitio web o repositorio clonado que parece convincente. El código parece legítimo y supera una auditoría de seguridad.

Instalan el proyecto y lo configuran, añadiendo claves API o tokens de mensajería para que funcione según lo previsto. Se establece la confianza.

Más tarde, llega una actualización rutinaria a través de una actualización estándar de npm o git pull. Esa actualización introduce una carga maliciosa en una instalación en la que el usuario ya confía.

A partir de ahí, un atacante puede recopilar credenciales, datos de conversaciones y, potencialmente, ejecutar comandos en el sistema comprometido.

No se requiere ningún exploit. Toda la cadena se basa en la confianza, más que en vulnerabilidades técnicas.

Cómo mantenerse seguro

Las infraestructuras de suplantación de identidad como esta están diseñadas para parecer legítimas mucho antes de que aparezca cualquier elemento malicioso. Para cuando llega una actualización dañina, si es que llega, es posible que el software ya se haya instalado ampliamente y se haya ganado la confianza de los usuarios.

Por eso sigue siendo importante la verificación básica de las fuentes, especialmente cuando los proyectos populares cambian de nombre o se trasladan rápidamente.

Consejos para los usuarios

- Verificar la propiedad de la organización GitHub

- Marcar repositorios oficiales directamente

- Trate los proyectos renombrados como de mayor riesgo durante las transiciones.

Consejos para los mantenedores

- Preinscribe los dominios susceptibles de ser objeto de typosquatting antes de que se renombren públicamente.

- Coordina los cambios de nombre y gestiona los cambios con cuidado.

- Supervisar los repositorios clonados y los sitios de suplantación de identidad.

Consejo profesional: Malwarebytes están protegidos. Malwarebytes activamente todos los indicadores de compromiso (IOC) conocidos asociados con esta infraestructura de suplantación de identidad, lo que impide que los usuarios accedan a los dominios fraudulentos y a los activos relacionados identificados en esta investigación.

No nos limitamos a informar de las amenazas: las eliminamos

Los riesgos de ciberseguridad nunca deben propagarse más allá de un titular. Mantenga las amenazas alejadas de sus dispositivos descargando Malwarebytes hoy mismo.