Conceptos básicos de ciberseguridad y protección

¿Eres nuevo en ciberseguridad? Ha venido al lugar adecuado.

Todo lo que debe saber sobre la ciberdelincuencia

El mundo de la ciberdelincuencia cambia constantemente. Cuando aparecieron los virus, la mayoría eran bromas. Para mantenerse seguro en Internet, una de las mejores cosas que puede hacer es informarse sobre la letanía de amenazas que acechan en la Red. Utilice este centro de información para aprender todo lo que necesita saber sobre las ciberamenazas y cómo detenerlas.

Antivirus

¿Cuál es la diferencia entre protección antivirus y antimalware? Ambos hacen referencia al software de ciberseguridad, pero ¿qué significan estos términos y cómo se relacionan con las amenazas digitales en línea de hoy en día?

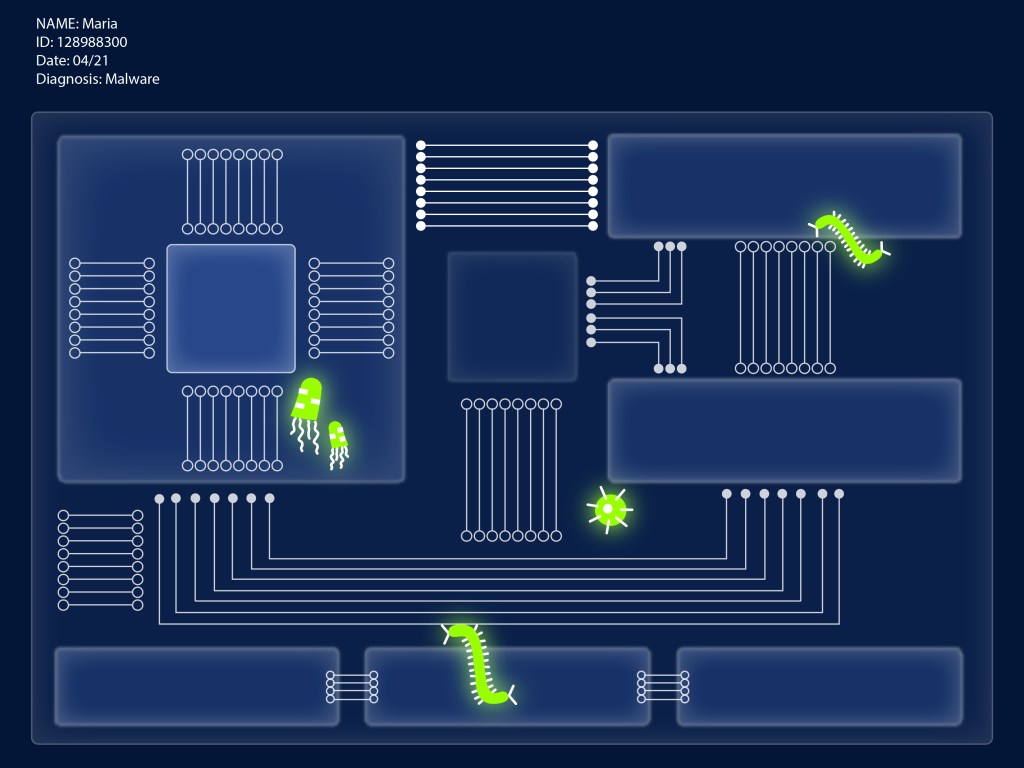

Malware

Malware, o software malicioso, es un término general para cualquier tipo de software informático con intenciones maliciosas. La mayoría de las amenazas online son algún tipo de malware.

Ransomware

El ransomware es una forma emergente de malware que bloquea al usuario de sus archivos o su dispositivo, y luego exige un pago anónimo en línea para restaurar el acceso.

Adware

El adware es una forma de malware que se oculta en su dispositivo y le sirve anuncios. Algunos adware también monitorizan tu comportamiento online para poder dirigirte anuncios específicos.

Spyware

El spyware es una forma de malware que se oculta en su dispositivo, vigila su actividad y roba información confidencial como datos bancarios y contraseñas.

Hacker

El hacking se refiere a actividades que buscan comprometer dispositivos digitales, como computadoras, teléfonos inteligentes, tabletas e incluso redes enteras. Los hackers están motivados por ganancias personales, hacer una declaración, o simplemente porque pueden.

Phishing

El phishing es un método de engaño que consiste en compartir contraseñas, números de tarjetas de crédito y otra información confidencial haciéndose pasar por una institución de confianza en un correo electrónico o una llamada telefónica.

Filtración de datos

Una violación de datos se produce como resultado de un ciberataque que permite a los ciberdelincuentes acceder sin autorización a un sistema o red informática y robar los datos personales y financieros privados, sensibles o confidenciales de los clientes o usuarios que contiene.

Antivirus Android

Android es el mayor sistema operativo móvil del planeta, con más de 2.000 millones de dispositivos. Esto también convierte a la plataforma Android en el mayor objetivo de los ciberdelincuentes que intentan propagar virus y otros programas maliciosos.

Troyano

Los troyanos son programas que dicen realizar una función pero en realidad hacen otra, normalmente maliciosa. Los troyanos pueden adoptar la forma de archivos adjuntos, descargas y vídeos/programas falsos.

AntivirusMac

A pesar de su reputación, los Mac siguen siendo vulnerables a las ciberamenazas. También son un objetivo creciente de hackers, deseosos de aprovecharse de los usuarios que suponen que están a salvo.

Emotet

Emotet es un tipo de malware diseñado originalmente como troyano bancario destinado a robar datos financieros, pero que ha evolucionado hasta convertirse en una gran amenaza para usuarios de todo el mundo.

Registrador de teclas

Los keyloggers graban en secreto lo que usted ve, dice y hace en su ordenador. Los empresarios utilizan los keyloggers para vigilar a los empleados, pero los ciberdelincuentes también los utilizan.

Spam

El spam es cualquier tipo de comunicación digital no deseada y no solicitada que se envía en masa. Y es más que una molestia. El spam es hoy una grave amenaza.

Inyección SQL

Los ciberdelincuentes utilizan inyecciones SQL para explotar vulnerabilidades de software en aplicaciones web y obtener acceso no autorizado a sus datos sensibles y valiosos.

DDoS

DDoS es un ataque malicioso a la red en el que hackers saturan un sitio web o un servicio con tráfico web falso o peticiones de numerosos dispositivos conectados a Internet esclavizados.

Suplantación de identidad

El spoofing es cuando alguien o algo se hace pasar por otra cosa en un intento de ganarse la confianza de una víctima, obtener acceso a un sistema, robar datos o propagar malware.

Secuestro de criptomonedas

El criptojacking es una forma de malware que se esconde en tu dispositivo y roba sus recursos informáticos para minar valiosas monedas online como Bitcoin.

Llamada fraudulenta

Lo que el spam es al correo electrónico, las llamadas automáticas son a su teléfono. Son mensajes pregrabados molestos, automatizados y a menudo ilegales. Los ciberdelincuentes utilizan las robollamadas para robar información y dinero a sus víctimas.

Explota

Los exploits aprovechan las vulnerabilidades del software, ocultas en el código del sistema operativo y sus aplicaciones, que los ciberdelincuentes utilizan para obtener acceso ilícito a su sistema.

Publicidad maliciosa

El malvertising, o publicidad maliciosa, es el uso de la publicidad en línea para distribuir programas maliciosos sin apenas interacción por parte del usuario.

Puerta trasera

Una puerta trasera se refiere a cualquier método por el cual los usuarios autorizados y no autorizados son capaces de eludir las medidas de seguridad normales y obtener acceso de usuario de alto nivel (también conocido como acceso root) en un sistema informático, red o aplicación de software.

Robo deIdentity

El robo de Identity se produce cuando un delincuente obtiene o utiliza la información personal; por ejemplo, nombre, nombre de usuario, número de la Seguridad Social, fecha de nacimiento, etc., de otra persona para asumir su identidad o acceder a sus cuentas con el fin de cometer fraude, recibir beneficios o lucrarse económicamente de alguna manera.

Virus informático

Un virus informático es un malware adjunto a otro programa (como un documento), que puede replicarse y propagarse tras una ejecución inicial en un sistema de destino en el que se requiere interacción humana. Muchos virus son dañinos y pueden destruir datos, ralentizar los recursos del sistema y registrar las pulsaciones del teclado.

GandCrab

El ransomware GandCrab es un tipo de malware que cifra los archivos de la víctima y exige el pago de un rescate para recuperar el acceso a sus datos. GandCrab se dirige a consumidores y empresas con ordenadores con Microsoft Windows.

VPN

Una VPN, o red privada virtual, es una conexión segura entre personas y dispositivos a través de Internet. Una VPN hace que conectarse a Internet sea más seguro y privado, ya que impide que la gente vea quién eres, dónde estás o qué estás viendo.

Ingeniería social

La ingeniería social se refiere a los métodos que utilizan los ciberdelincuentes para conseguir que las víctimas realicen algún tipo de acción cuestionable, que a menudo implica una violación de la seguridad, el envío de dinero o la entrega de información privada.

Gestor de contraseñas

Un gestor de contraseñas es una aplicación informática diseñada para almacenar y gestionar credenciales en línea. Normalmente, estas contraseñas se almacenan en una base de datos encriptada y se bloquean tras una contraseña maestra.

¿Qué es el EDR?

¿Qué es la detección y respuesta en los puntos terminales? ¿Cómo funciona la EDR y en qué se diferencia del antivirus y el antimalware?

¿Qué es la protección de puntos finales?

¿Qué es la protección de puntos finales? ¿Qué es un antivirus? Uno se utiliza para aplicaciones empresariales y el otro para consumidores. Aprenda cómo funcionan y qué es lo mejor para su empresa.

Pharming

El pharming consiste en redirigir el tráfico web de sitios legítimos a sitios falsos con el fin de robar nombres de usuario, contraseñas, datos financieros y otra información personal.

ransomware Ryuk

Ryuk, un nombre que una vez fue exclusivo de un personaje de ficción de un popular cómic japonés y de una serie de dibujos animados, es ahora el nombre de una de las familias de ransomware más desagradables que han asolado los sistemas de todo el mundo.

Trickbot

TrickBot es un troyano bancario que puede robar datos financieros, credenciales de cuentas e información personal identificable (IPI), así como propagarse dentro de una red y lanzar ransomware, en particular Ryuk.

Informes trimestrales y anuales

El mundo de la ciberdelincuencia es muy parecido al de la tecnología. Cada año aparecen nuevas tendencias, innovaciones y herramientas. Para hacerse una idea de cómo cambia la ciberdelincuencia año tras año, consulte nuestros informes sobre ciberamenazas, así como nuestros informes sobre temas especiales.

Tácticas y técnicas de la ciberdelincuencia:

Estado del malware:

Consejos para estar seguro en Internet

No deje que el malware y otras ciberamenazas le arruinen el día. Ve un paso por delante de los ciberdelincuentes con nuestros consejos, trucos y guías para mantenerte seguro, divertirte y hacer cosas en Internet.

Seguridad móvil

Los ciberataques no son exclusivos de tu ordenador. Tu smartphone y tu tableta también son vulnerables. De hecho, los ciberdelincuentes los consideran la próxima frontera. Consulta estos artículos para conocer lo último en ciberdelincuencia móvil.

Entradas destacadas del blog Malwarebytes Labs

Estafas al soporte técnico: página de ayuda y recursos

Hemos reunido toda la información que hemos ido recopilando a lo largo del tiempo sobre las estafas al servicio técnico en un único lugar que puede utilizar como recurso de consulta sobre cómo funcionan las estafas al servicio técnico, cómo obtener ayuda si ya le han estafado y cómo denunciarlas.

Bajo la capucha: por qué el dinero, el poder y el ego llevan a hackers a la ciberdelincuencia

Sabemos lo que hacen los ciberdelincuentes. Sabemos cómo lo hacen. Ahora nos preguntamos: ¿por qué? Este perfil en profundidad examina qué lleva a hackers a dedicarse a la ciberdelincuencia y qué podría hacerles cambiar de opinión.

Para obtener más información sobre ciberseguridad y las amenazas más recientes, visite Malwarebytes Labs.