Hablemos sobre el ransomware Ryuk.

Ryuk es el nombre de una familia de ransomware, descubierta por primera vez en estado natural en agosto de 2018. En los buenos tiempos, Ryuk era conocido solo como un personaje ficticio en un popular cómic japonés y serie de dibujos animados, pero ahora se conoce como una de las familias de ransomware más desagradables que han afectado a sistemas en todo el mundo.

¿Qué es el ransomware Ryuk?

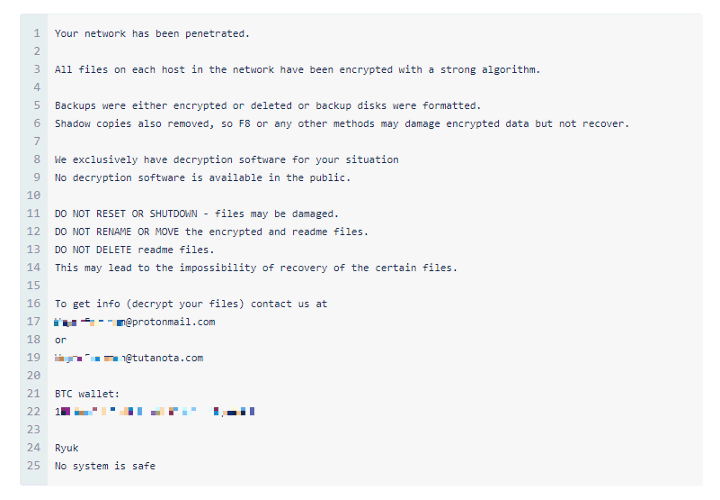

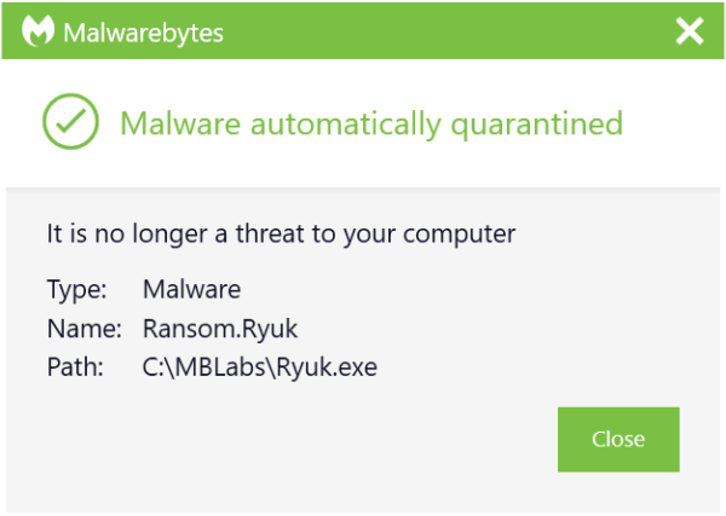

Comencemos por definir el ransomware en general. Ransomware es una categoría de malware que bloquea tus archivos o sistemas y los mantiene como rehén a cambio de un rescate. Ryuk es un tipo de ransomware utilizado en ataques dirigidos, donde los atacantes se aseguran de que los archivos esenciales sean cifrados para poder pedir grandes sumas como rescate. Una típica demanda de rescate de Ryuk puede llegar a unos pocos cientos de miles de dólares. Malwarebytes lo detecta como Ransom.Ryuk. Para un análisis técnico más profundo de esta amenaza, consulta nuestro foco de amenaza del ransomware Ryuk.

¿Cómo funciona Ryuk?

Ryuk es una de las primeras familias de ransomware que incluyó la capacidad de identificar y cifrar unidades y recursos de red, así como eliminar copias de seguridad en el punto final. Esto significa que los atacantes pueden desactivar la restauración del sistema de Windows para los usuarios, haciendo imposible la recuperación de un ataque sin copias de seguridad externas o tecnología de reversión.

¿Quién creó Ryuk?

La atribución de malware siempre es difícil. Sin embargo, los investigadores de Deloitte Argentina, Gabriela Nicolao y Luciano Martins, atribuyeron el ransomware Ry uk a CryptoTech, un grupo cibercriminal poco conocido que fue observado promocionando Hermes 2.1 en un foro clandestino en agosto de 2017. Hermes 2.1, según los investigadores, es otro nombre para el ransomware Ryuk.

Noticias sobre ransomware de Ryuk.

- 2021:

- La ciudad de Lieja fue atacada por ransomware, Ryuk es sospechoso.

- El ransomware Ryuk desarrolla una capacidad similar a la de un gusano

- 2020:

- VideoBytes: Ransomware Ryuk atacando hospitales en EE.UU.

- El Tampa Bay Times fue atacado con un ciberataque de ransomware Ryuk.

- 2019:

¿Cuáles son los objetivos de Ryuk?

Los objetivos de Ryuk tienden a ser organizaciones de alto perfil donde los atacantes saben que probablemente se les pagará lo que piden como rescate. Las víctimas incluyen EMCOR, hospitales UHS, y varios periódicos. En estos casos, se estima que Ryuk ha generado un ingreso de $61 millones para sus operadores entre febrero de 2018 y octubre de 2019.

¿Cómo se entrega Ryuk?

Como ocurre con muchos ataques de malware, el método de entrega son los correos electrónicos no deseados(malspam). Estos correos suelen enviarse desde una dirección falsa, para que el nombre del remitente no levante sospechas.

Un ataque Ryuk típico comienza cuando un usuario abre un documento de Microsoft Office convertido en arma adjunto a un correo electrónico de phishing. Al abrir el documento, una macro maliciosa ejecuta un comando PowerShell que intenta descargar el troyano bancario Emotet. Este troyano tiene la capacidad de descargar malware adicional en una máquina infectada que recupera y ejecuta Trickbot, cuya carga útil principal es spyware. Este recoge credenciales de administrador, lo que permite a los atacantes moverse lateralmente hacia activos críticos conectados a la red. La cadena de ataque concluye cuando los atacantes ejecutan Ryuk en cada uno de estos activos.

Entonces, una vez que tu red ha sido violada, los atacantes deciden si vale la pena el esfuerzo para explorar e infiltrarse más en la red. Si tienen suficiente influencia para exigir una gran suma, entonces desplegarán el ransomware Ryuk.

¿Cómo puedo protegerme contra Ryuk?

El primer paso para protegerse contra cualquier ataque de ransomware es invertir en una protección antimalware/antivirus, preferiblemente una que ofrezca protección en tiempo real diseñada para frustrar ataques avanzados de malware como el ransomware. También debes buscar funciones que protejan los programas vulnerables de las amenazas (una tecnología antiexploit ) y que impidan que el ransomware retenga los archivos como rehenes (un componente antiransomware ). Algunas soluciones antimalware ofrecen tecnología de reversión, especialmente diseñada para contrarrestar los efectos del ransomware.

A continuación, por mucho que te duela, tienes que crear copias de seguridad seguras de tus datos de forma regular. Nuestra recomendación es utilizar almacenamiento en la nube que incluya cifrado de alto nivel y autenticación multifactor. Otra opción es comprar USBs o un disco duro externo donde guardar archivos nuevos o actualizados -sólo asegúrate de desconectar físicamente los dispositivos de tu ordenador después de hacer la copia de seguridad, de lo contrario también podrían infectarse con ransomware.

A continuación, asegúrate de que tus sistemas y software se actualizan con regularidad. El brote de ransomware WannaCry se aprovechó de una vulnerabilidad en el software de Microsoft, y aunque la compañía había publicado un parche para la brecha de seguridad en marzo de 2017, mucha gente no instaló la actualización, lo que les dejó expuestos al ataque. Entendemos que es difícil estar al tanto de una lista cada vez mayor de actualizaciones de una lista cada vez mayor de software y aplicaciones que utilizas en tu vida diaria. Por eso te recomendamos que cambies la configuración para activar las actualizaciones automáticas.

Por último, manténgase informado. Una de las formas más comunes de infectar los ordenadores con ransomware es a través de la ingeniería social. Edúcate a ti mismo (y a tus empleados si eres propietario de una empresa) sobre cómo detectar correos electrónicos de phishing, sitios web sospechosos y otras estafas. Y, por encima de todo, aplique el sentido común. Si parece sospechoso, probablemente lo sea.

¿Cómo puedo eliminar Ryuk?

Puedes usar la consola Nebula de Malwarebytes Anti-Malware para escanear tus terminales. Elige la opción Escanear + Cuarentena. Después, puedes revisar la página de Detecciones para ver qué amenazas se encontraron. En la página de Cuarentena puedes ver qué amenazas fueron puestas en cuarentena y restaurarlas si es necesario. Examina detenidamente la página de Detecciones para ver si puedes encontrar la respuesta a cómo se entregó Ryuk. ¡No querrás dejar ninguna puerta trasera que los atacantes puedan usar de nuevo!

Si sospecha que la entrega de Ryuk ha sido llevada a cabo por Emotet, deberá realizar algunos pasos adicionales. Si su ordenador está conectado a una red, aíslelo inmediatamente. Una vez aislado, asegúrate de parchear y limpiar el sistema infectado. Pero eso no es todo. Debido a la forma en que Emotet se propaga por la red, un ordenador limpio puede volver a infectarse al conectarse de nuevo a una red infectada. Limpie uno a uno todos los ordenadores de su red. Es un proceso tedioso, pero las soluciones para empresasMalwarebytes pueden facilitarlo, aislando y reparando los puntos finales infectados y ofreciendo protección proactiva contra futuras infecciones de Emotet.