Lorsque les premières informations ont été publiées en novembre 2025, indiquant que le géant des vêtements de sport Under Armour avait été victime du groupe de ransomware Everest, l'histoire semblait tristement familière : une grande marque, une énorme quantité de données et beaucoup de questions sans réponse. Depuis lors, le récit de ce qui s'est réellement passé s'est divisé en deux versions contradictoires : d'un côté, les déclarations prudentes de l'entreprise et, de l'autre, des preuves de plus en plus nombreuses suggérant fortement qu'un important ensemble de données clients circule désormais en ligne.

Les communications publiques et le langage juridique font état d'enquêtes en cours, de confirmations limitées et de formulations prudentes concernant l'impact « potentiel ». Pour de nombreux clients, cela donne l'impression que les détails sont encore flous et que la gravité de l'incident n'est pas claire. Parallèlement, un recours collectif intenté aux États-Unis allègue une négligence en matière de protection des données et fait référence à une exfiltration à grande échelle d'informations sensibles, notamment des données clients et peut-être des données employés, lors d'une attaque par ransomware en novembre 2025. Ces poursuites judiciaires sont, par définition, des allégations, mais elles renforcent l'idée qu'il ne s'agit pas d'un incident mineur.

Le groupe Everest ransomware a revendiqué la responsabilité de cette violation après qu'Under Armour aurait « omis de répondre dans les délais impartis ».

Du point de vue des cybercriminels, cela signifie que les négociations sont terminées et que les données ont été publiées.

Le site Everest leak indique également que :

« Après la publication complète, toutes les données ont été reproduites sur divers hacker informatiques et sites de bases de données de fuites. »

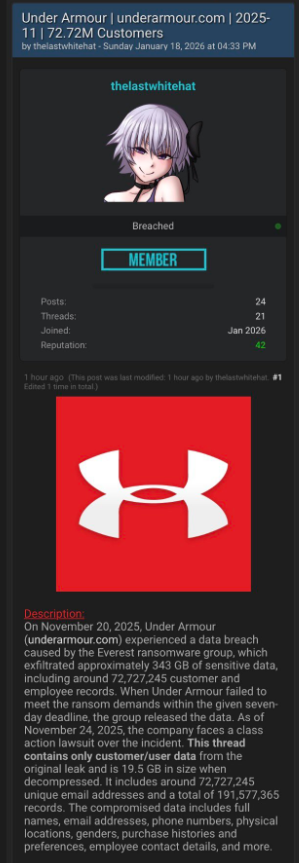

Ceci semble être confirmé par des publications telles que celle-ci, dans laquelle l'auteur affirme que l'ensemble de données contient les noms complets, adresses e-mail, numéros de téléphone, emplacements physiques, sexes, historiques d'achat et préférences des utilisateurs. L'ensemble de données contient 191 577 365 enregistrements, dont 72 727 245 adresses e-mail uniques.

Qu'en est-il alors des clients d'Under Armour ? La formulation prudente de l'entreprise et les affirmations agressives des cybercriminels ne peuvent pas être toutes deux entièrement exactes, mais elles n'ont pas le même poids lorsqu'il s'agit d'évaluer le risque réel. Les groupes de ransomware mentent parfois sur leur accès, mais créer une fuite importante, publier des échantillons de données et les diffuser sur des forums clandestins représente beaucoup de travail pour un bluff qui pourrait être rapidement démenti par les utilisateurs concernés. Combiné au statut « Base de données divulguée » sur le site Everest, le rapport de probabilité suggère qu'une base de données clients importante est désormais dans la nature, même si tous les détails des affirmations des attaquants ne sont pas exacts.

Se protéger après une violation de données

Si vous pensez avoir étévictime d'une violation de données, voici les mesures que vous pouvez prendre pour vous protéger :

- Vérifiez les conseils de l'entreprise.Chaque violation est différente, alors vérifiez auprès de l'entreprise pour savoir ce qui s'est passé et suivez les conseils spécifiques qu'elle vous donne.

- Changez votre mot de passe. Vous pouvez rendre un mot de passe volé inutilisable pour les voleurs en le modifiant. Choisissez un mot de passe fort que vous n'utilisez pour rien d'autre. Mieux encore, laissez un gestionnaire de mots de passe en choisir un pour vous.

- Activezl'authentification à deux facteurs (2FA).Si possible, utilisez une clé matérielle, un ordinateur portable ou un téléphone compatible FIDO2 comme deuxième facteur. Certaines formes de 2FA peuvent être piratées aussi facilement qu'un mot de passe, mais la 2FA qui repose sur un appareil FIDO2 ne peut pas être piratée.

- Méfiez-vous des imposteurs.Les voleurs peuvent vous contacter en se faisant passer pour la plateforme piratée. Consultez le site officiel pour vérifier s'il contacte les victimes et vérifiez l'identité de toute personne qui vous contacte via un autre canal de communication.

- Prenez votre temps. Les attaques de phishing usurpent souvent l'identité de personnes ou de marques que vous connaissez et utilisent des thèmes qui requièrent une attention urgente, tels que des livraisons manquées, des suspensions de compte et des alertes de sécurité.

- Envisagez de ne pas enregistrer les informations relatives à votre carte. Il est certes plus pratique de laisser les sites mémoriser ces informations, mais cela augmente les risques en cas de violation des données par un commerçant.

- Configurezla surveillance d'identité, qui vous alerte si vosinformations personnellessont trouvées illégalement en ligne et vous aide à récupérer vos données après coup.

Nous ne nous contentons pas de signaler les menaces, nous contribuons à protéger l'ensemble de votre identité numérique.

Les risques liés à la cybersécurité ne devraient jamais dépasser le stade des gros titres. Protégez vos informations personnelles et celles de votre famille en utilisant une protection d'identité.