Après que l'assistant IA viral Clawdbot ait été contraint de changer de nom pour devenir Moltbot en raison d'un litige lié à une marque déposée, les opportunistes ont rapidement réagi. En quelques jours, des domaines typosquattés et un dépôt GitHub cloné sont apparus, usurpant l'identité du créateur du projet et mettant en place une infrastructure pour une éventuelle attaque de la chaîne d'approvisionnement.

Le code est propre. L'infrastructure ne l'est pas. Avec l'augmentation rapide des téléchargements GitHub et des évaluations par étoiles, nous avons examiné en détail comment les faux domaines ciblent les projets open source viraux.

Le contexte : pourquoi Clawdbot a-t-il été renommé ?

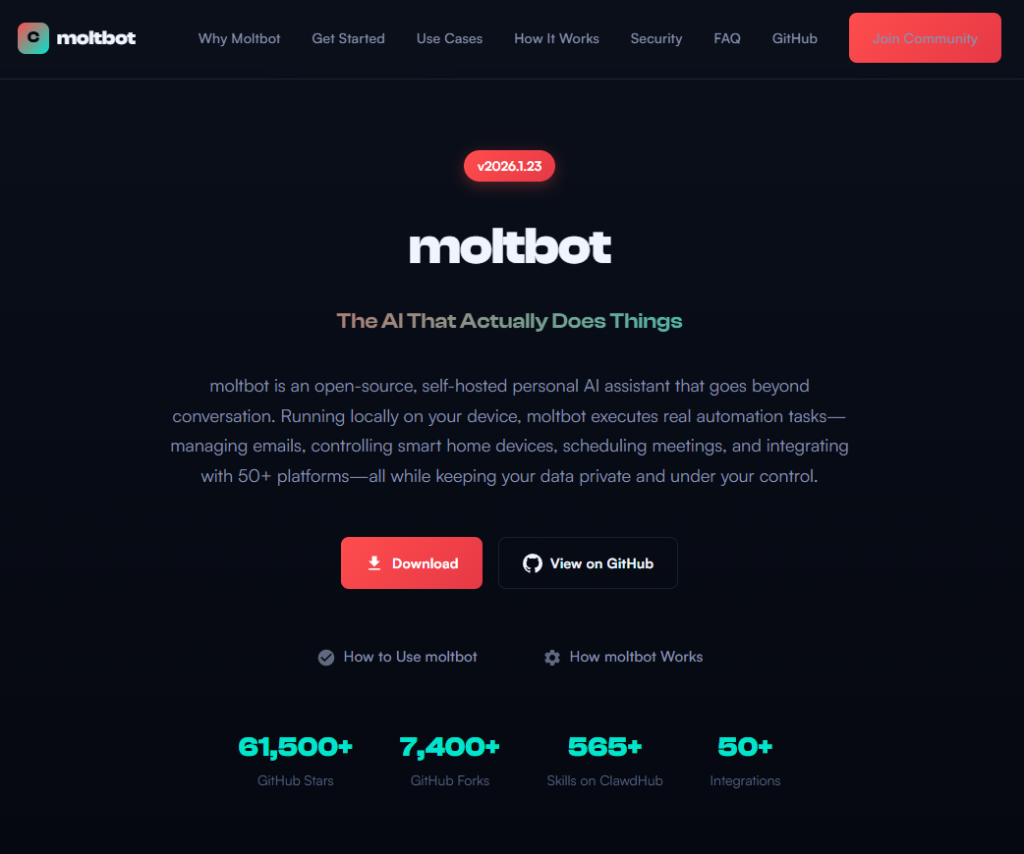

Au début de l'année 2026, Clawdbot, créé par Peter Steinberger, est devenu l'un des projets open source connaissant la plus forte croissance sur GitHub. Cet assistant auto-hébergé, décrit comme « Claude avec des mains », permettait aux utilisateurs de contrôler leur ordinateur via WhatsApp, Telegram, Discord et d'autres plateformes similaires.

Anthropic s'est ensuite opposé à ce nom. Steinberger s'est plié à cette demande et a rebaptisé le projet Moltbot (« molt » désignant le processus par lequel les homards muent).

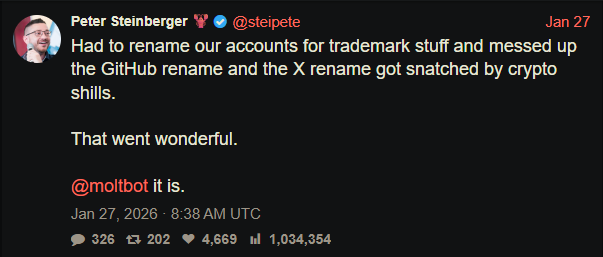

Au cours du changement de nom, le nom de l'organisation GitHub et le nom d'utilisateur X anciennement Twitter) ont été brièvement libérés avant d'être récupérés. Les pirates qui surveillaient la transition les ont récupérés en quelques secondes.

« Nous avons dû renommer nos comptes pour des raisons liées aux marques déposées, mais nous avons raté le renommage sur GitHub et X a été récupéré par des crypto-shills. » — Peter Steinberger

Ce bref intervalle a suffi.

Une infrastructure d'usurpation d'identité a vu le jour

En enquêtant sur un référentiel suspect, j'ai découvert un ensemble coordonné de ressources conçues pour usurper l'identité de Moltbot.

Domaines

- moltbot[.]vous

- clawbot[.]ai

- clawdbot[.]vous

Référentiel

- github[.]com/gstarwd/clawbot — un dépôt cloné utilisant une variante typosquattée de l'ancien nom du projet Clawdbot

Site web

Un site marketing soigné présentant :

- conception professionnelle correspondant étroitement au projet réel

- Optimisation SEO et métadonnées structurées

- boutons de téléchargement, tutoriels et FAQ

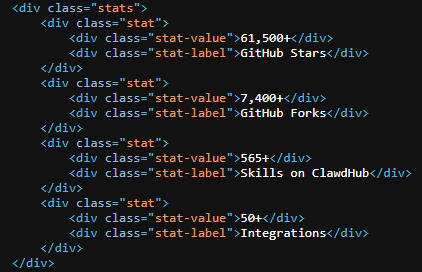

- plus de 61 500 étoiles GitHub supprimées du véritable référentiel

Preuve d'usurpation d'identité

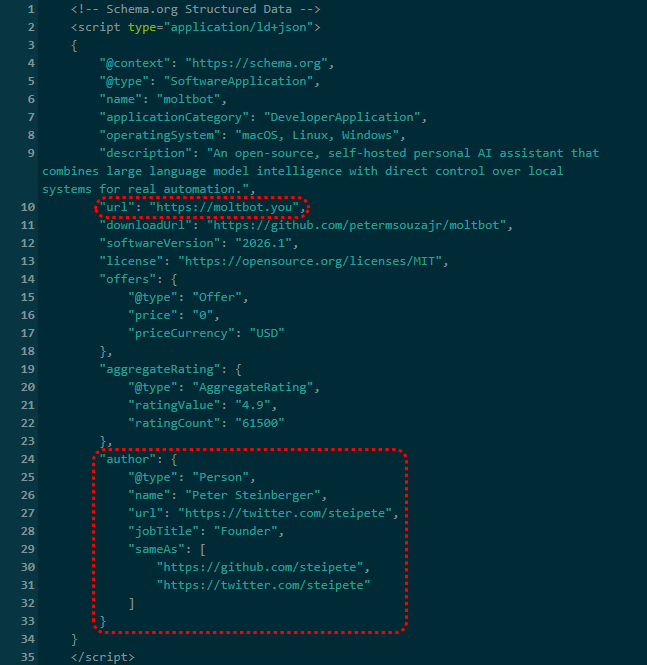

Fausse attribution: les métadonnées schema.org du site attribuent faussement la paternité de l'œuvre à Peter Steinberger, en renvoyant directement vers ses véritables X GitHub et X . Il s'agit là d'une usurpation d'identité manifeste.

Redirection vers un référentiel non autorisé: les liens « View on GitHub » redirigent les utilisateurs vers gstarwd/clawbot, et non vers le référentiel officiel moltbot/moltbot.

Crédibilité volée: le site met en avant les dizaines de milliers d'étoiles qui appartiennent au projet réel. Le clone n'en a pratiquement aucune (même si, au moment où nous écrivons ces lignes, ce nombre augmente régulièrement).

Mélange de liens légitimes et frauduleux: certains liens renvoient vers des ressources réelles, telles que des documents officiels ou des fichiers binaires légitimes. D'autres redirigent vers une infrastructure d'usurpation d'identité. Cette légitimité sélective contourne les vérifications superficielles et semble délibérée.

Optimisation SEO complète: balises canoniques, métadonnées Open Graph, Twitter et analyses sont toutes présentes, dans le but évident de classer le site d'usurpation d'identité avant les ressources légitimes du projet.

L'ironie de l'avertissement de sécurité: le site usurpateur avertit même les utilisateurs des escroqueries impliquant de faux jetons de cryptomonnaie, alors qu'il usurpe lui-même l'identité du projet.

Analyse du code : propre dès la conception

J'ai effectué un audit statique du référentiel gstarwd/clawbot :

- pas de scripts npm malveillants

- aucune exfiltration d'identifiants

- pas d'obfuscation ni de mise en scène de la charge utile

- pas de cryptomining

- aucune activité réseau suspecte

Le code est fonctionnellement identique au projet légitime, ce qui n'est pas rassurant.

Le modèle de menace

L'absence de logiciels malveillants est la stratégie. Rien ici ne suggère une campagne opportuniste de logiciels malveillants. Au contraire, la configuration indique une préparation précoce à une attaque de la chaîne d'approvisionnement.

La chaîne d'événements probable :

Un utilisateur recherche « clawbot GitHub » ou « moltbot download » et trouve moltbot[.]you ou gstarwd/clawbot.

Le code semble légitime et passe avec succès un audit de sécurité.

L'utilisateur installe le projet et le configure, en ajoutant des clés API et des jetons de messagerie. La confiance est établie.

Plus tard, une mise à jour de routine est effectuée via npm update ou git pull. Une charge utile malveillante est alors introduite dans une installation à laquelle l'utilisateur fait déjà confiance.

Un pirate peut alors récolter :

- Clés API Anthropic

- Clés API OpenAI

- Identifiants de session WhatsApp

- Jetons Telegram Bot

- Jetons OAuth Discord

- Identifiants Slack

- Clés d'identité de signal

- historique complet des conversations

- accès à l'exécution de commandes sur la machine compromise

Qu'est-ce qui est malveillant et qu'est-ce qui ne l'est pas ?

Manifestement malveillant

- attribution erronée à une personne réelle

- présentation trompeuse des indicateurs de popularité

- redirection délibérée vers un référentiel non autorisé

Trompeur, mais pas encore malveillant

- domaines typosquats

- Manipulation SEO

- référentiels clonés avec un code propre

Non présent (pour l'instant)

- malware actif

- exfiltration de données

- cryptomining

Un code propre aujourd'hui réduit les soupçons demain.

Un schéma familier

Cela suit un schéma bien connu dans les attaques visant la chaîne d'approvisionnement open source.

Un utilisateur recherche un projet populaire et tombe sur un site ou un référentiel cloné qui semble convaincant. Le code semble légitime et passe avec succès un audit de sécurité.

Ils installent le projet et le configurent, en ajoutant des clés API ou des jetons de messagerie afin qu'il fonctionne comme prévu. La confiance est établie.

Plus tard, une mise à jour de routine arrive via une mise à jour npm standard ou un git pull. Cette mise à jour introduit une charge utile malveillante dans une installation à laquelle l'utilisateur fait déjà confiance.

À partir de là, un pirate peut récolter des identifiants, des données de conversation et potentiellement exécuter des commandes sur le système compromis.

Aucune exploitation n'est nécessaire. L'ensemble de la chaîne repose sur la confiance plutôt que sur des vulnérabilités techniques.

Comment rester en sécurité

Les infrastructures d'usurpation d'identité de ce type sont conçues pour paraître légitimes bien avant l'apparition de toute activité malveillante. Au moment où une mise à jour nuisible arrive, si tant est qu'elle arrive, le logiciel peut déjà être largement installé et considéré comme fiable.

C'est pourquoi la vérification des sources de base reste importante, en particulier lorsque des projets populaires changent rapidement de nom ou évoluent rapidement.

Conseils aux utilisateurs

- Vérifier la propriété de l'organisation GitHub

- Ajouter les dépôts officiels directement aux favoris

- Considérez les projets renommés comme présentant un risque plus élevé pendant les transitions.

Conseils pour les responsables de maintenance

- Préenregistrer les domaines susceptibles d'être victimes de typosquatting avant leur renommage public

- Coordonner les changements de nom et gérer les modifications avec soin

- Surveillez les référentiels clonés et les sites d'usurpation d'identité.

Conseil de pro : Malwarebytes sont protégés. Malwarebytes activement tous les indicateurs de compromission (IOC) connus associés à cette infrastructure d'usurpation d'identité, empêchant ainsi les utilisateurs d'accéder aux domaines frauduleux et aux ressources associées identifiés dans le cadre de cette enquête.

Nous ne nous contentons pas de signaler les menaces, nous les éliminons.

Les risques de cybersécurité ne devraient jamais se propager au-delà d'un titre. Éliminez les menaces de vos appareils en téléchargeant Malwarebytes dès aujourd'hui.